Durante una campagna su larga scala, gli hacker criminali hanno compromesso circa 2.000 server Citrix NetScaler utilizzando la vulnerabilità RCE critica CVE-2023-3519 (9,8 punti sulla scala CVSS). I paesi europei hanno sofferto maggiormente di questi attacchi.

Gli esperti della società di sicurezza Fox-IT dell’Istituto olandese per il rilevamento delle vulnerabilità (DIVD) hanno scoperto un’altra campagna dannosa su larga scala per installare web shell sui server Citrix Netscaler vulnerabili al problema CVE-2023-3519, che è stato scoperto e risolto a luglio 2023.

Poco dopo la scoperta di questo bug, la US Cybersecurity and Infrastructure Protection Agency (CISA) ha riferito che i criminali hanno sfruttato il bug per distribuire web shell. Poco dopo, la Shadowserver Foundation ha stimato che, utilizzando CVE-2023-3519, gli aggressori hanno distribuito web shell su almeno 640 server Citrix vulnerabili.

Come riportato ora da Fox-IT, negli ultimi mesi la società ha riscontrato ripetutamente incidenti relativi allo sfruttamento di CVE-2023-3519 e ha trovato server compromessi da diverse web shell contemporaneamente.

Utilizzando le informazioni su queste backdoor, Fox-IT e DIVD hanno scansionato Internet alla ricerca di dispositivi che eseguono queste web shell. Si noti che gli amministratori possono riconoscere tali scansioni controllando i log di accesso HTTP per user-agent DIVD-2023-00033.

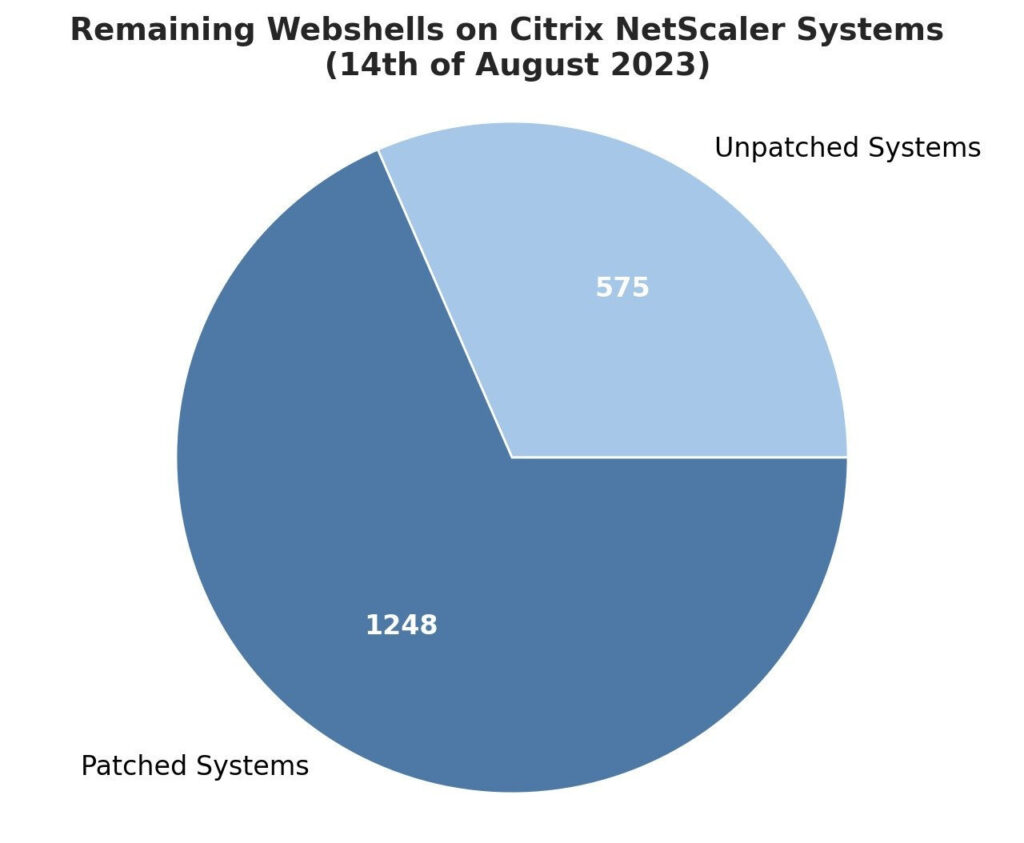

Inizialmente, durante la scansione sono stati presi in considerazione solo i sistemi vulnerabili, ma successivamente i ricercatori hanno verificato anche quei sistemi che hanno ricevuto una patch per eliminare CVE-2023-3519. Alla fine, sono stati scoperti 1.952 server NetScaler con le stesse web shell che Fox-IT aveva identificato durante la risposta agli incidenti.

Il rapporto rileva che al 14 agosto 2023 erano ancora presenti backdoor su 1.828 server. Allo stesso tempo,1247 hanno ricevuto la patch ma ciò è avvenuto dopo che gli hacker hanno introdotto le web shell.

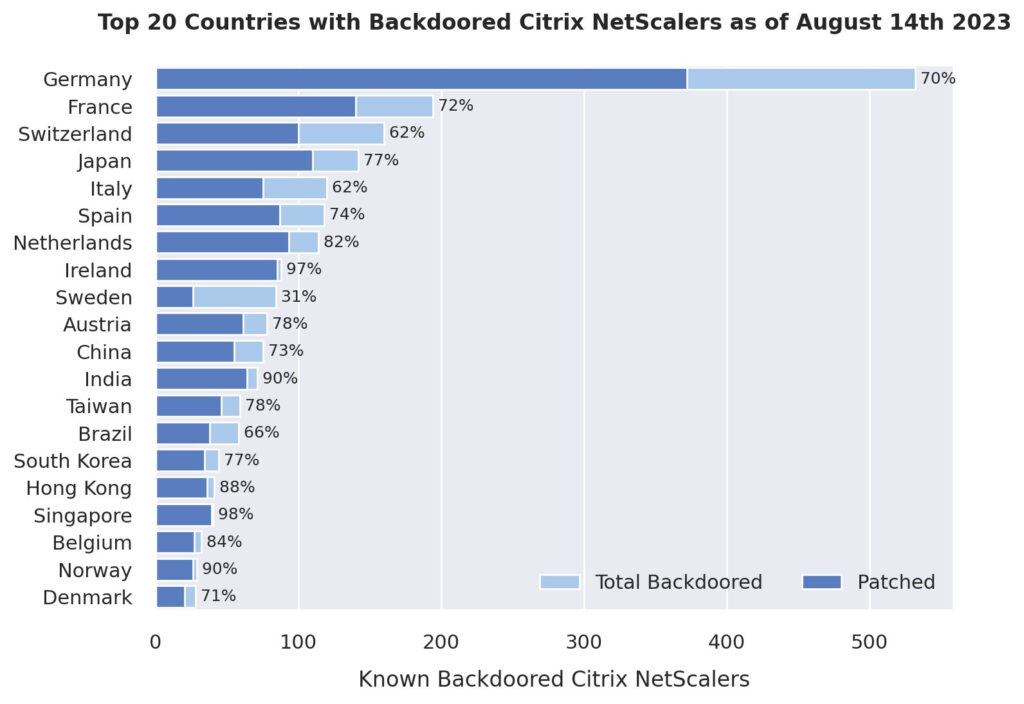

Fox-IT e DIVD stanno già contattando le organizzazioni direttamente o tramite i CERT nazionali per informarle della compromissione dei server NetScaler sulle loro reti. Il maggior numero di server Citrix NetScaler compromessi (sia con patch che senza patch) è stato trovato in Germania, Francia e Svizzera.

I paesi dell’Europa nel loro insieme hanno sofferto di questi attacchi più di altri: tra i primi 10 paesi attaccati ci sono solo due paesi di altre regioni del mondo. Allo stesso tempo, nonostante siano stati individuati migliaia di server NetScaler vulnerabili in Canada, Russia e Stati Uniti, su nessuno di essi sono state trovate shell Web dannose.

Fox-IT conclude che il numero di server Citrix NetScaler vulnerabili sta diminuendo, ma è troppo presto per parlare del “tramonto” di questa vulnerabilità. Inoltre, come si è scoperto, anche un server NetScaler con patch può contenere ancora la backdoor, quindi si consiglia agli amministratori di controllare i propri sistemi. Per fare ciò, gli esperti hanno pubblicato uno speciale script Python scaricabile su GitHub.

Inoltre, il loro scanner, che cerca indicatori di compromissione associati agli attacchi a CVE-2023-3519, è stato recentemente rilasciato dagli specialisti di Mandiant.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…