Gli hacker russi hanno recentemente tentato di hackerare le reti della NATO e alcune forze armate nei paesi dell’Europa orientale, lo ha affermato Google nella giornata di ieri, mercoledì 31/03/2022.

Infatti, il Threat Analysis Group (Tag) di Google non ha specificato quali forze armate sono state prese di mira in una “campagna di phishing delle credenziali” lanciata da una organizzazione con sede in Russia chiamata Coldriver o Callisto.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Tag ha affermato relativamente a Coldriver:

“Si tratta di un attore di minacce con sede in Russia a volte indicato come Calisto, ha lanciato campagne di phishing delle credenziali, prendendo di mira diverse ONG e think tank con sede negli Stati Uniti, l’esercito di un paese dei Balcani e un appaltatore della difesa con sede in Ucraina. Tuttavia, per la prima volta, TAG ha osservato le campagne COLDRIVER rivolte alle forze armate di diversi paesi dell’Europa orientale, nonché a un Centro di eccellenza della NATO. “

Il rapporto affermava che queste campagne sono state inviate utilizzando account Gmail appena creati. Pertanto, la percentuale di successo di queste campagne è ad oggi sconosciuta. La NATO non ha per il momento commentato la notizia.

I domini di phishing delle credenziali COLDRIVER osservati sono i seguenti:

La Russia è attualmente sottoposta a severe sanzioni economiche da parte dell’Occidente per la sua decisione di invadere l’Ucraina il 24 febbraio. La Russia ovviamente nega qualsiasi affermazione di attacchi informatici contro obiettivi occidentali come in questo caso.F-Secure Labs, una società finlandese di sicurezza informatica, ha descritto Callisto nel 2019 come un attore di minacce avanzate non identificato che ha “raccolta informazioni relative alla politica di sicurezza estera” in Europa.

Secondo un rapporto di Google di mercoledì, il gruppo ha anche preso di mira un centro di eccellenza della NATO. Tuttavia, questa informazione risulta ancora chiara e da comprendere a fondo.

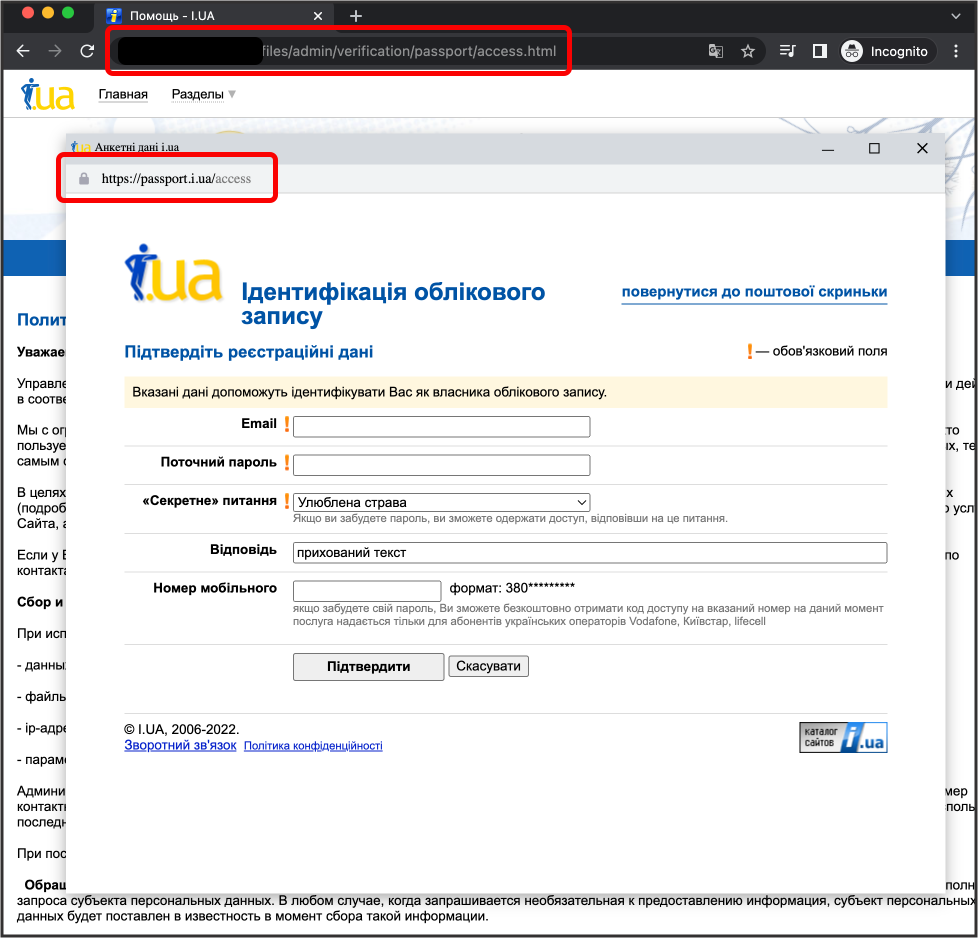

Sempre nel report di Tag, è stato riportato che un altro gruppo chiamato Ghostwriter, di origine bielorusso, ha recentemente introdotto una nuova funzionalità nelle sue campagne di phishing delle credenziali. A metà marzo, un ricercatore di sicurezza ha pubblicato un post sul blog che descrive in dettaglio una tecnica di phishing “Browser in the browser”.

Sebbene TAG abbia precedentemente osservato che questa tecnica viene utilizzata da più attori sostenuti dal governo, i media hanno ripreso questo post del blog, pubblicando diverse storie che evidenziano questa capacità di phishing.

Gli attori di Ghostwriter hanno rapidamente adottato questa nuova tecnica, combinandola con una tecnica precedentemente osservata, ospitando pagine di destinazione di phishing delle credenziali su siti compromessi.

La nuova tecnica, mostrata nell’immagine sopra, disegna una pagina di accesso che sembra essere sul dominio passport.i.ua, in cima alla pagina ospitata sul sito compromesso. Una volta che un utente fornisce le credenziali nella finestra di dialogo, queste vengono inviate al server remoto.

Questa è la famosa escalation cyber della quale parlavamo non molti anni fa che non sarebbe dovuta innescare, in quanto sappiamo che gli uomini molto spesso non fanno un passo indietro e che il “muro contro muro”, crea soltanto disastri inenarrabili nella storia. Speriamo che mai si invochi l’articolo 5.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.