Si intitola “Infostealer: un pacco da Babbo Natale… con dentro le tue password” il Report di Intelligence prodotto dalla terza Live Class del corso “Dark Web & Cyber Threat Intelligence“.

Sotto la guida esperta del prof. Pietro Melillo, il team di 14 persone che ha da poco concluso il corso in Live Class realizzato da Red Hot Cyber, ha prodotto un report di intelligence sugli infostealer. Si tratta di un tema cruciale e spesso poco dibattuto, che permette di comprendere e affrontare le moderne minacce cibernetiche provenienti dalle botnet, anche dal punto di vista legale.

Babbo Natale quest’anno è in sciopero. Non si è limitato a non consegnare regali, ma ha deciso di rubare il tuo Wi-Fi, la tua carta di credito e, già che c’era, anche le tue password. Questo scenario, che sembra uscito da una commedia grottesca, rappresenta invece la realtà del mondo digitale moderno, in cui minacce come gli infostealer sono pronte a sfruttare ogni nostra distrazione ed ogni “situazione”.

Contattaci tramite WhatsApp al 379 163 8765 per maggiori informazioni per partecipare alla quarta classe e per bloccare il tuo posto. Oppure scrivici a: [email protected]. Ricorda che il corso è a numero chiuso e i posti sono limitati.

Gli infostealer sono malware progettati per rubare informazioni sensibili, come credenziali di accesso, dati finanziari e altre informazioni personali. Agiscono spesso in modo silente, infiltrandosi nei dispositivi tramite email di phishing, download malevoli o vulnerabilità software. Una volta raccolti i dati, questi vengono inviati a server remoti per poi essere venduti al miglior offerente o utilizzati per scopi criminali.

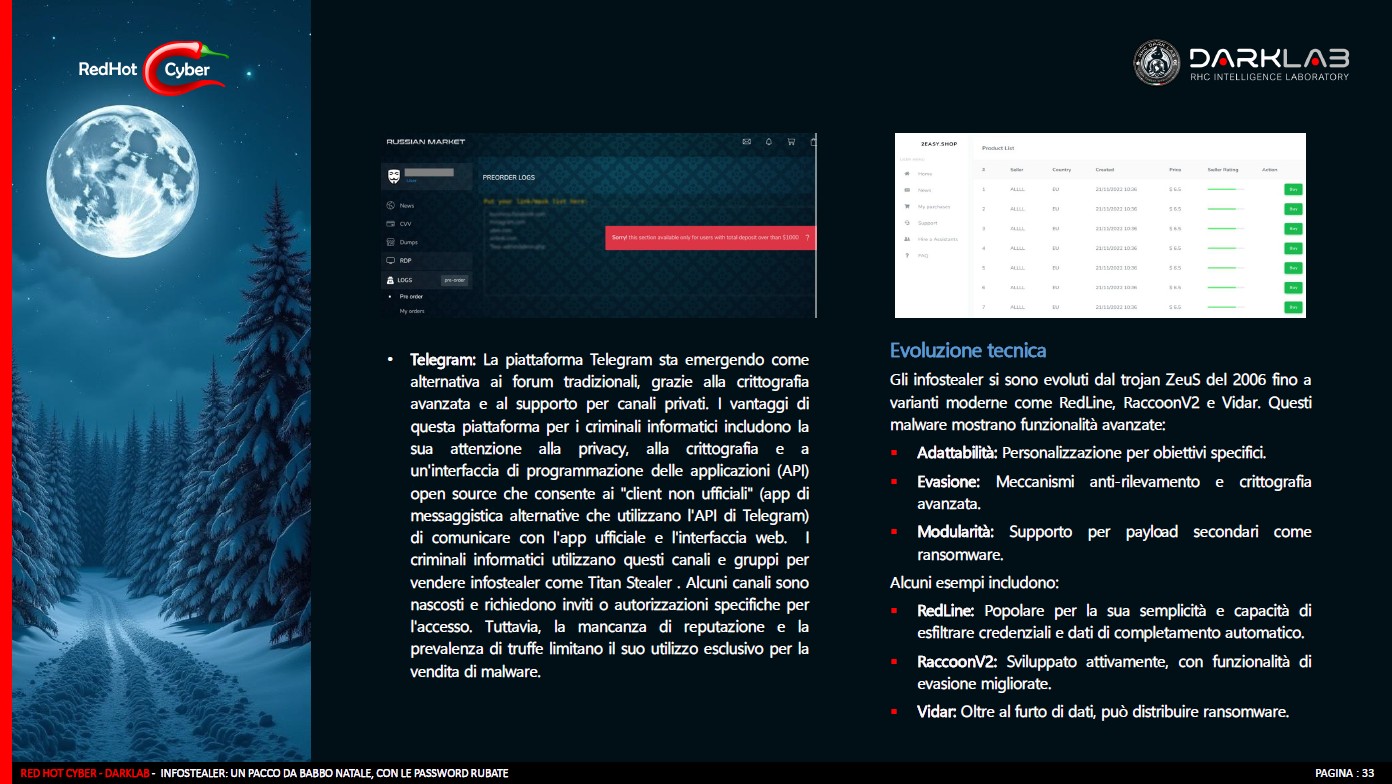

La pericolosità degli infostealer risiede nella loro facilità di diffusione e nella crescente accessibilità dei malware-as-a-service (MaaS). Oggi, anche un criminale informatico alle prime armi può acquistare e utilizzare strumenti sofisticati per colpire individui e organizzazioni. Questo fenomeno ha trasformato il cybercrimine in una industria globale in continua evoluzione.

Scarica il report Infostealer: un pacco da Babbo Natale… con dentro le tue password

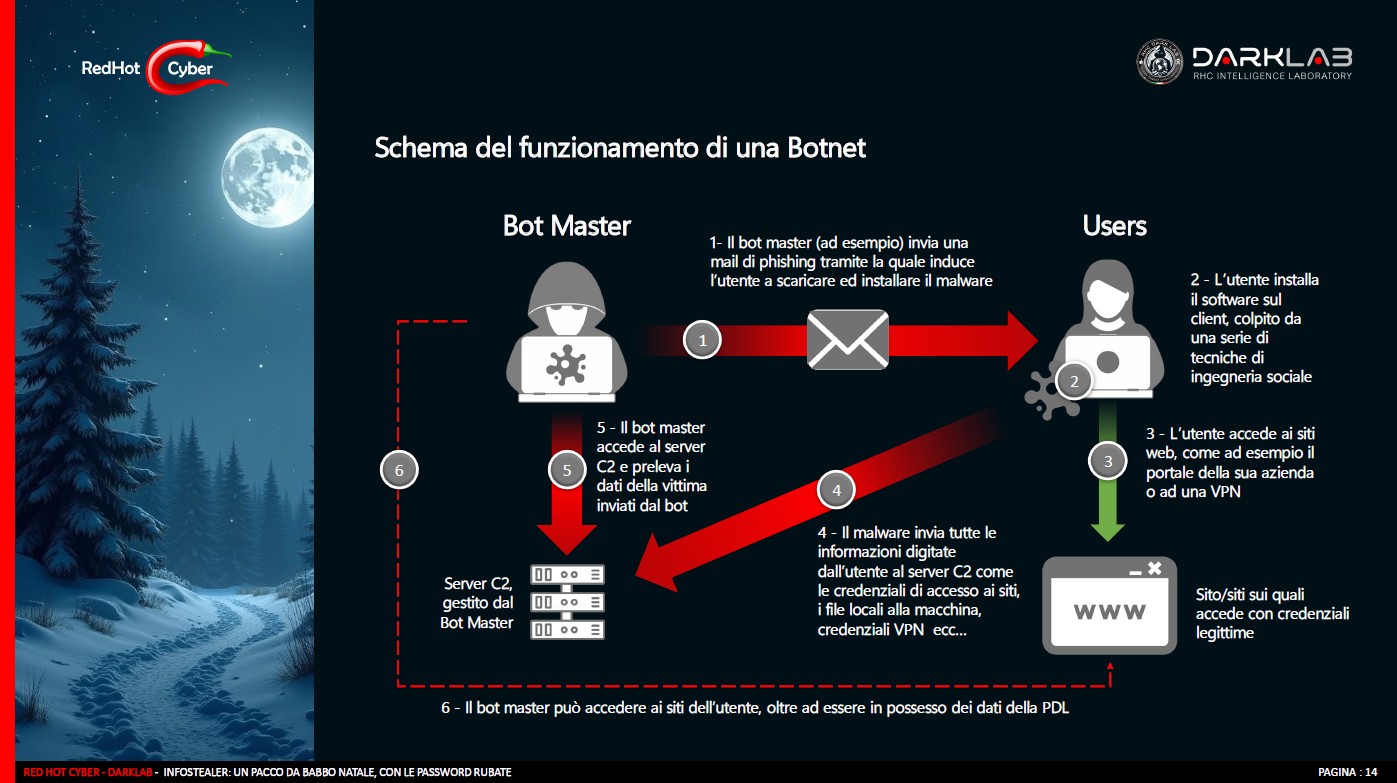

Il report della terza classe affronta anche il legame tra botnet e infostealer. Le botnet, reti di dispositivi compromessi e controllati da remoto, sono spesso utilizzate per distribuire infostealer su larga scala. Attraverso tecniche di command and control (C2), i cybercriminali coordinano attacchi mirati, sfruttando la potenza di centinaia o migliaia di dispositivi infetti.

Questo modello organizzato consente ai malintenzionati di raccogliere enormi quantità di dati in poco tempo, rendendo l’impatto degli infostealer particolarmente devastante. Non è un caso che queste tecniche siano sempre più utilizzate non solo per furti di identità e frodi finanziarie, ma anche per campagne di spionaggio industriale e attacchi geopolitici.

Contattaci tramite WhatsApp al 379 163 8765 per maggiori informazioni per partecipare alla quarta classe e per bloccare il tuo posto. Oppure scrivici a: [email protected]. Ricorda che il corso è a numero chiuso e i posti sono limitati.

Il documento prodotto dai partecipanti al corso esplora in dettaglio l’impatto degli infostealer su individui, aziende e governi. Gli effetti possono essere devastanti:

L’analisi sottolinea come la natura discreta di questi malware renda difficile la loro individuazione, aggravando ulteriormente i danni.

Scarica il report Infostealer: un pacco da Babbo Natale… con dentro le tue password

Il report non si limita ad analizzare la minaccia, ma propone anche strategie di mitigazione efficaci. Dalla formazione del personale alla messa in atto di policy di cyber hygiene, passando per l’implementazione di soluzioni avanzate come endpoint detection and response (EDR) e sistemi di monitoraggio continuo, le difese devono essere proattive e multilivello.

Vengono inoltre affrontate le principali normative di riferimento, come il GDPR per la protezione dei dati personali e lo standard ISO/IEC 27001:2022 per la gestione della sicurezza delle informazioni. La conformità a queste regolamentazioni è fondamentale per ridurre il rischio e garantire la resilienza delle organizzazioni.

Contattaci tramite WhatsApp al 379 163 8765 per maggiori informazioni per partecipare alla quarta classe e per bloccare il tuo posto. Oppure scrivici a: [email protected]. Ricorda che il corso è a numero chiuso e i posti sono limitati.

Un capitolo particolarmente interessante è dedicato all’analisi di XFilesStealer, uno degli infostealer più diffusi nel panorama attuale. I partecipanti al corso hanno studiato le dinamiche di funzionamento di questo malware, svelando le sue modalità di infiltrazione, raccolta dei dati e comunicazione con i server C2. Questo tipo di analisi consente di comprendere le tecniche utilizzate dai criminali e di sviluppare contromisure più efficaci.

Scarica il report Infostealer: un pacco da Babbo Natale… con dentro le tue password

Il report rappresenta un contributo significativo alla comprensione delle minacce legate agli infostealer e dimostra l’importanza di una formazione mirata e approfondita. Il terzo corso “Dark Web & Cyber Threat Intelligence”, che si è concluso con successo, ha permesso agli studenti di applicare le competenze apprese in modo pratico, sotto l’attenta supervisione del prof. Pietro Melillo.

Il Quarto corso in Live Class si svolgerà a febbraio, e le iscrizioni sono già aperte.

Al termine del corso, i partecipanti avranno l’opportunità di accedere al gruppo DarkLab, un laboratorio dedicato alla ricerca avanzata sulle minacce cyber e alla produzione di report come questo. Un’occasione unica per entrare in contatto con esperti del settore e contribuire attivamente alla lotta contro il cybercrimine.

Contattaci tramite WhatsApp al 379 163 8765 per maggiori informazioni per partecipare alla quarta classe e per bloccare il tuo posto. Oppure scrivici a: [email protected]. Ricorda che il corso è a numero chiuso e i posti sono limitati.

Scarica il report Infostealer: un pacco da Babbo Natale… con dentro le tue password

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…