Come avevamo riportato il 29 Novembre scorso, un attacco informatico si è imbattuto sulla USL di Modena, riportando l’ospedale a “carta e penna”. L’attacco sferrato contro la USL è di tipo Ransomware ed è stato rivendicato recentemente dalla cybergang Hunters International (Data Exfiltration Group).

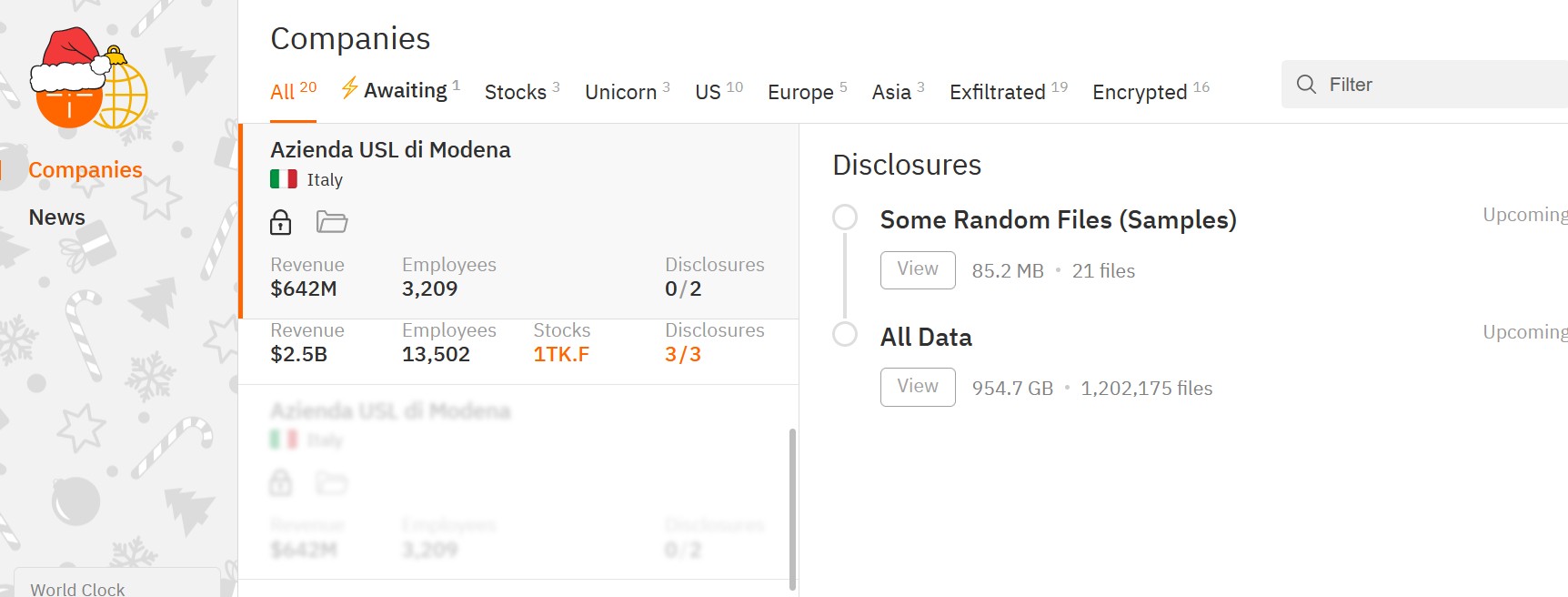

All’interno del Post pubblicato nel loro Data Leak Site, viene riportato dalla cybergang che sono stati esfiltrati esfiltrato 954 GB di dati. Tali file ancora sono in caricamento da parte dei criminali informatici e probabilmente verranno rilasciati online a breve.

Ricordiamo che l’ospedale, al fine di garantire la sicurezza, le attività dei Centri prelievi erano state sospese, mentre l’esecuzione degli esami di laboratorio è stata riservata alle urgenze ospedaliere. I servizi di emergenza invece è rimasto operativo, anche se le attività si svolgevano con procedure manuali.

Venne anche ribadito verso la cittadinanza di fare un uso responsabile del Pronto soccorso durante questo periodo che non avendo a supporto l’infrastruttura IT, risultava molto affollato.

Hunters International è un gruppo di criminali informatici emerso ad ottobre 2023. Opera attraverso lo schema RaaS (ransomware-as-a-service) e utilizza codice Hive versione 6, collegato al vecchio gruppo Hive.

Molti specialisti di sicurezza hanno riportato che potrebbe trattarsi di un rebrand di Hive ransomware, a seguito della sua caduta a fine gennaio del 2023. Questa teoria è supportata da diversi ricercatori di sicurezza in quanto sono state rivelate molteplici sovrapposizioni tra i codici dei due gruppi ransomware.

“Sembra che la leadership del gruppo Hive abbia preso la decisione strategica di cessare le proprie attività e trasferire le rimanenti risorse a un altro gruppo, Hunters International” ha affermato Bitdefender in un rapporto. “Sebbene Hive sia stato uno dei gruppi di ransomware più pericolosi, resta da vedere se Hunters International si dimostrerà altrettanto o addirittura più formidabile.”

Hive era uno dei gruppi di ransomware più attivi all’epoca in cui l’FBI, di concerto con le controparti in Germania e nei Paesi Bassi, hackerò l’infrastruttura del gruppo e sistematicamente lo ha neutralizzato per un periodo di sette mesi.

Ricordiamo che Hive ransomware, in Italia violò molte organizzazioni, I casi più noti sono l’attacco alle Ferrovie dello Stato, al Camst Group, all’Alia Servizi Ambientali, solo per citarne alcuni.

Hunters International ha chiarito che non si tratta di una versione rinominata di Hive ma di un gruppo indipendente che utilizza malware e infrastruttura Hive. Le prove a quanto pare confermano quanto riportato dalla gang, ha affermato Bitdefender.

L’obiettivo principale del gruppo, sembra essere l’estorsione tramite l’esfiltrazione dei dati piuttosto che la crittografia dei dati, che è diversa dalle TTP di Hive. L’elenco delle vittime di Hunter International comprende organizzazioni negli Stati Uniti, nel Regno Unito, in Germania e in Namibia. Suggerisce che i suoi attacchi finora sono opportunistici piuttosto che mirati.

L’analisi del malware di Bitdefender mostra che Hunter International sta utilizzando il logging. Una chiara indicazione che il gruppo ha adottato il codice da qualcun altro.

“Quando un nuovo sviluppatore, come il gruppo Hunters, acquisisce o eredita codice, abilitare la registrazione e il debugging. La registrazione offre informazioni dettagliate sul funzionamento del codice, tiene traccia degli errori e aiuta a eseguire il debug e a migliorare il malware“. IN sintesi consente alla gang di avere maggiore controllo sulle ramificazioni del codice e comprendere l’utilizzo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…