Il gruppo Lazarus ha ottimizzato le sue tecniche di offuscamento, abusando delle immagini in una recente campagna di phishing.

Lazarus è un APT (Advanced persistent threat), un gruppo di criminali informatici generalmente sponsorizzati da uno stato, che una volta ottenuto l’accesso non autorizzato ad una rete di computer, rimane al suo interno in modo silente per un periodo prolungato per perseguire i suoi fini. Nella fattispecie Lazarus è sponsorizzato dalla Corea del Nord.

Conosciuto come uno tra gli APT più prolifici, sofisticati e pericolosi in circolazione, Lazarus è operativo da oltre 10 anni, ed è stato responsabile dell’epidemia globale di WannaCry, il primo “ransomware” di largo consumo, a seguito dello sfruttamento della vulnerabilità di “EternalBlue”, una vulnerabilità/exploit trafugato dagli hacker “The Shadow Broker” dai server della National Security Agency degli Stati Uniti D’America (NSA).

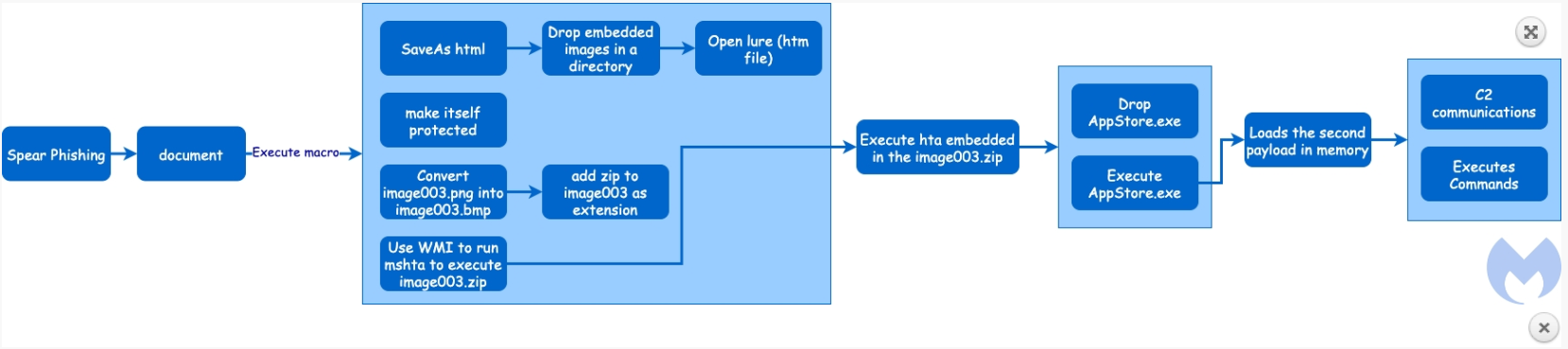

In una campagna documentata da Malwarebytes il 13 aprile, un documento di phishing attribuito a Lazarus ha rivelato l’uso di una tecnica interessante progettata per offuscare i payload nei file di immagine.

La catena di attacchi inizia con un documento di phishing di Microsoft Office (참가 신청서 양식 .doc) e un’esca in lingua coreana.

Alle vittime viene chiesto di abilitare le macro per visualizzare il contenuto del file, il che, a sua volta, attiva un payload dannoso.

La macro fa apparire un messaggio pop-up che afferma di essere una vecchia versione di Office, ma invece chiama un file HTA eseguibile compresso come file zlib all’interno di un file immagine PNG generale.

Percorso di attacco dell’azione di phishing

Durante la decompressione, il file PNG viene convertito nel formato BMP e, una volta attivato, l’HTA rilascia il Trojan di accesso remoto (RAT), memorizzato come “AppStore.exe” sul computer di destinazione.

“Questo è un metodo intelligente utilizzato da Lazarus per aggirare i meccanismi di sicurezza in grado di rilevare oggetti incorporati nelle immagini”, affermano i ricercatori.

“Il motivo è perché il documento contiene un’immagine PNG con un oggetto dannoso zlib compresso e poiché è compresso non può essere rilevato dai rilevamenti statici. Quindi l’attore della minaccia ha semplicemente utilizzato un semplice meccanismo di conversione per decomprimere il contenuto dannoso”.

Il RAT è in grado di collegarsi a un server di comando e controllo (C2), ricevere comandi e rilasciare shellcode.

La comunicazione tra il malware e il C2 è codificata in base64 e crittografata utilizzando un algoritmo di crittografia personalizzato che è stato precedentemente collegato a Bistromath RAT di Lazarus .

Fonte

https://blog.malwarebytes.com/malwarebytes-news/2021/04/lazarus-apt-conceals-malicious-code-within-bmp-file-to-drop-its-rat/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.