Dal 2020 il tema degli spyware è rimbalzato più volte sui media, soprattutto per scandali legati all’intercettazione, più o meno legale, di politici, giornalisti, attivisti. Pegasus, noto e potente spyware venduto a governi e servizi di mezzo mondo (noto il caso del governo spagnolo), torna a cadenza ormai quasi regolare sotto i riflettori, travolto da nuovi scandali e polemiche.

La loro diffusione e utilizzo così disinvolto hanno portato il Parlamento europeo a discutere una moratoria sul loro utilizzo. Ma quello degli spyware è un mercato in continua crescita, che si arricchisce ogni giorno di nuove firme. Hermit ad esempio è tra gli utlimi arrivati ed ha una particolarità: è made in Italy al 100% e proprio verso gli utenti italiani (e non solo) si rivolge.

Supporta Red Hot Cyber

Ma se questi piani – governi, spionaggio, servizi segreti – possono sembrare più un film che la realtà, ecco non è così. Lo spyware si è fatto “di massa” e non è più uno strumento riservato a pochi, ma accessibile anche ai singoli utenti oltrechè alle aziende e altri enti.

Non poteva che essere altrimenti. Oramai gli smartphone, il tablet, i pc, e i notebook sono diventati gli accentratori di tutte le nostre comunicazioni personali e lavorative. Tra Whatsapp, Telegram i vari social network, le email, le foto e la classica e primaria funzione telefonica sono diventati delle vere e proprie casseforti colme di informazioni. E non è un caso che si chiamino banche dati perché oggi rende di più rubare i dati che rapinare in banca.

I più attenti lettori sapranno che spiare il prossimo implica la violazione degli articoli del codice penale 614, 615bis, 617, 617bis. Purtroppo tali articoli non devono aver fatto grande presa negli italiani perche tra spyware, app e trojan più o meno ufficiali in Italia ne circolano in libera vendita circa 25 con relativi fatturati annuali sempre in crescita.

Per non parlare di tutti gli spyware che, settimanalmente, qualche gruppo di cyber criminale diffonde a colpi di campagne di email di spam: Il CERT ne registra mediamente tra le 20 e le 30 a settimana, rivolte contro gli utenti italiani, e molte diffondono spyware per il furto di dati personali, bancari, OTP e wallet di criptovalute.

E cosi tra mariti/mogli cornute in cerca di prove, Stalker in cerca di emozioni, aziende in cerca di informazioni sui competitor e spionaggio industriale vario, crimiali in cerca di conti online da svuotare, cresce ogni giorno una colonna di spioni che va a sommarsi alla polizia giudiziaria giustamente in cerca di prove per aprire i procedimenti penali. Centinaia di migliaia di persone ignare al giorno le cui foto, email telefonate, chat e spostamenti vengono passate in rassegna da terzi, molto spesso illegalmente.

Il motivo dello sviluppo sempre crescente di questo fenomeno è senz’altro da ricercare in due parametri: la facilità di installazione degli spyware e il loro costo. L’installazione può avvenire in pochissimi secondi sia avendo lo smartphone o il pc nella disponibilità oppure da remoto , magari inviando una email o un messaggio whatsapp la cui visione attiverà tutto il meccanismo. E’ evidente che una procedura così banalmente semplice invita lo spione a procedere…

Anche il prezzo del prodotto invoglia all’azione in quanto per avere un controllo delle email, whatsapp, foto, navigazione, telefonate e spostamenti si parte dalle app più economiche da 60 euro all’anno fino all’accessibilissima cifra di 260 euro per quelle più complete e difficili da localizzare che offrono per 12 mesi l’intera copia di tutto ciò che viene fatto sul dispositivo. Purtroppo localizzare queste app è impresa assai difficile semplicemente controllando il dispositivo.

Fortunatamente ci viene in aiuto un nuovo servizio che vedrà la luce il 28 febbraio 2023. Si tratta di Interceptor, il primo software al mondo in grado di analizzare da remoto qualsiasi smartphone, tablet o pc e certificare se sono intercettati o meno fornendo un report dettagliatissimo.

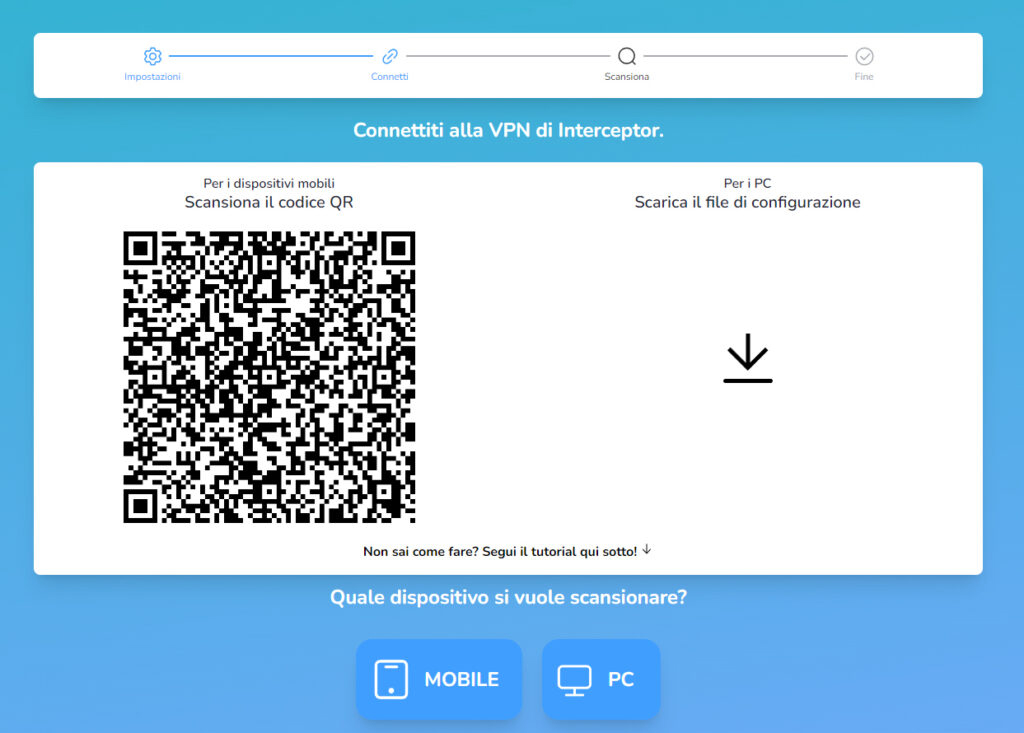

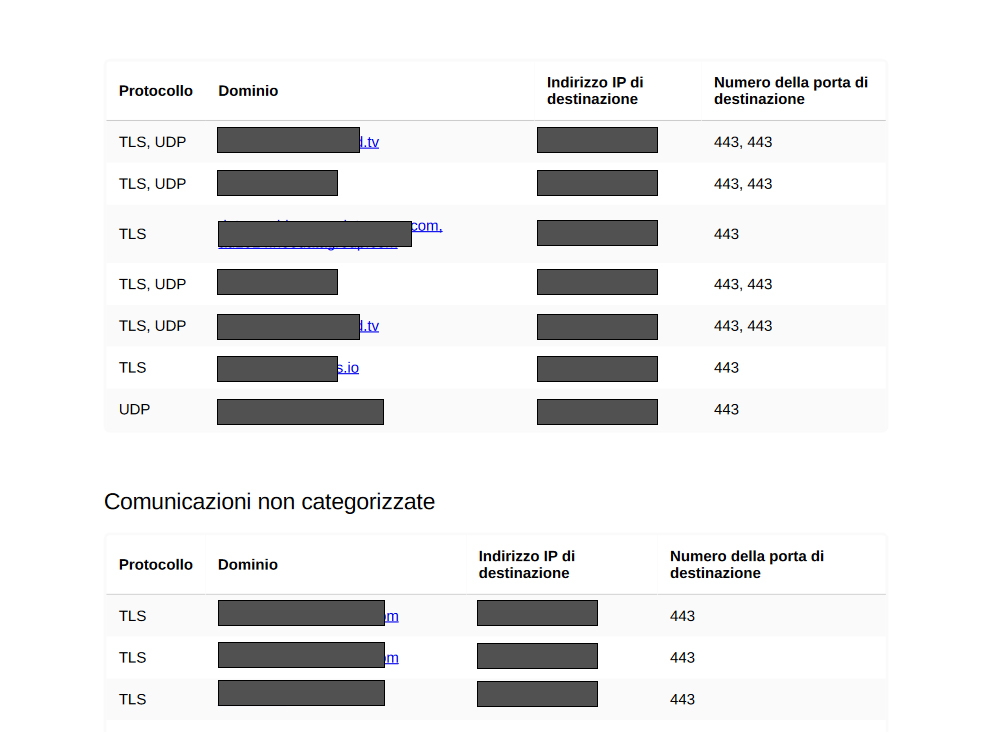

La connessione tra Interceptor e il dispositivo da analizzare avviene tramite tunnel VPN, sicuro e criptato. Da quel momento il software permette l’analisi del traffico, ovvero di ogni comunicazione che dal dispositivo va verso server esterni. Nel report saranno dettagliati connessioni e comunicazioni in uscita, la loro origine e la loro direzione, andando a verificare il protocollo, il dominio, l’indirizzo IP di destinazione e la porta in uso. Il software verificherà anche la presenza di indicatori che rimandino all’attività degli spyware fino ad ora conosciuti.

Come spiega l’ideatore Alessandro Papini

“immaginatevi di collegarvi alla piattaforma Interceptor dal vostro ufficio di Milano e voler controllare il notebook di un vostro cliente che è a New York. In pochi secondi e pochi passaggi si riesce a collegare il dispositivo alla rete sicura VPN Interceptor. L’uso normale del dispositivo per 10 minuti ci consentirà di analizzare il traffico dati e sapere se il dispositivo è ascoltato o meno. Abbiamo organizzato il servizio in maniera tale che, per email, si riceve tutto ciò che è necessario: l’ esaustivo report in PDF e l’archivio ZIP con l’impronta md5 forense contenente il report e tutto il traffico analizzato in estensione Wireshark per presentarlo eventualmente in tribunale”.

Il tutto nel rispetto della privacy: Interceptor analizza solo il tipo di traffico e “la sua direzione”, garantendo la riservatezza dei dati e la privacy degli utenti.

“Mi occupo di privacy e sicurezza dei dati, col mio team, da oltre 30 anni” prosegue Papini “Da DPO e consulente GDPR per molte aziende, siamo perfettamente consapevoli dell’importanza della conformità al GDPR, del rispetto della riservatezza degli utenti e della protezione dei dati. Interceptor è stato concepito nel rispetto del principio di “privacy by design”: riservatezza e protezione dati sonno integrati nell’intero ciclo di vita del servizio”.

DATA DI LANCIO Martedì 28 febbraio 2023

ISCRIVITI AL WEBINAR DI PRESENTAZIONE https://register.gotowebinar.com/register/2210030895342074971

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.