Autore: Emanuele de Lucia, Cluster25

Data Pubblicazione: 14/05/2022

Come riportato qualche giorno fa da RHC, F5 ha pubblicato un aggiornamento cumulativo di 43 vulnerabilità (tra le quali 2 rilevate dal Red Team Research di TIM), per le sue apparecchiature di rete.

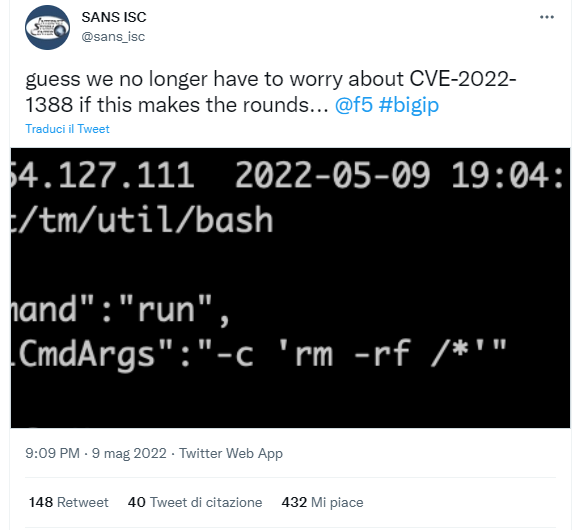

Una tra queste è una colossale vulnerabilità con severity critical, da 9,8 in CVSSv3, che consente la totale compromissione dei dispositivi per poter poi accedere alle reti, anche se sono stati rilevati fenomeni di totale cancellazione dei file all’interno degli apparati.

Come di consueto, una volta trapelati online gli exploit PoC, il cybercrime inizia a scrivere i suoi script per avviare delle scansioni preliminari per poi procedere con i successivi attacchi.

La community du RHC ha rilevato un elenco di indirizzi IP attualmente impegnati in scan massivi per trovare e sfruttare gli hosts vulnerabili al CVE-2022-1388 (F5 BIG-IP iControl REST vulnerability).

Per poter agevolare la gestione della minacce, RHC e CLuster25 raccomandano il blocco di questi IP in quanto si tratta di scansioni attive da parte di cybercriminali.

134.122.188.241

94.198.42.75

92.223.85.254

91.241.19.50

85.203.45.26

46.8.198.82

46.249.49.29

45.86.202.119

45.225.163.9

37.221.67.237

210.182.85.3

209.141.58.146

194.124.213.92

193.110.95.34

189.1.168.191

185.220.101.53

185.220.101.44

184.75.223.203

18.144.60.237

167.99.209.40

158.69.0.205

149.34.51.113

120.59.46.4

114.124.177.58

114.124.142.26

112.96.106.59

112.2.230.13

195.206.105.217

185.225.234.195

185.220.100.252

185.220.100.251

185.219.134.179

185.212.149.207

139.177.207.204

135.125.190.144

113.108.133.162

110.191.219.197

103.150.186.119

103.120.253.252

81.157.162.197

37.120.247.151

37.120.234.253

5.188.122.161

La vulnerabilità insiste su F5 BIG-IP 16.1.x versioni precedenti a 16.1.2.2, 15.1.x versioni precedenti a 15.1.5.1, 14.1.x versioni precedenti a 14.1.4.6, 13.1.x versioni precedenti a 13.1.5 e tutte le 12.1.x e 11.6.x, dove le richieste non divulgate possono ignorare l’autenticazione REST di iControl. Nota: le versioni software che hanno raggiunto la fine del supporto tecnico (EoTS) non sono state valutate come affette dalla vulnerabilità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…