Negli ultimi anni, il panorama della cybersecurity è stato dominato da una crescente minaccia rappresentata dai gruppi di ransomware. Tra questi, LockBit è emerso come uno dei più noti e temuti. Tuttavia, un recente evento ha messo in discussione la loro credibilità: l’annuncio di una presunta doppia estorsione contro la Federal Reserve, che si è rivelato essere un bluff.

LockBit è un gruppo di cybercriminali noto per utilizzare il ransomware come arma principale. Questo gruppo, attivo dal 2019, è specializzato in attacchi mirati contro grandi aziende e istituzioni. La loro strategia di attacco è spesso basata sulla tecnica della “doppia estorsione”, che prevede non solo la criptazione dei dati, ma anche la minaccia di pubblicare informazioni sensibili se non viene pagato un riscatto.

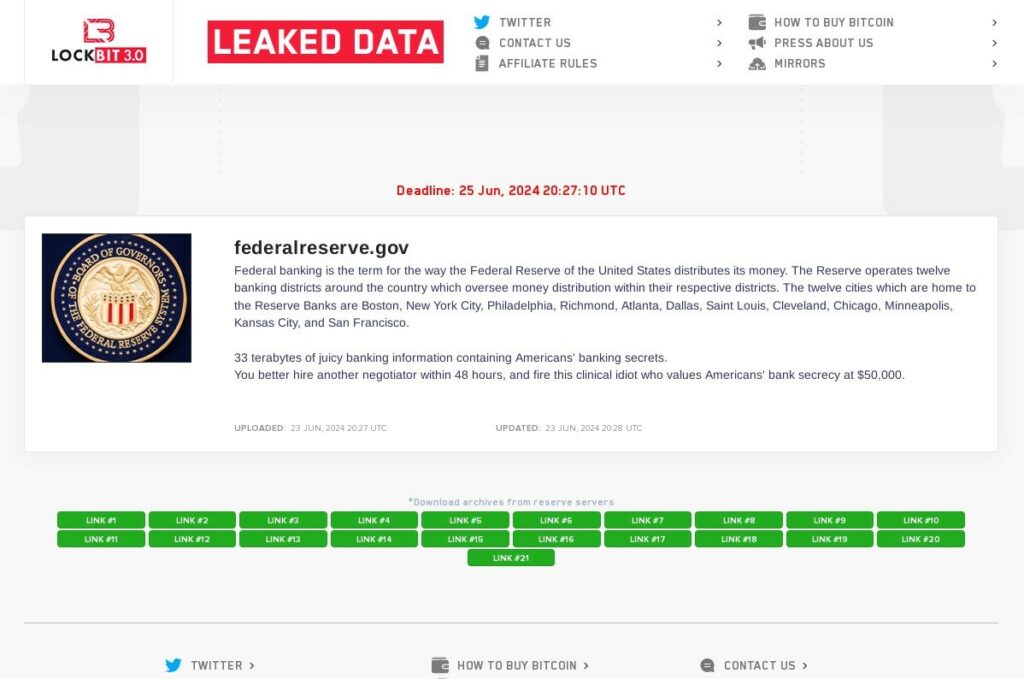

Recentemente, LockBit ha dichiarato di aver condotto un attacco di doppia estorsione contro la Federal Reserve, l’istituzione finanziaria centrale degli Stati Uniti. Questo annuncio ha immediatamente attirato l’attenzione dei media e degli esperti di sicurezza informatica, data l’importanza e la sensibilità dell’obiettivo.

Nonostante le iniziali preoccupazioni, si è presto scoperto che l’annuncio era un bluff.

Le indagini hanno rivelato che i link onion forniti da LockBit non conducevano a dati compromessi della Federal Reserve, ma bensì reindirizzavano al sito della compagnia GetEvolved, una realtà del tutto estranea alla vicenda.

Non è la prima volta che una cybergang sbaglia target o effettua degli errori di attribuzione. Lo abbiamo visto in diversi casi scoperti da RHC. Il primo è stato il caso della Farmacia Statuto dove LockBit aveva sbagliato completamente target. Il secondo con il giallo dell’Agenzia dell’Entrate sempre da parte di LockBit che poi si rivelò essere la GESIS e per finire il caso dell’attacco ransomware a Galbusera.

Un altro errore, cambiando cybergang è quello della Goldbet, effettuata dalla cybergang era ALPHV/Blackcat.

L’episodio del bluff di LockBit contro la Federal Reserve, insieme al precedente errore di identificazione in Italia, sottolinea come il panorama delle minacce informatiche sia in continua evoluzione e come i cybercriminali possano utilizzare tattiche sempre più sofisticate e imprevedibili. Rimane fondamentale per le organizzazioni mantenere un alto livello di allerta e adottare una strategia di cybersecurity robusta per proteggere i propri dati e le proprie operazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…