Nel corso della lunga operazione internazionale Endgame, le forze dell’ordine hanno smantellato la botnet DanaBot e hanno emesso mandati di arresto nei confronti di 16 cittadini russi. L’eliminazione di DanaBot faceva parte dell’operazione Endgame, iniziata l’anno scorso. Ricordiamo che all’operazione Endgame presero parte in quel periodo rappresentanti della polizia di Germania, USA, Gran Bretagna, Francia, Danimarca e Paesi Bassi.

Inoltre, esperti di Bitdefender, Cryptolaemus, Sekoia, Shadowserver, Team Cymru, Prodaft, Proofpoint, NFIR, Computest, Northwave, Fox-IT, HaveIBeenPwned, Spamhaus e DIVD hanno fornito informazioni operative alle autorità, condividendo con le forze dell’ordine dati sull’infrastruttura botnet e sul funzionamento interno di vari malware. Nel 2024, le autorità hanno segnalato il sequestro di oltre 100 server utilizzati dai principali downloader di malware, tra cui IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader e SystemBC. Tali dropper vengono utilizzati per ottenere l’accesso iniziale ai dispositivi delle vittime e per distribuire payload aggiuntivi.

Come hanno spiegato i rappresentanti dell’Europol, l’operazione Endgame era ormai entrata nella sua fase finale e mirava a distruggere DanaBot e altre famiglie di malware che si erano attivate dopo i precedenti tentativi di eliminarle. Le forze dell’ordine e i loro partner del settore privato (Amazon, CrowdStrike, ESET, Flashpoint, Google, Intel 471, Lumen, PayPal, Proofpoint, Spycloud, Team Cymru e Zscaler) hanno cercato di smantellare la catena del ransomware andando alle radici, smantellando un totale di circa 300 server e 650 domini ed emettendo mandati di arresto internazionali per 20 individui.

Gli agenti delle forze dell’ordine hanno anche sequestrato criptovalute per un valore complessivo di 24 milioni di dollari, di cui 4 milioni durante la fase finale dell’operazione. Come riportato dal Dipartimento di Giustizia degli Stati Uniti, la botnet DanaBot è stata smantellata dopo aver infettato più di 300.000 computer in tutto il mondo ed è stata utilizzata per frodi e attacchi ransomware che hanno causato danni per almeno 50 milioni di dollari.

Il Dipartimento di Giustizia degli Stati Uniti ha inoltre desecretato le accuse nei confronti di 16 persone presumibilmente coinvolte nello sviluppo e nell’utilizzo di DanaBot. Tutti gli imputati sono cittadini russi, tra cui: Alexander Stepanov (alias JimmBee), Artem Alexandrovich Kalinkin (alias Onix), Danil Khalitov, Alexey Efremov, Kamil Shtugulevsky, Ibragim Idova, Artem Shubin e Alexey Khudyakov, oltre ad altre otto persone menzionate sotto pseudonimo.

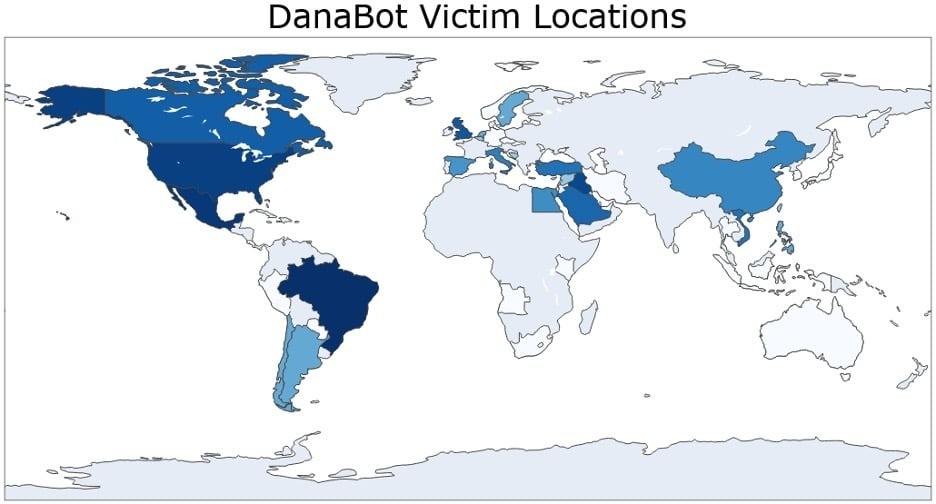

Come ha sottolineato il noto giornalista esperto in sicurezza informatica Brian Krebs, Kalinkin presumibilmente lavorava come ingegnere informatico presso Gazprom. Secondo i documenti del tribunale, molti dei sospettati sono stati identificati dopo aver infettato accidentalmente i propri computer con DanaBot. Ricordiamo che DanaBot è apparso nel 2018. Inizialmente, il malware aveva preso di mira Ucraina, Polonia, Austria, Italia, Germania e Australia, ma si è presto diffuso anche in Nord America.

DanaBot veniva distribuito utilizzando il modello MaaS (Malware-as-a-service) e inizialmente era un Trojan bancario che gli consentiva di rubare dati riservati dai sistemi infetti. Successivamente si è evoluto in una piattaforma di distribuzione e download per altre famiglie di malware, tra cui il ransomware. In seguito, gli amministratori di DanaBot svilupparono una seconda versione della loro botnet per scopi di spionaggio informatico, prendendo di mira organizzazioni militari, diplomatiche e governative in Nord America e in Europa.

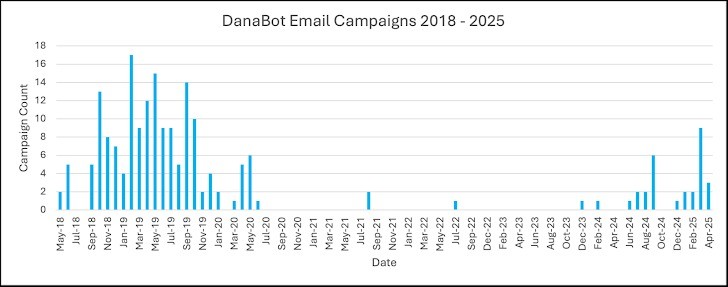

Secondo gli analisti di Proofpoint, i malware è stato utilizzato da diversi grandi gruppi di hacker tra il 2018 e il 2020 e poi diffuso attivamente trama l’attività è ripresa a metà del 2024. Ora il malware non sfruttava solo le e-mail, ma si affidava anche a pubblicità dannose e a tecniche di infezione SEO.

Gli esperti di Lumen Technologies, che hanno anche collaborato con le forze dell’ordine, affermano che DanaBot ha in media 150 server C&C attivi al giorno, il che lo rende una delle più grandi minacce MaaS degli ultimi anni. Insieme al Team Cymru, gli esperti hanno condotto un’analisi dell’infrastruttura della botnet .

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…