CrowdStrike Counter Adversary Operations sta indagando su una serie di attacchi informatici e compromissioni strategiche di siti web (SWC) che hanno preso di mira alcune aziende che operano nei settori dei trasporti, della logistica e della tecnologia, avvenuti durante l’ottobre 2023. Basandosi su un esame dettagliato degli strumenti fraudolenti utilizzati per questi attacchi e su ulteriori ricerche e studi di settore, CrowdStrike Intelligence ritiene che il responsabile di questa attività sia il gruppo IMPERIAL KITTEN.

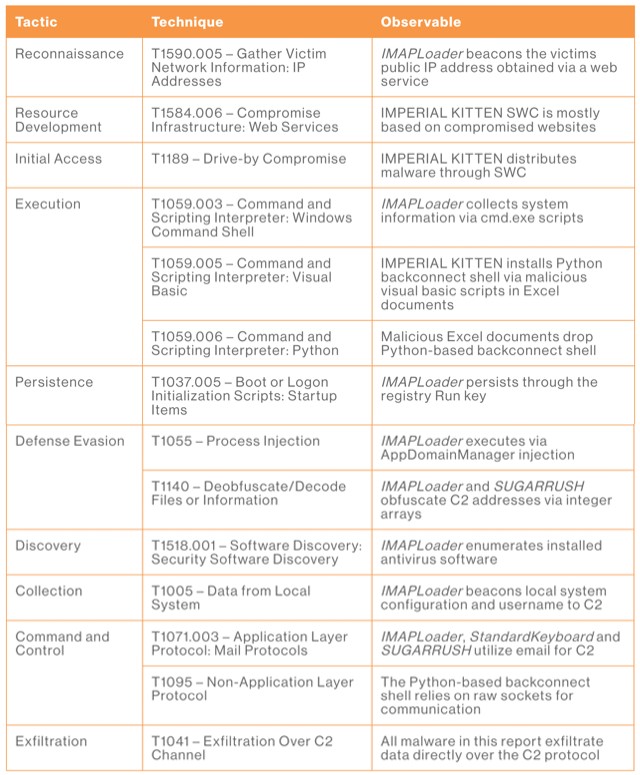

La ricerca di CrowdStrike Intelligence ha identificato tra le modalità di intrusione utilizzate da IMPERIAL KITTEN le seguenti tattiche, tecniche e procedure:

CrowdStrike Intelligence ha analizzato diversi samples di malware associati alle attività di IMPERIAL KITTEN, tra cui:

Le operazioni presenti nelle fasi successive indicano che IMPERIAL KITTEN continua a utilizzare meccanismi C2 basati sulle e-mail, simili a quelli utilizzati nella famiglia di malware Liderc.

IMPERIAL KITTEN è un nemico legato all’Iran con un collegamento sospetto nel Corpo delle guardie Rivoluzionarie Islamiche (IRGC). Attivo almeno dal 2017, IMPERIAL KITTEN dispone dei requisiti di intelligence strategica iraniana associati alle operazioni dell’IRGC. La sua attività è caratterizzata dall’uso di tecniche di social engineering, sfruttando contenuti basati sulla ricerca del lavoro per diffondere attacchi personalizzati basati su .NET. In passato, IMPERIAL KITTEN ha preso di mira settori quali la difesa, la tecnologia, le telecomunicazioni, il settore marittimo, l’energia, la consulenza e i servizi professionali.

Tra l’inizio del 2022 e il 2023, CrowdStrike Intelligence ha rilevato operazioni di SWC condotte da IMPERIAL KITTEN, con focus particolare sulle imprese operanti nei settori dei trasporti, della logistica e della tecnologia. Con un SWC, l’avversario tenta di compromettere le vittime sfruttando gli interessi in comune per attirarle su un (proprio) sito web controllato.

Ad oggi, i seguenti siti controllati dagli avversari, sono stati usati come redirect da siti web compromessi (principalmente israeliani), nonché come luoghi in cui vengono raccolte le informazioni inviate dai sistemi per profilare i visitatori:

Nei primi mesi del 2022, i domini SWC hanno utilizzato il servizio di analytics Matomo per profilare gli utenti che hanno visitato i siti web israeliani compromessi. Le successive iterazioni dei domini SWC utilizzano uno script custom per profilare il visitatore raccogliendo le informazioni relative al suo browser e indirizzo IP, che viene poi reindirizzato a un dominio hardcoded. Le attività riportate precedentemente hanno preso di mira aziende israeliane del settore marittimo, dei trasporti e della tecnologia.

I dati di settore e quelli raccolti da CrowdStrike Intelligence hanno segnalato una famiglia di malware identificata con il nome di IMAPLoader, che rappresenta il payload finale delle operazioni SWC. Qui di seguito è riportata l’analisi delle campagne di IMPERIAL KITTEN, compreso l’uso di IMAPLoader e di altre famiglie di malware.

Le analisi provenienti dall’industria indicano che in alcuni casi l’avversario invia il malware direttamente alle vittime dall’SWC2. Coerentemente con le precedenti ricerche condotte da CrowdStrike sui furti di credenziali del 2021, ci sono alcune prove che IMPERIAL KITTEN prenda di mira le aziende, come i fornitori di servizi IT a monte, al fine di identificare e ottenere l’accesso a obiettivi di primario interesse per il furto di dati sensibili.

Vi sono inoltre prove che indicano che i loro vettori di accesso iniziali consistono in:

Tutte le valutazioni relative ai metodi di accesso iniziali non documentati in precedenza in relazione all’attività di IMPERIAL KITTEN hanno un basso grado di confidenza, perché basati su relazioni non confermate e provenienti da un’unica fonte.

Secondo quanto riferito, le operazioni di phishing di IMPERIAL KITTEN includono l’uso di documenti Microsoft Excel infetti. Sebbene il sample citato nel rapporto dell’ottobre 2023 non sia disponibile pubblicamente, CrowdStrike Intelligence ha acquisito una versione simile del documento.

L’esca è un foglio Excel con le macro abilitate, probabilmente creato alla fine del 2023 (SHA256 hash: b588058e831d3a8a6c5983b30fc8d8aa5a711b5dfe9a7e816fe0307567073aed).

Una volta che la vittima apre il file e abilita le macro, il documento estrae i file runable.bat, tool.bat e cln.tmp e una copia di Python 3.11 dalla directory %temp% del sistema. I file batch generano persistenza attraverso la chiave di registro Run denominata StandardPS2Key, per eseguire la trasmissione dei dati Python SHA256 hash: cc7120942edde86e480a961fceff66783e71958684ad1307ffbe0e97070fd4fd ad intervalli di 20 secondi ciascuna.

Il payload di Python è una semplice reverse shell che si connette a un indirizzo IP hardcoded sulla porta TCP 6443. La shell invia un GUID predefinito (3d7105f6-7ca1-4557-b48e-6b4c70ee55a6) aspettando una risposta dal C2 attraverso un GUID separato (fdee81e1-b00f-4a73-ae48-4a0ee5dee49a) per l’autenticazione. Il malware legge quindi i comandi in loop eseguendoli, restituendo il risultato. La versione esaminata supporta i seguenti comandi:

Il campione analizzato è stato configurato con x.x.x.x come server C2. Questa configurazione non è valida e genera errore; è probabile che sia il risultato di una build di test o di una modifica da parte di terze parti.

Alcune prove suggeriscono che IMPERIAL KITTEN esegua movimenti laterali attraverso l’uso di PsExec alternative, come PAExec, NetScan, e utilizzi ProcDump per eseguire il dump della memoria del processo LSASS per la raccolta di credenziali. Infine, è possibile che IMPERIAL KITTEN si avvalga di malware personalizzati o di strumenti open source, come MeshAgent3, per l’esfiltrazione di dati. Queste analisi sono formulate con un basso grado di confidenza, in quanto si basano su singoli rapporti provenienti da fonti non verificate.

Secondo quanto riferito, le operazioni condotte da IMPERIAL KITTEN sfruttano diversi strumenti, tra cui impianti custom, IMAPLoader e StandardKeyboard – che utilizzano entrambi la posta elettronica per il C2 – e uno strumento di accesso remoto (RAT), che utilizza Discord per il C2.

IMAPLoader è una famiglia di malware diffusa come dynamic link library (DLL) (DLL) da caricare tramite AppDomainManager4 injection . Utilizza l’email per il C2, ed è configurata tramite indirizzi e-mail statici inclusi nel malware. I typos nei nomi delle cartelle e nei messaggi di log incorporati indicano con molta probabilità che l’autore non è di madrelingua inglese. Sebbene nella maggior parte dei samples i timestamp non siano disponibili, la versione più vecchia è stata rilevata per la prima volta il 1° settembre 2022.

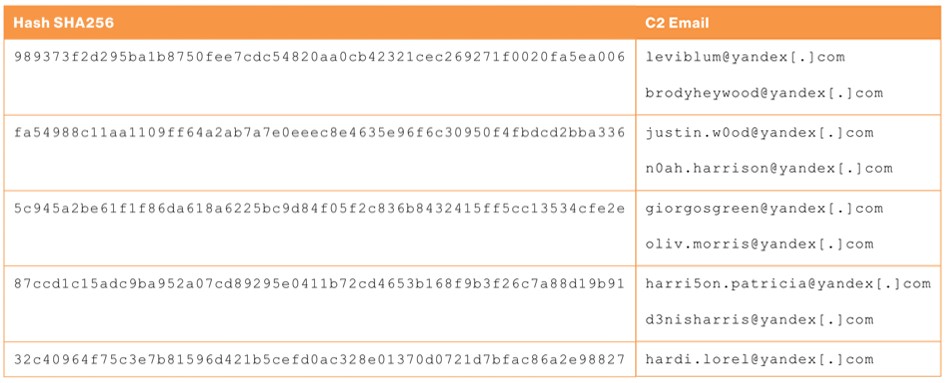

La Tabella 1 fornisce una panoramica dei samples disponibili e degli indirizzi e-mail C2 configurati. Tutti condividono la stessa funzionalità, anche se l’ultimo sample (SHA256 hash: 32c40964f75c3e7b81596d421b5cefd0ac328e01370d0721d7bfac86a2e98827) differisce nella denominazione delle cartelle IMAP e possiede un solo indirizzo C2 configurato, il che indica che forse si potrebbe trattare di una versione in fase di sviluppo.

Il malware si camuffa da StreamingUX Updater, e ottiene la persistenza attraverso task schedulati sotto questo nome. Successivamente, si connette a imap.yandex[.]com tramite TLS e utilizza la libreria IMAP integrata in .NET per creare due cartelle per C2, precedute da un UUID generato in modo casuale (con un errore tipografico):

IMAPLoader utilizza gli allegati nei messaggi di posta elettronica per ricevere le istruzioni e inviare le risposte. Codifica le date di creazione e di modifica dell’allegato rispettivamente al 2018-12-05 e 2019-04-05.

I report di settore hanno anche evidenziato che IMPERIAL KITTEN utilizza una famiglia di malware denominata StandardKeyboard5, che mostra analogie con la famiglia di malware IMAPLoader. Anche StandardKeyboard utilizza l’email per la comunicazione C2, mentre il codice malevolo sfrutta la stessa libreria open source .NET per comunicare con i server IMAP6. A differenza di IMAPLoader, questo malware rimane sul computer infetto come servizio di Windows – denominato Keyboard Service – creato in maniera fraudolenta dal file eseguibile .NET WindowsServiceLive.exe (hash SHA256:d3677394cb45b0eb7a7f563d2032088a8a10e12048ad74bae5fd9482f0aead01). Lo scopo principale di StandardKeyboard è quello di eseguire i comandi codificati in Base64 ricevuti nel corpo della e-mail. I risultati saranno inviati ai seguenti indirizzi e-mail:

L’oggetto dell’e-mail contiene l’indirizzo MAC del computer infetto preceduto da “From: “. Il corpo dell’e-mail contiene le informazioni codificate in Base64 elencate nella Figura 1, seguite dalla stringa

Mittente: <MAC Address>

***Order: <command>

***Time: <unused integer value>

***Response: <command output>

***Exit: <command exit code>

***At: <attachment>Figura 1. Dati inviati al C2 dopo l’esecuzione del comando

Prima di avviare la comunicazione e-mail con il C2, StandardKeyboard verifica la disponibilità di connessione a Internet contattando il DNS di Google tramite ICMP e inviando la stringa hi there.

Infine, la rilevazione di CrowdStrike Intelligence ha identificato un’altra famiglia di malware correlata, che si presenta come un creatore di CV che sfrutta un’azienda del settore logistico come esca (SHA256 hash: 1605b2aa6a911debf26b58fd3fa467766e215751377d4f746189566067dd5929). Il malware è completamente offuscato e, dopo molteplici fasi di decryption e de-offuscamento, rilascia un payload embedded. Stabilisce poi la sua persistenza attraverso un task schedulato denominata Windows\System\System.

La fase finale (SHA256 hash: 3bba5e32f142ed1c2f9d763765e9395db5e42afe8d0a4a372f1f429118b71446) utilizza Discord per il C2, e molto probabilmente è legata a una campagna di phishing rilevata nel marzo 2022. Contiene un raro prefisso all’interno del campo PDB dell’intestazione PE che, a parte questo sample, è presente solo nei samples di IMAPLoader in possesso di CrowdStrike.

CrowdStrike Intelligence attribuisce l’attività sopra descritta, compreso l’uso di SWC e IMAPLoader e delle relative famiglie di malware ad IMPERIAL KITTEN. Questa valutazione, elaborata con un grado di confidenza moderato, si basa su:

CrowdStrike Intelligence attribuisce i metodi di accesso iniziale e di sfruttamento post-insediamento ad IMPERIAL KITTEN con un basso grado di confidenza. Questa valutazione si basa su singoli rapporti provenienti da fonti non verificate.

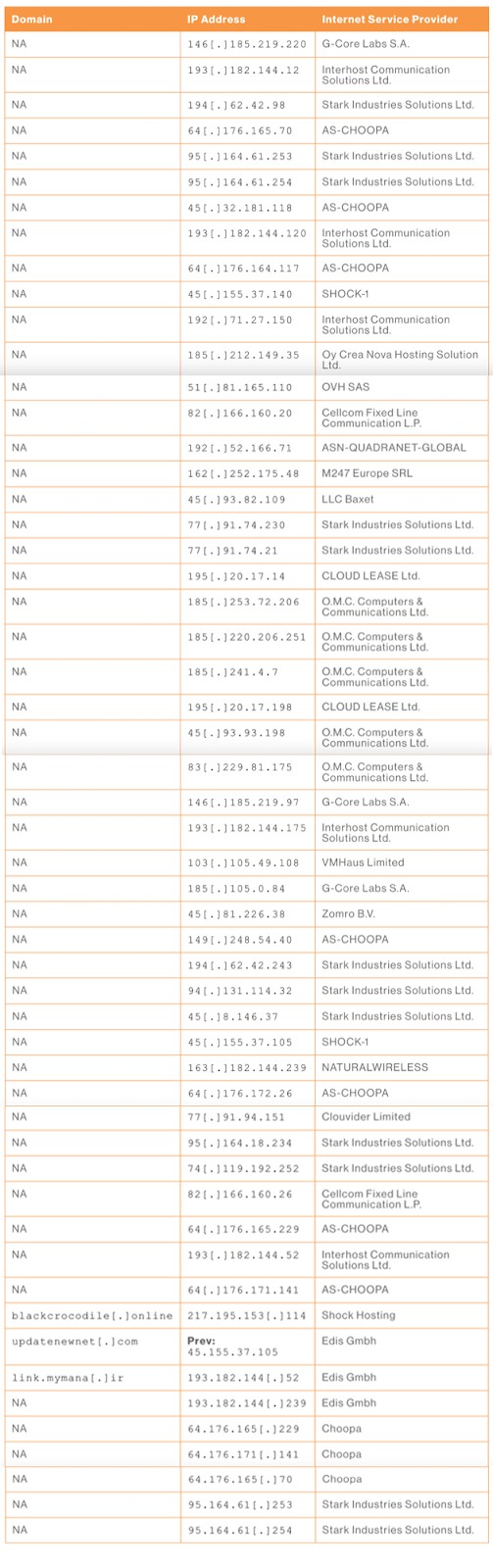

All’interno della Tabella 3 è possibile visualizzare l’infrastruttura VPS del server privato virtuale recentemente associata agli strumenti di IMPERIAL KITTEN. CrowdStrike Intelligence attualmente attribuisce questa infrastruttura a IMPERIAL KITTEN con un basso grado di fiducia, sulla base delle segnalazioni di cui sopra.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…