L’evoluzione della minaccia ransomware non ci da tregua. Se da un lato le cyber gang vengono perseguite dagli accordi internazionali e dagli Stati Uniti D’America, dall’altro lato si rinnovano continuamente con soluzioni sempre più pervasive e inaspettate.

Questo è il caso di Memento ransomware. I ricercatori di sicurezza informatica hanno scoperto un nuovo gruppo che blocca i file in un archivio protetto da password se non riesce a crittografare i dati della vittima.

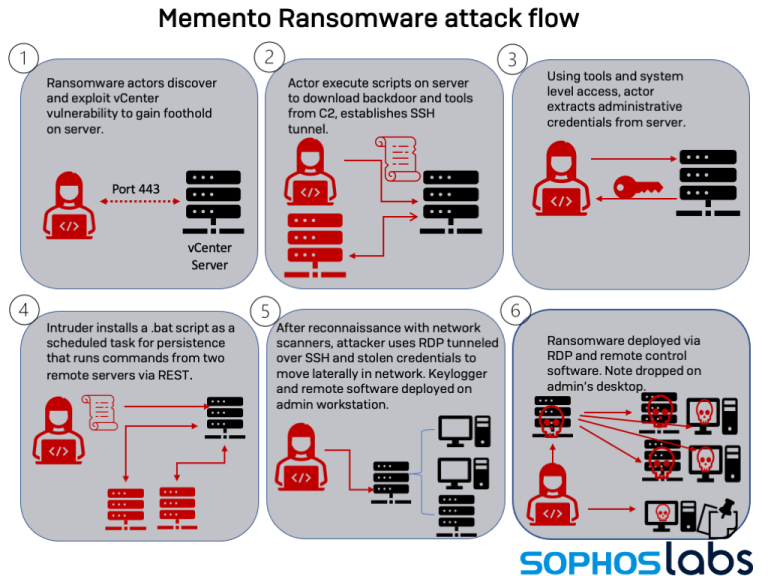

Il gruppo, che si identifica come il Memento Team, ha violato la rete di una vittima a metà aprile 2021 sfruttando una vulnerabilità nel client web vCenter Server di VMware, una piattaforma di virtualizzazione del cloud computing, ha affermato Sophos in un nuovo rapporto.

Il fornitore di sicurezza ritiene che il gruppo abbia iniziato le loro operazioni all’inizio di maggio 2021 attraverso dei movimenti laterali di ricognizione.

L’attaccante, ha distribuito per la prima volta il ransomware il 23 ottobre 2021, provando a crittografare direttamente i file ma è stato fermato dalla protezione degli endpoint. Il malware ha quindi modificato le sue tattiche di attacco, inglobando successivamente i file non crittografati in archivi protetti da password prima di crittografare la password ed eliminare i file originali.

Per comprimere i file ed esfiltrarli tramite Remote Desktop Protocol (RDP), i black hacker hanno utilizzato una versione freeware dell’utilità di compressione WinRAR.

Gli hacker alla fine hanno chiesto 1 milione di dollari in bitcoin per ripristinare i file, ha affermato Sean Gallagher, ricercatore senior di Sophos.

“Gli aggressori colgono le opportunità quando le trovano o commettono errori, quindi cambiano tattica ‘al volo’, Se riescono a entrare nella rete di un bersaglio, non se ne vanno mai con le mani vuote”.

Fortunatamente, in questo caso l’organizzazione attaccata ha recuperato i suoi dati senza acconsentire alla richiesta di riscatto. Sophos non ha detto come la vittima ha ricostruito i suoi dati.

È interessante notare che, mentre il team di Memento stava pianificando la prossima mossa, due diversi intrusi hanno sfruttato lo stesso punto di accesso vulnerabile per attivare dei cryptominer nel server compromesso, ha affermato Sophos.

“Lo abbiamo visto ripetutamente: quando le vulnerabilità rivolte a Internet diventano pubbliche e non vengono applicate le patch, più aggressori le sfrutteranno rapidamente”

ha affermato Gallagher.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.