Gli utenti hanno notato che la scorsa settimana gli sviluppatori Microsoft hanno disattivato il metodo di attivazione offline per Windows 11 e 10 tramite KMS38, utilizzato da anni dai pirati informatici in tutto il mondo. Tuttavia, le note di rilascio ufficiali non menzionano queste modifiche.

KMS38 è stato sviluppato dagli appassionati del progetto Massgrave (MAS, Microsoft Activation Scripts), noto per il suo archivio di strumenti non ufficiali per l’attivazione di Windows e Office.

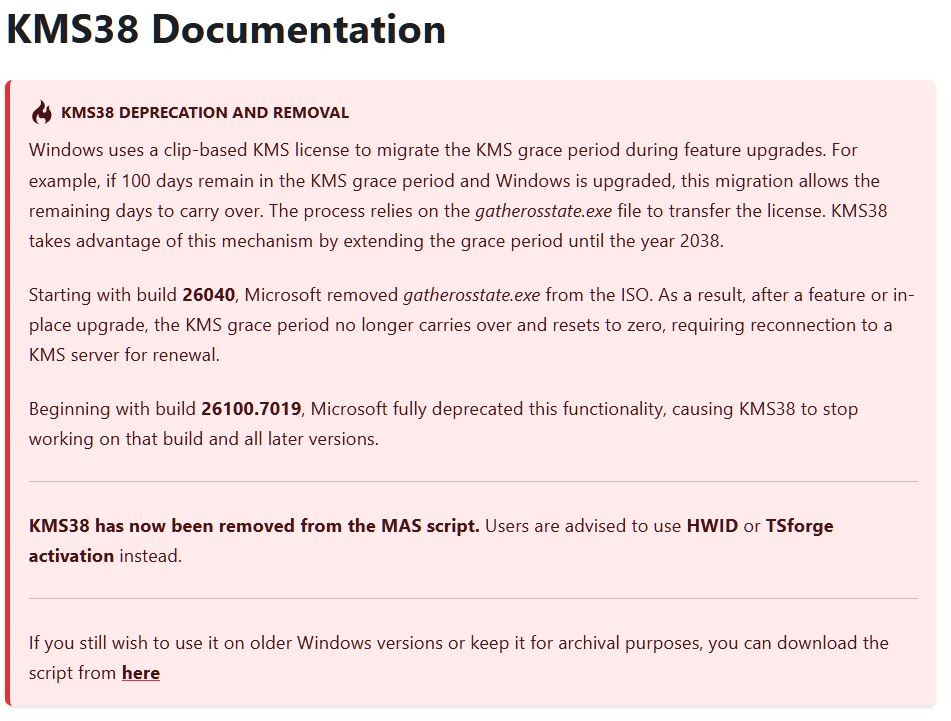

L’essenza di questo metodo di attivazione era quella di ingannare il file di sistema GatherOSstate.exe (un’utilità che determina se il sistema corrente è adatto a un aggiornamento), estendendo il periodo di attivazione del KMS (Key Management Service) dai soliti 180 giorni al 19 gennaio 2038.

L’impostazione di una data più lontana era impedita dal problema dell’anno 2038 (Y2K38).

La lotta contro KMS38 è iniziata quasi due anni fa.

I primi segnali sono comparsi da gennaio 2024, quando gatherosstate.exe è scomparso dall’immagine di installazione di Windows 26040. Questo significava che durante gli aggiornamenti e le reinstallazioni più importanti, il sistema azzerava il periodo di grazia di attivazione, costringendo l’utente a riconnettersi al server KMS.

Tuttavia, il colpo finale a KMS38 è arrivato con l’aggiornamento facoltativo di Windows 11 KB5067036, rilasciato nell’ottobre 2025. In questo aggiornamento, Microsoft ha rimosso completamente la funzionalità GatherOSstate e, dopo il Patch Tuesday di novembre (KB5068861 e KB5067112), KMS38 ha finalmente smesso di funzionare.

Gli sviluppatori di Massgrave hanno confermato che questo metodo non funziona più. Nell’ultima versione di MAS 3.8, il supporto KMS38 è stato completamente rimosso.

Massgrave consiglia agli utenti di utilizzare metodi alternativi: HWID (ID hardware) e TSforge, che funzionano comunque.

Vale la pena notare che nel 2023 è emerso che gli stessi tecnici del supporto Microsoft a volte ricorrono alle soluzioni di attivazione Windows di Massgrave.

Inoltre, è stato ripetutamente sottolineato che gli strumenti di Massgrave sono open source e che i file di progetto sono da tempo disponibili su GitHub , di proprietà di Microsoft. Tuttavia, l’azienda non intraprende alcuna azione contro i cracker.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…