Gli esperti Microsoft hanno lanciato l’allarme : gli attacchi di iniezione di codice ViewState hanno previsto che gli aggressori creeranno malware utilizzando chiavi ASP.NET statiche trovate su Internet.

Secondo Microsoft Threat Intelligence, alcuni sviluppatori utilizzano le chiavi ASP.NET validationKey e decryptionKey (destinate a proteggere ViewState da manomissioni e divulgazioni) nel proprio codice, reperibile nella documentazione del codice o in repository di terze parti.

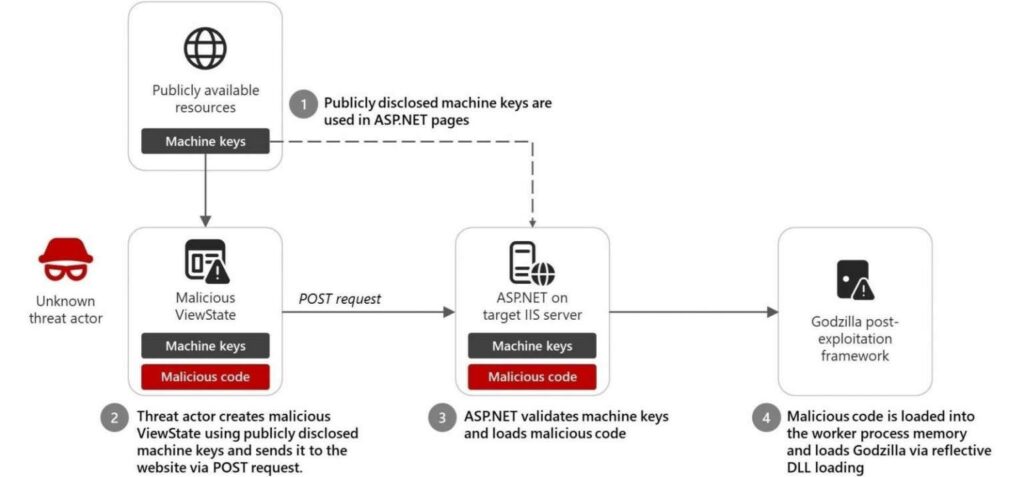

Gli aggressori utilizzano anche chiavi macchina accessibili al pubblico nei loro attacchi per creare ViewState dannosi (utilizzati nei moduli Web ASP.NET per gestire lo stato e salvare le pagine) aggiungendovi falsi codici di autenticazione dei messaggi).

Gli esperti spiegano che quando si carica ViewState inviato tramite richieste POST, il runtime ASP.NET sul server di destinazione decifra e convalida i dati ViewState dannosi utilizzando le chiavi corrette, quindi li carica nella memoria del processo worker e li esegue. Ciò consente agli aggressori di eseguire codice da remoto sui server web IIS presi di mira, consentendo loro di distribuire payload aggiuntivi.

Ad esempio, in un incidente verificatosi nel dicembre 2024, un aggressore sconosciuto ha utilizzato una chiave macchina disponibile al pubblico per distribuire un framework di post-sfruttamento di Godzilla su un server web di destinazione, consentendo l’esecuzione di comandi dannosi e l’iniezione di shellcode.

“Microsoft ha identificato più di 3.000 chiavi ASP.NET esposte pubblicamente che potrebbero essere utilizzate in tali attacchi”, ha affermato l’azienda. — In precedenza, gli attacchi di iniezione ViewState utilizzavano solitamente chiavi compromesse o rubate, spesso vendute sui forum del darknet. “Ma le chiavi disponibili al pubblico possono rappresentare un rischio ancora maggiore perché sono disponibili in più repository e possono essere aggiunte al codice di sviluppo senza modifiche.”

Per proteggersi da tali attacchi, Microsoft consiglia agli sviluppatori di generare chiavi macchina in modo sicuro, di non utilizzare chiavi predefinite o chiavi trovate su Internet, di crittografare gli elementi machineKey e connectionStrings per bloccare l’accesso ai segreti in chiaro, di eseguire l’aggiornamento ad ASP.NET 4.8 per utilizzare l’interfaccia AMSI (Antimalware Scan Interface) e di rafforzare i server Windows.

Inoltre, Microsoft ha descritto in dettaglio i passaggi per rimuovere o sostituire le chiavi ASP.NET nel file di configurazione web.config utilizzando PowerShell o la console di gestione IIS. L’azienda ha inoltre rimosso le chiavi di esempio dalla propria documentazione pubblica per impedire a chiunque di utilizzarle.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…