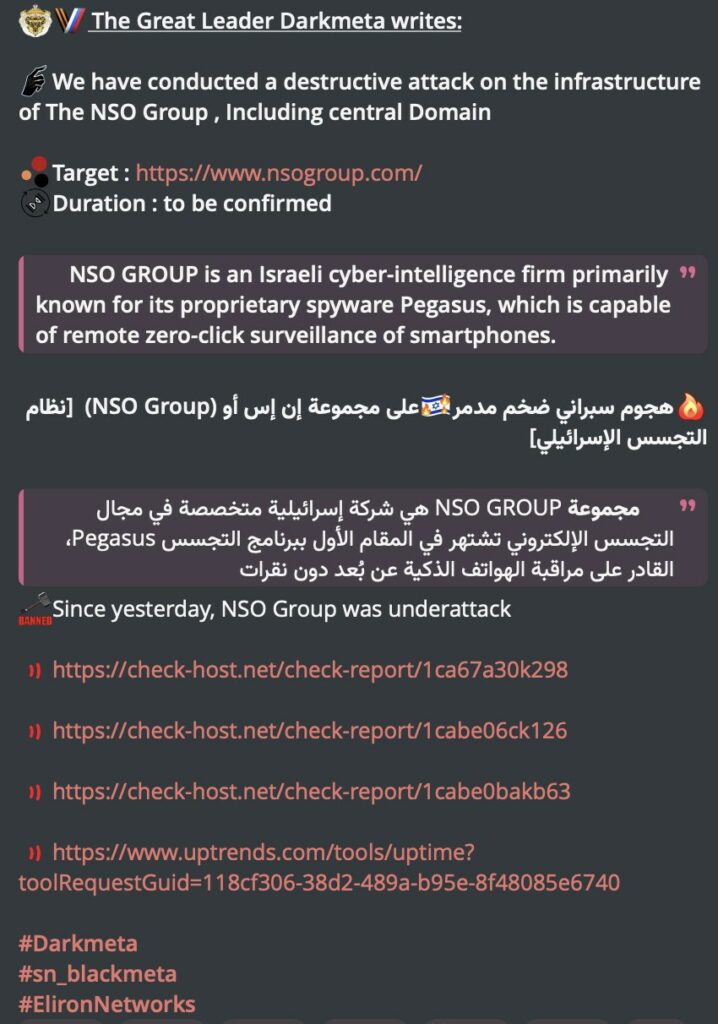

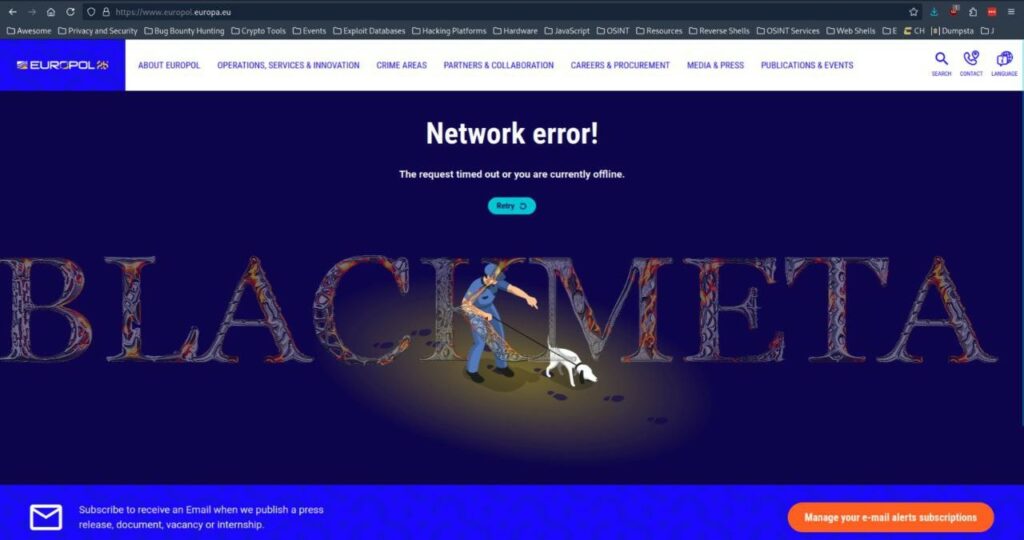

Il gruppo Pro-Palestina BlackMeta (o DarkMeta) ha annunciato, nella giornata del 1 Agosto 2024, sul loro canale telegram ufficiale di aver condotto un attacco distruttivo sull’infrastruttura del gruppo NSO, incluso il dominio centrale. Assieme al sito del gruppo intelligence Israeliano anche il sito Europol ha subito lo stesso trattamento subendo un forte attacco DDoS.

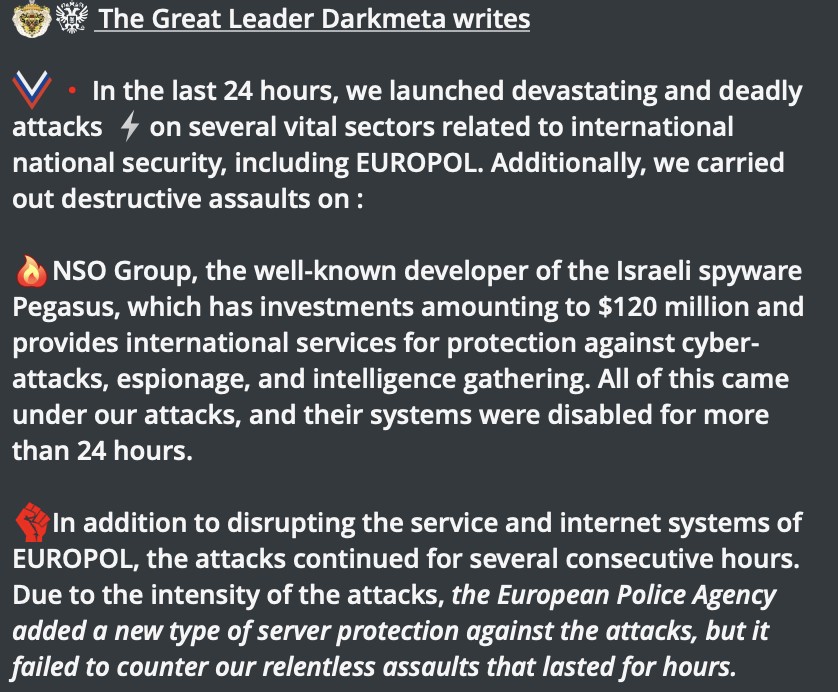

Il 3 Agosto, BlackMeta ha voluto aggiornare la situazione dell’attacco dichiarando che entrambi i siti sono rimasti unreachable per almeno 24 ore. Il gruppo ha voluto precisare anche i metodi di mitigazione d’ermegenza avviato da Europol vantandosi dei loro fallimenti di fronte ai loro attacchi.

DarkMeta non è nuovo ad attacchi ad assrt digitali israeliani, il tutto è iniziato nel mese di Aprile 2024 con l’attacco alla telecom Orange Israel portando a forti lag e disservizi. Nella rivendicazione hanno promesso di continuare i loro attacchi ad Israele a causa “del genocidio corrente e dei crimini di guerra commessi nella striscia di Gaza”. Più di 150 domini subirono disservizi e le API dell’azienda non furono utilizzabili in 6 stati diversi per tutta la durata dell’attacco

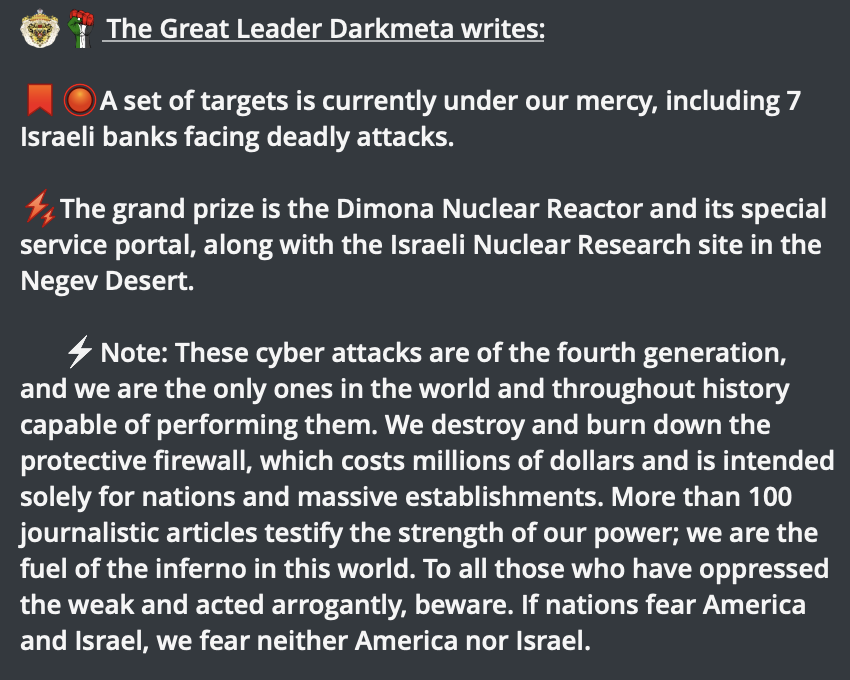

Le loro promesse sono state mantenute ben prima del recente attacco all’infrastruttura NSO, come a Israeli Bank ed il giornale Jerusalem Post. Il gruppo è molto influenzato dalla guerra Israelo-Palestinese e dichiarano di aver una lista di almeno 7 target come future vittime, incluso il Reattore Nucleare di Dimona.

NSO (acronimo dei 3 fondatori Niv, Shalev e Omri) è una azienda privata israeliana specializzata in soluzioni di cyber-intelligence, il gruppo accetta come clienti solo ed unicamente governi con la premessa di creare strumenti per il contrasto al crimine e terroristico. Il prodotto più famoso dell’azienda è lo spyware Pegasus, un sofisticato malware che sfrutta una vulnerabilità 0-click presenti in specifiche versioni di iOS e Android. Una volta lanciato l’exploit, Pegasus viene installato nel dispositivo della vittima permettendo di estrarre dati dalle app di messagistica più comuni, chiamate, SMS, locazione in tempo reale e molto altro con un’alta affidabilità. Per chi volesse approfondire può visionare il report di CitizenLab che furono tra i primi watchdog a scoprire ed analizzare il malware. Israele definisce Pegasus come arma necessitando di una approvazione diretta dal governo per l’uso e lo sviluppo di varianti, tra le controversie riguardanti NSO molte riguardano l’utilizzo di questo malware.

Pegasus è stato usato contro giornalisti, politici e difensori dei diritti umani creando problemi agli equilibri geopolitici portando gli USA a blacklistare non solo lo spyware ma il gruppo NSO nella sua interezza proibendo alle aziende americane a vendere le proprie tecnologie all’azienda [1].

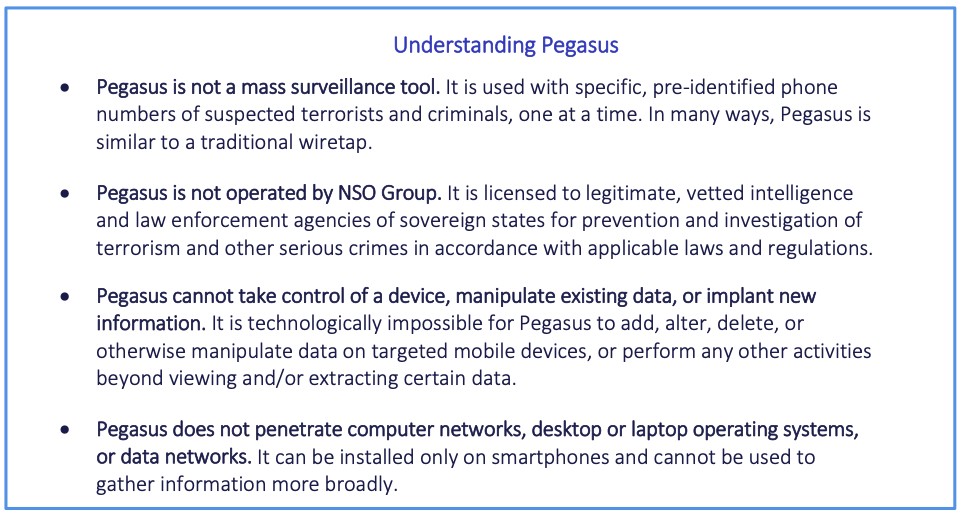

Nel Dicembre 2023, NSO ha rilasciato un rapporto sulla trasparenza dichiarando (sull’introduzione, scritta direttamente dal CEO) come l’attacco terroristico Palestinese del 7 Ottobre 2023 evidenzi la necessita di uno strumento come Pegasus e specificando cosa non fa e non è Pegasus.

Tali dichiarazioni sembrano presagire un possibile ritorno (silenzioso) dell’utlizzo dello spyware sia fuori che dentro i confini dei paesi in conflitto. Questa potrebbe essere la motivazione del gruppo DarkMeta ad aggiungere NSO alla lista dei loro target.

Il landscape GeoPolitico sta influenzando sempre di più le motivazioni di diversi gruppi (apparentemente) indipendenti portandoli a non temere obbiettivi grossi ed ambiti. Questo tipo di attacchi si posizionano nella linea grigia tra giusto e sbagliato lasciando spazio a quesiti su come giudicare i diversi soggetti coinvolti. Uno dei dilemmi da affrontare, quando la situazione di guerra in Europa e Medio Oriente si stabilizzerà, sarà giudicare se la definizione Ethical Hacking e White Hat debbano essere aggiornate o persino considerate inutili ed estremamente limitanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…