“i tuoi dati non sono al sicuro” è il payoff sotto al logo di 8base, e già la premessa non sembra essere delle migliori.

Nel giugno di quest’anno, una nuova ondata di attacchi informatici organizzati dal gruppo criminale 8Base ha travolto il mondo. Gli hacker utilizzano il metodo della doppia estorsione: infettano i computer delle vittime con un ransomware che blocca l’accesso ai dati e quindi richiedono un riscatto per il loro ripristino.

Se la vittima si rifiuta di pagare, gli hacker minacciano di pubblicare le informazioni rubate sul loro sito di leak sul dark web.

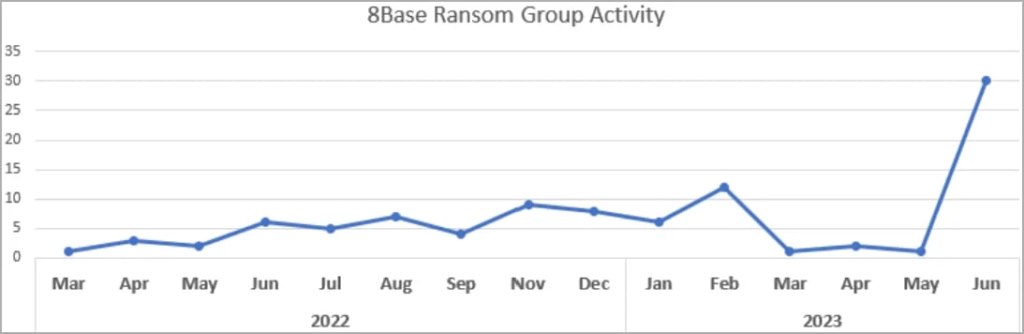

Il gruppo 8Base è apparso nel marzo 2022, ma fino a giugno 2023 ha effettuato pochi e insignificanti attacchi. Tuttavia, recentemente la loro attività è aumentata notevolmente e hanno iniziato ad attaccare molte aziende in vari settori. Finora, 8Base ha annunciato 35 vittime sul suo sito, a volte annunciando fino a sei nuove vittime in un solo giorno.

Anche l’Italia ha avuto molte vittime pubblicate sul loro data leak site che hanno visto i loro dati messi alla berlina dal gruppo di criminali informatici. Gli stessi hacker si definiscono “onesti e semplici pentester” e offrono alle aziende “le condizioni più leali” per la restituzione dei propri dati.

Secondo i ricercatori di VMWare del team Carbon Black (il link non funziona in quanto il team ha eliminato l’articolo poco dopo la sua pubblicazione), le tattiche di attacco di 8Base indicano che si tratta di una versione rinominata di un’altra ben nota banda di ransomware, molto probabilmente RansomHouse.

RansomHouse è un gruppo ransomware che afferma di non eseguire attacchi con la crittografia, ma collabora solo con altre operazioni ransomware per vendere i propri dati. VMware sospetta che 8Base sia un fork di RansomHouse.

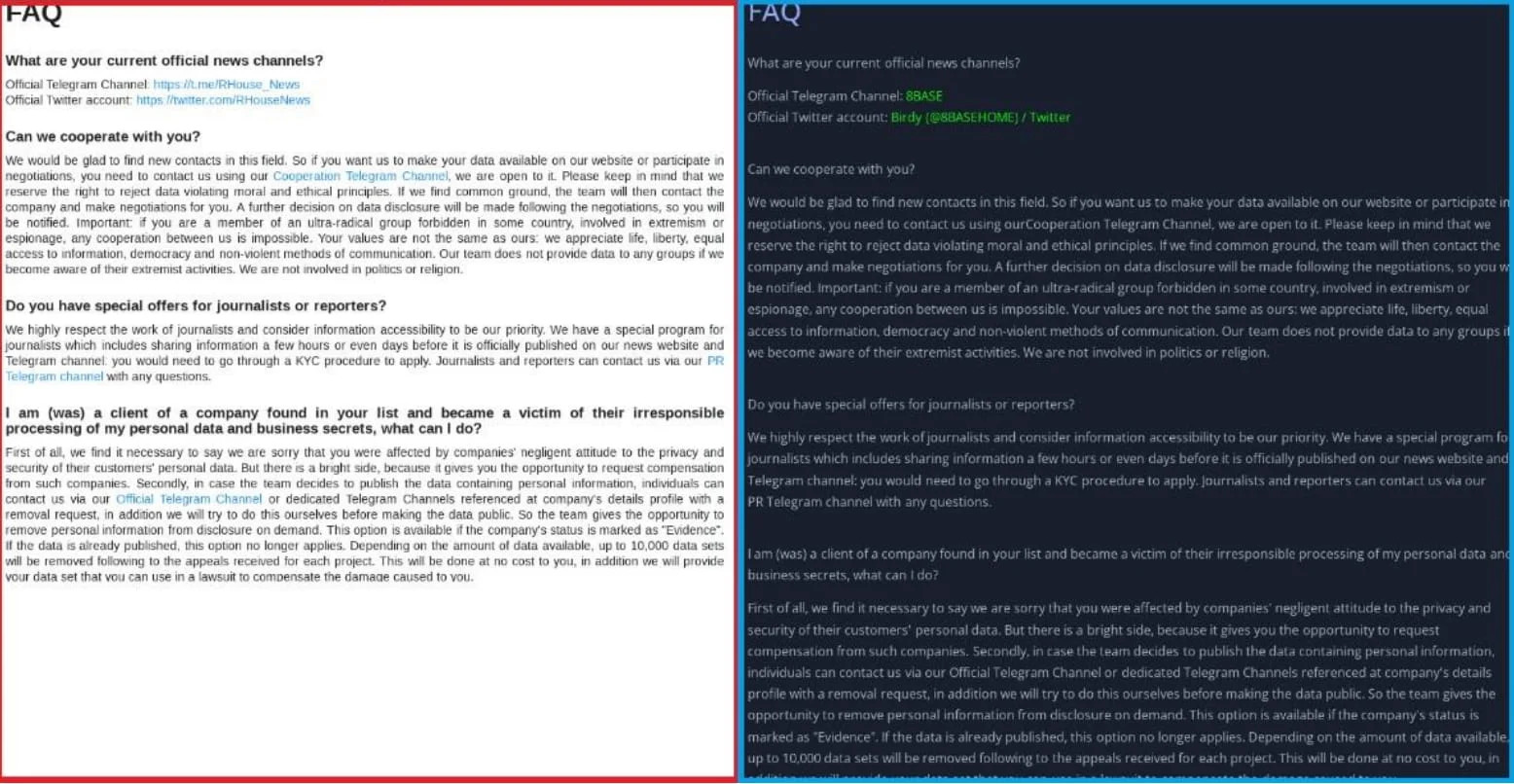

Tali conclusioni sono state tratte a causa delle stesse note di riscatto utilizzate da entrambi i gruppi, nonché dello stile e del contenuto molto simili del testo sui rispettivi siti di violazione dei dati, dove anche le pagine delle FAQ sembrano essere copiate.

Pagine FAQ identiche (RansomHouse a sinistra, 8Base a destra)

Tuttavia, non esiste una conferma affidabile della connessione tra 8Base e RansomHouse.

Non è raro che le bande di criminali informatici copino semplicemente richieste di riscatto, software, metodi e tattiche da altre bande per non perdere tempo a creare nuove partendo da zero.

Gli attacchi 8Base utilizzano una versione modificata del ransomware Phobos v2.9.1, che viene caricato tramite SmokeLoader. Phobos è un ransomware mirato per Windows che ha colpito per la prima volta nel 2019 e condivide anche molte somiglianze con un altro codice ransomware, Dharma.

Durante l’attacco, il virus, lanciato dagli operatori di 8Base, aggiunge l’omonima estensione “.8base” a tutti i file cifrati. L’esperto di ransomware Michael Gillespie ha riferito che il ransomware Phobos utilizzava anche un’estensione “.eight” simile per i file crittografati.

Inoltre, entrambi i programmi, Phobos e 8Base, utilizzano lo stesso indirizzo e-mail per contattare gli aggressori – “helpermail@onionmail[.]org”, il che porta anche ad alcune riflessioni sulla connessione di queste operazioni dannose.

Un’altra scoperta degna di nota degli analisti di VMware è che 8Base utilizza il dominio “admlogs25[.]xyz” per ospitare un payload associato a SystemBC, un software proxy dannoso utilizzato da diversi gruppi ransomware per offuscare l’infrastruttura C2 .

Tutti questi risultati dei ricercatori mostrano che gli operatori 8Base hanno effettuato attacchi di crittografia per almeno un anno, ma solo di recente hanno attirato l’attenzione dopo il lancio del loro sito di violazione dei dati e un’impennata dell’attività.

8Base sta appena iniziando ad attirare l’attenzione degli analisti, quindi molti aspetti della loro natura tecnica rimangono sconosciuti o poco chiari. Il rapporto VMware contiene anche indicatori di compromissione (IoC) che altri professionisti della sicurezza informatica possono utilizzare per proteggere i propri sistemi, anche se al momento mentre scriviamo questo articolo non risulta disponibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…