I ricercatori di sicurezza del Massachusetts Institute of Technology hanno scoperto una vulnerabilità nel chip Silicon M1 di Apple che gli consente di aggirare il più alto livello di sicurezza, il Pointer Authentication Code (PAC).

Il cosiddetto attacco PACMAN al chip M1 ha consentito agli ingegneri il pieno accesso al computer.

L’autenticazione del puntatore è una funzionalità di sicurezza che aiuta a proteggere la CPU da un utente malintenzionato che ha avuto accesso alla memoria. I puntatori memorizzano gli indirizzi di memoria e il codice di autenticazione del puntatore (PAC) verifica la presenza di modifiche impreviste del puntatore causate da un attacco.

PACMAN è un nuovo attacco hardware in grado di bypassare l’autenticazione del puntatore (PAC) sulla CPU Apple M1.

Il gruppo di ricerca ha puntato l’attenzione su:

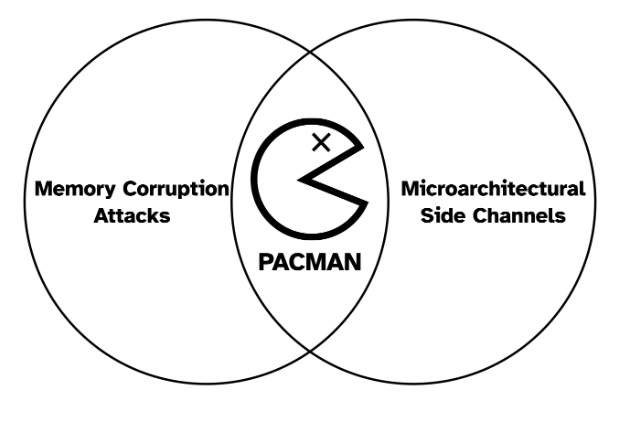

PACMAN è ciò che ottieni combinando una mitigazione hardware per gli attacchi software con canali laterali di microarchitettura. Di seguito uno schema riportato dal gruppo di ricerca.

I ricercatori hanno mostrato che PACMAN può funzionare sulla CPU Apple M1.

L’attacco è sul kernel, che è la parte più critica di un sistema operativo. Compromettere il kernel significa che un utente malintenzionato può fare qualsiasi cosa (es. leggere qualsiasi file, vedere i dati del browser, ecc.).

PACMAN è stato scoperto dai ricercatori del MIT CSAIL. gli autori sono:

No! In realtà i ricercatori hanno predisposto gli hack attraverso la rete. PACMAN funziona bene da remoto se hai l’esecuzione di codice senza privilegi.

Finché mantieni aggiornato il tuo software, no. PACMAN è una tecnica di sfruttamento: di per sé non può compromettere il tuo sistema.

Proprio come l’attacco Spectre, su cui si basa il lavoro dei ricercatori, PACMAN viene eseguito interamente in regime speculativo e non lascia registri. Quindi la risposta è “probabilmente no “.

L’attacco inizia caricando una kernel extension personalizzata (kext). Questo kext fa due cose:

Nessuna di queste cose richiede un kext: un utente malintenzionato può trovarle entrambe nel kernel. Un utente malintenzionato con un bug del software non ha bisogno di un kext.

PACMAN prende un bug del software esistente (lettura/scrittura della memoria) e lo trasforma in una primitiva più potente (bypass dell’autenticazione del puntatore). Per la demo, i ricercatori hanno aggiunto un bug al kernel usando un kext.

In un attacco, basta trovare un bug del kernel esistente.

La demo usa il kext solo per aggiungere un bug del software. L’intero attacco viene eseguito nello spazio utente. Quindi, un utente malintenzionato con un bug già esistente potrebbe eseguire lo stesso attacco senza la kext.

Per il momento, a detta dei ricercatori ancora no.

I ricercatori hanno segnalato i risultati e il codice proof-of-concept ad Apple e sono in contatto con loro dal 2021.

PACMAN prende un bug del software esistente (lettura/scrittura della memoria) e lo trasforma in una primitiva di sfruttamento più seria (un bypass dell’autenticazione del puntatore), che può portare all’esecuzione di codice arbitrario.

Per fare ciò, dobbiamo imparare qual è il valore PAC per un particolare puntatore della nostra vittima.

PACMAN lo fa creando quello che chiamiamo PAC Oracle, che è la capacità di dire se un dato PAC corrisponde a un puntatore specificato. Il PAC Oracle non deve mai arrestarsi in modo anomalo se viene fornita un’ipotesi errata. Quindi viene eseguito un attacco di forza bruta su tutti i possibili valori PAC utilizzando PAC Oracle.

Vengono quindi soppressi gli arresti anomali eseguendo ogni ipotesi PAC in modo speculativo per prevenire eventuali arresti anomali. Viene utilizzato quindi un canale laterale per sapere se il PAC ipotizzato è corretto.

Un gadget PACMAN è una sequenza di codice nel processo della vittima che si autentica e cerca di utilizzare un puntatore in modo speculativo.

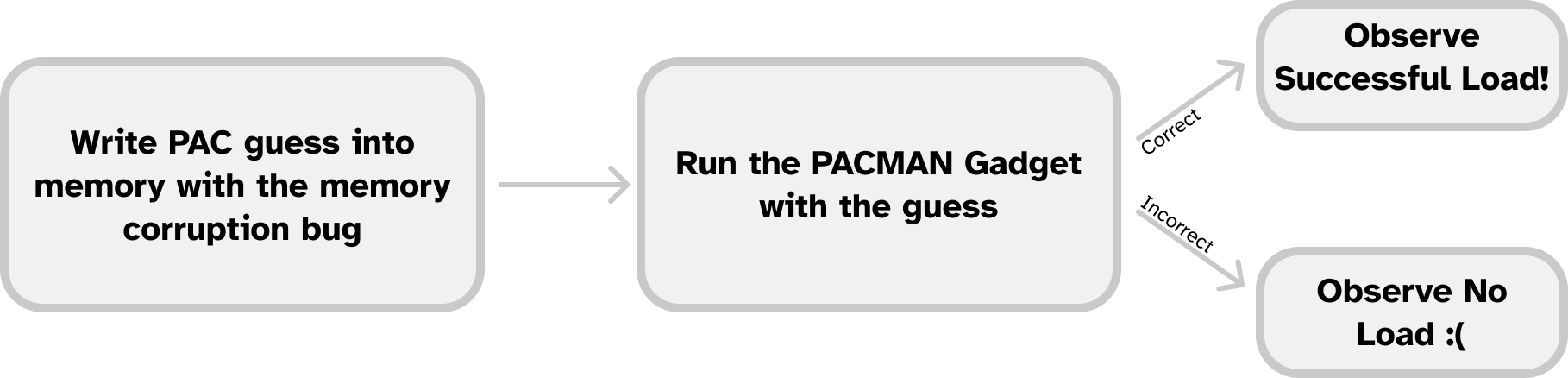

Si utilizza quindi un bug di danneggiamento della memoria esistente e un gadget PACMAN per costruire PAC Oracle. Il bug di danneggiamento della memoria esistente viene utilizzato per fornire delle ipotesi al gadget PACMAN (sovrascrivendo i puntatori che vengono utilizzati solo in modo speculativo). Il gadget PACMAN esegue il test case in modo speculativo.

Panoramica dell’oracolo PACMAN PAC.

In linea di principio, un gadget PACMAN è una sequenza di codice che utilizza un puntatore con segno in modo speculativo. Ecco come appare un gadget:

if (cond):

verified_ptr <- aut(guess_ptr)

load(verified_ptr)

Un gadget PACMAN.

L’attaccante controlla la variabile cond attivando il gadget PACMAN della vittima (ad es. impostando un argomento syscall). L’attaccante controlla il valore di guess_ptr con il bug di danneggiamento della memoria.

L’attacco può utilizzare qualsiasi microarchitettura come un canale laterale. Si è utilizzato quindi il buffer lookaside (TLB).

Si riempie il TLB con un set di eliminazione (un set minimo di indirizzi richiesto per riempire un set particolare nel TLB), quindi si eseguono i test case.

Osserviamo il TLB per vedere se qualcuno degli indirizzi di set viene eluso. Se uno è stato eluso, è probabile che il caricamento sia riuscito (poiché l’indirizzo caricato ha espulso il nostro indirizzo dal TLB). Altrimenti, è probabile che l’ipotesi fosse sbagliata.

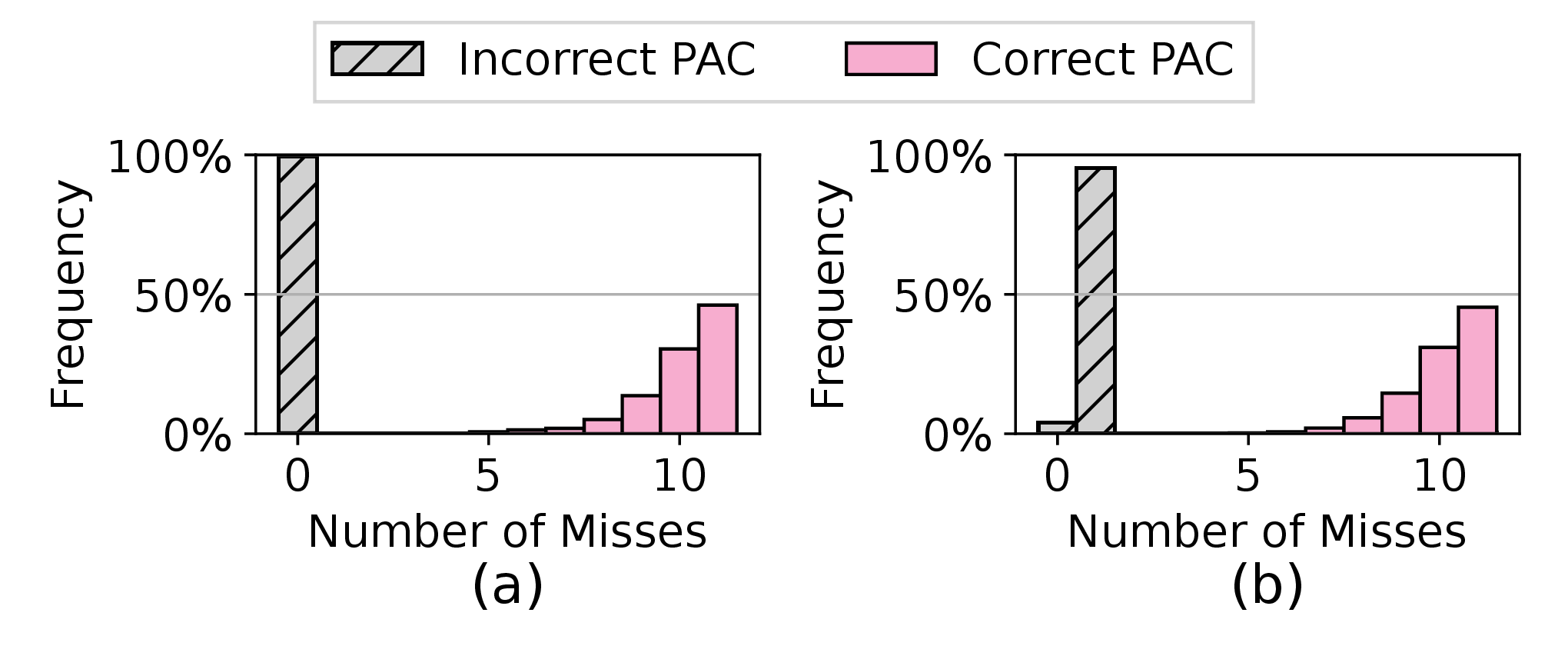

Ecco un confronto tra il numero di set mancati che osserviamo utilizzando il PAC corretto e il PAC errato.

Precisione dell’attacco PACMAN.(a) Puntatori di dati, (b) Puntatori di istruzioni.

Precisione dell’attacco PACMAN.(a) Puntatori di dati, (b) Puntatori di istruzioni.

L’asse X è il numero di errori (quindi, il numero di elementi dei set che sono stati eliminati durante il test) e l’asse Y è il numero di casi di test in cui è stato osservato quel numero di errori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…