Combattere il cybercrime è come estirpare le erbacce: se non rimuovi le radici, ricresceranno più forti di prima.

I ricercatori di Check Point riferiscono che gli sviluppatori dell’infostealer Lumma stanno cercando di riprendere le operazioni e di condurre le loro attività dopo che le forze dell’ordine hanno segnalato il sequestro di migliaia di domini e di parte dell’infrastruttura del malware. Ricordiamo che a metà maggio 2025 le forze dell’ordine e gli specialisti della sicurezza informatica hanno confiscato circa 2.300 domini associati alle attività di Lumma.

L’attacco coordinato all’infrastruttura del malware ha coinvolto Microsoft, Cloudflare, ESET, CleanDNS, Bitsight, Lumen, GMO Registry e lo studio legale internazionale Orrick. Contemporaneamente, il Dipartimento di Giustizia degli Stati Uniti ha sequestrato cinque domini associati ai pannelli di controllo di Lumma, mentre l’European Cybercrime Centre (EC3) dell’Europol e il Japan Cybercrime Centre (JC3) hanno contribuito a sequestrare le infrastrutture di Lumma situate in Europa e Giappone.

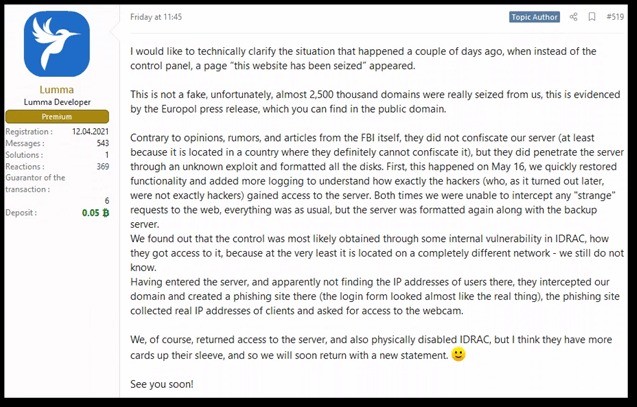

In questo modo, gli specialisti dell’azienda hanno pianificato di raccogliere e fornire informazioni utili ai partner del settore pubblico e privato. Come riportato dagli sviluppatori di Lumma, le autorità non sono riuscite a confiscare il server principale dell’infostealer a causa della sua posizione geografica. Tuttavia, sono riuscite a penetrarlo sfruttando una vulnerabilità precedentemente sconosciuta nell’Integrated Dell Remote Access Controller (iDRAC). Di conseguenza, le forze dell’ordine sono riuscite a cancellare i dati del server e a eliminarne i backup.

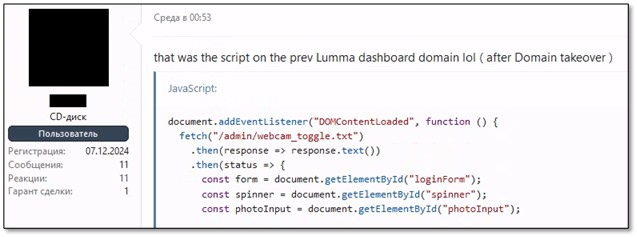

Sebbene gli sviluppatori sottolineino di non aver registrato gli indirizzi IP dei loro clienti, le forze dell’ordine hanno creato una pagina di accesso a scopo di phishing che raccoglieva le credenziali e le impronte digitali dei clienti Lumma. La pagina includeva anche uno snippet JavaScript che tentava di accedere alle webcam dei visitatori.

Come riportano ora i ricercatori di Check Point, l’operazione delle forze dell’ordine ha certamente creato difficoltà al gruppo di hacker dietro Lumma, ma il ladro non è stato annientato. Secondo gli esperti, i server di controllo del gruppo continuano a funzionare, la quantità di informazioni rubate da Lumma continua a crescere e questi dati vengono ancora venduti su mercati underground. “Check Point Research ha osservato sforzi significativi da parte degli sviluppatori di Lumma per ripristinare completamente l’attività di furto di informazioni e continuare a svolgere le normali attività”, riferiscono i ricercatori.

Si segnala che l’attacco governativo all’infrastruttura di Lumma ha generato numerose discussioni sui forum di hacker, dove i partecipanti esprimono incertezza sul futuro di Lumma. Allo stesso tempo, si sostiene che nessuno degli sviluppatori associati a Lumma sia stato arrestato. Secondo gli analisti, il destino futuro del malware dipende in larga misura da fattori psicologici e reputazionali, poiché le capacità tecniche di Lumma sono attualmente limitate, ma il ladro non è stato distrutto. “Potrebbe rivelarsi che i sospetti seminati tra i partner e i clienti di Lumma non saranno così facili da superare”, ammette Check Point.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…