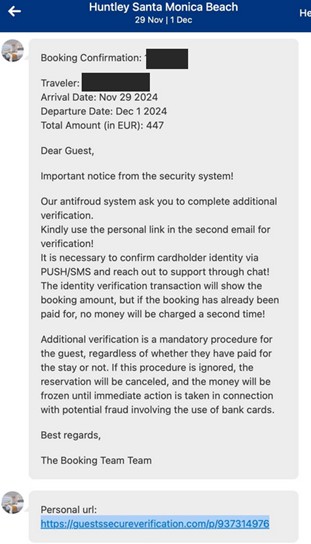

I truffatori informatici hanno trovato un nuovo modo per guadagnare denaro dai turisti utilizzando il popolare servizio di prenotazione Booking.com. Recentemente, in California, gli hacker hanno compromesso l’account di un hotel, cosa che ha permesso loro di lanciare un attacco di phishing. La vittima era un cliente che aveva appena prenotato una camera e ha ricevuto un messaggio tramite l’app di Booking.com che gli chiedeva di confermare i suoi dati, presumibilmente per completare la prenotazione. Il messaggio sembrava convincente poiché conteneva il nome dell’hotel e le informazioni sulla sua prenotazione.

Messaggio di phishing ( KrebsOnSecurity )

Supporta Red Hot Cyber

Booking.com ha confermato l’accaduto, aggiungendo che gli aggressori hanno avuto accesso ai dati grazie ad un attacco informatico nel sistema di uno dei suoi partner. Non ci sono state perdite nel sistema di Booking.com stesso.

In seguito all’incidente, Booking.com ha rafforzato le proprie misure di sicurezza e ha introdotto l’autenticazione a due fattori (2FA) obbligatoria per tutti i partner. Per accedere ai dettagli di pagamento ora è necessario inserire un codice monouso dall’app di autenticazione mobile. Tuttavia, i criminali stanno trovando modi per aggirare la sicurezza infettando i computer dei partner con malware per ottenere l’accesso agli account e inviare messaggi di phishing ai clienti.

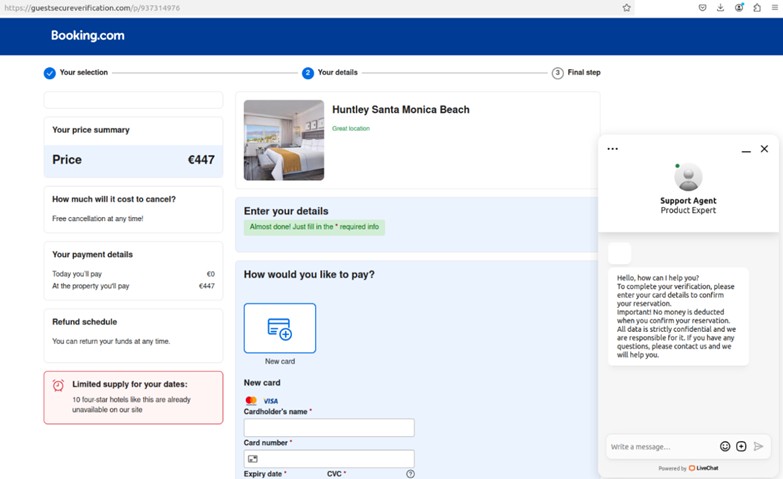

Sito di phishing che si apre quando si fa clic su un collegamento in un messaggio di testo ( KrebsOnSecurity )

L’analisi dei social network ha dimostrato che tali schemi sono comuni non solo tra gli hotel, ma anche su altre piattaforme popolari.

Nel 2023, SecureWorks ha registrato un aumento degli attacchi malware volti a rubare dati dai partner di Booking.com. Secondo SecureWorks, gli attacchi sono iniziati nel marzo 2023 quando un hotel non ha abilitato l’autenticazione a più fattori, rendendo più semplice per i criminali informatici ottenere l’accesso all’account.

Nel giugno 2024, Booking.com ha segnalato un aumento del 900% degli attacchi di phishing, attribuito all’uso dell’intelligenza artificiale per creare schemi più efficaci. In risposta, l’azienda ha implementato soluzioni proprietarie di intelligenza artificiale che hanno bloccato 85 milioni di prenotazioni fraudolente e contrastato oltre 1,5 milioni di tentativi di phishing nel 2023.

Ulteriori indagini hanno rivelato che il dominio del sito Web falso inviato al cliente – guestsecureverification[.]com – era registrato con un indirizzo e-mail utilizzato per creare più di 700 domini di phishing destinati a servizi alberghieri e altre piattaforme popolari come Shopify e Steam.

La richiesta di account Booking.com compromessi rimane elevata tra i criminali informatici. I forum degli hacker offrono attivamente dati rubati, nonché servizi per monetizzare gli account compromessi. Alcuni criminali creano addirittura “le proprie agenzie di viaggio”, offrendo ai truffatori sconti sulle prenotazioni alberghiere.

SecureWorks ha scoperto che i phisher utilizzano malware per rubare le credenziali, ma oggi i criminali devono semplicemente acquistare le credenziali rubate sul mercato nero, soprattutto se i servizi non richiedono 2FA. Ciò è confermato dal caso della piattaforma cloud Snowflake, dove sono stati utilizzati account vulnerabili per rubare dati a più di 160 aziende.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.