Secondo gli analisti di CrowdStrike, gli operatori del Play ransomware usano una nuova catena di exploit che aggira con successo la protezione da riscrittura degli URL associata al bug ProxyNotShell.

Ciò porta infine all’esecuzione di codice remoto sui server interessati tramite Outlook Web Access (OWA).

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

I ricercatori hanno scoperto il nuovo exploit (denominato OWASSRF) durante le indagini sugli attacchi di Play ransomware. Il ransomware utilizza server Microsoft Exchange compromessi per infiltrarsi nelle reti delle vittime.

Per eseguire comandi arbitrari sui server, gli operatori ransomware hanno utilizzato Remote PowerShell e hanno abusato del bug CVE-2022-41082 (una delle vulnerabilità di ProxyNotShell).

“In tutti i casi, CrowdStrike ha esaminato i registri pertinenti e non ha riscontrato prove di sfruttamento di CVE-2022-41040 per l’accesso iniziale. Invece, si è scoperto che le richieste sono state effettuate direttamente tramite l’endpoint di Outlook Web Access (OWA), che punta a un exploit precedentemente sconosciuto per Exchange”

Avvertono gli esperti.

Gli exploit per ProxyNotShell di solito prendono di mira il problema CVE-2022-41040 ma gli esperti di CrowdStrike hanno scoperto l’uso dell’exploit della vulnerabilità CVE-2022-41080

Questo consente di elevare da remoto i privilegi sui server Exchange. Allo stesso tempo, è stato riferito che gli hacker non utilizzano ancora questo problema.

Inizialmente, la vulnerabilità CVE-2022-41080 è stata scoperta dai ricercatori di 360 Noah Lab e Viettel Cyber Security. Hanno avvertito che potrebbe essere utilizzato come parte di una “catena RCE locale in Exchange, Exchange Online, Skype for Business Server e possibilmente anche SFB Online + Teams”.

Non è chiaro se gli aggressori di Play ransomware abbiano utilizzato questa vulnerabilità per attaccare Microsoft Exchange come exploit di 0 day o se abbiano messo in servizio il bug dopo il rilascio delle patch.

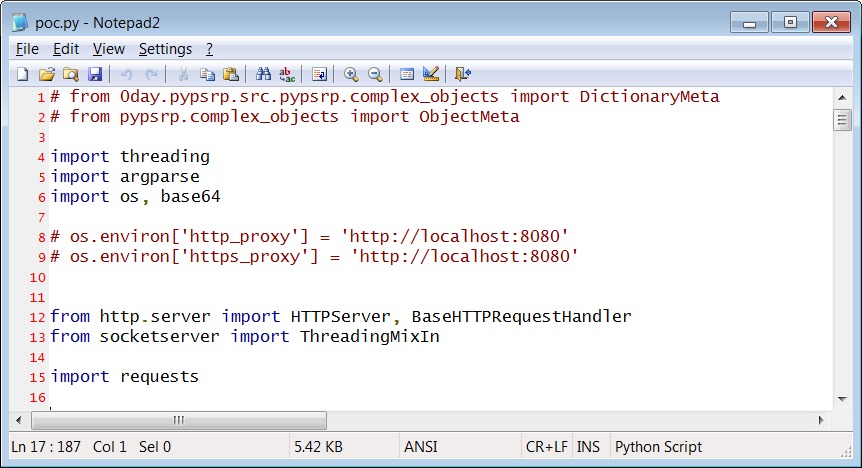

Bleeping Computer osserva che mentre gli esperti di CrowdStrike stavano studiando la loro scoperta e creando il proprio exploit PoC (cercando di capire esattamente come si comportavano gli aggressori), gli analisti di Huntress Labs hanno notato che il 14 dicembre gli strumenti dei criminali informatici sono trapelati in rete.

Poiché il toolkit conteneva un exploit PoC creato dagli operatori Play per Exchange, questo ha finalmente permesso ai ricercatori di ricreare l’attività dannosa.

Gli esperti sono ora certi che l’exploit sia stato utilizzato per fornire strumenti di accesso remoto, tra cui Plink e AnyDesk, a server compromessi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.