Negli ultimi mesi, gli utenti Mac sono stati bersaglio di una nuova ondata di attacchi informatici tramite campagne di malvertising. L’ultima minaccia, soprannominata “Poseidon” dal suo creatore, è stata rilevata il 24 giugno e sfrutta annunci Google dannosi per diffondere un malware che ruba informazioni personali. Secondo un recente rapporto di Malwarebytes Lab, questa campagna rappresenta la seconda volta in due mesi in cui il browser Arc viene utilizzato come esca, sottolineando la sua crescente popolarità.

Poseidon è un malware per macOS in fase di sviluppo attivo, progettato per competere con il noto Atomic Stealer (AMOS). Questo malware condivide molte delle stesse funzionalità di AMOS, come il furto di file, portafogli crittografici e password da gestori come Bitwarden e KeePassXC. Inizialmente identificato come OSX.RodStealer da Malwarebytes, il malware è stato rinominato dal suo autore, Rodrigo4, e migliorato con nuove capacità, tra cui la sottrazione delle configurazioni VPN.

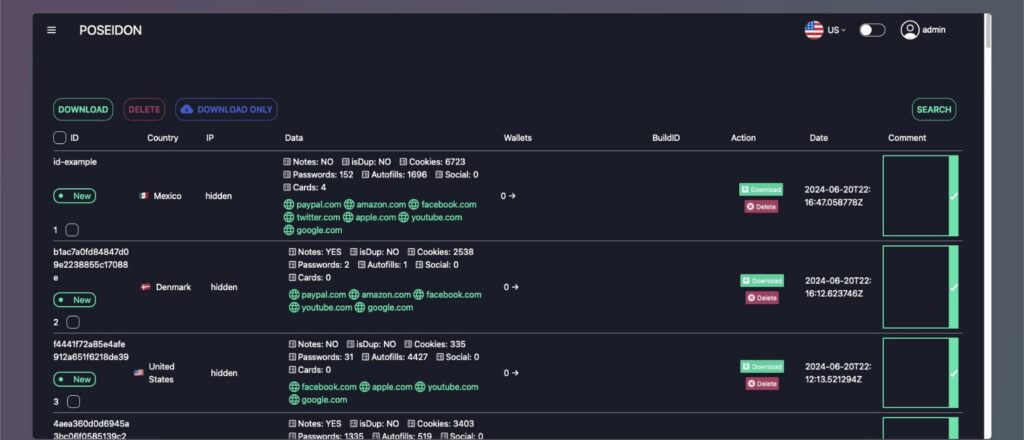

Rodrigo4 ha creato un servizio di malware comprensivo di un pannello di controllo con statistiche e un builder personalizzabile, che permette di configurare il malware con nome, icona e AppleScript specifici. Poseidon offre una gamma di funzionalità avanzate che lo rendono una minaccia significativa: cattura di file, estrazione di portafogli crittografici, furto di password e raccolta di dati del browser. Nei post sui forum criminali, Poseidon è presentato come un concorrente diretto di Atomic Stealer, con cui condivide gran parte del codice sorgente.

La campagna di malvertising che distribuisce Poseidon sfrutta annunci pubblicitari su Google per indirizzare gli utenti verso siti di download falsi, come arc-download[.]com, che imitano il sito ufficiale del browser Arc.

Pagina raggiungibile dall’URL arc-download[.]com

Gli utenti, ingannati dall’apparenza legittima del sito, scaricano un file DMG dannoso. Per aggirare le protezioni di sicurezza di macOS, il file richiede di eseguire un clic con il pulsante destro del mouse per l’installazione anziché il tradizionale doppio clic.

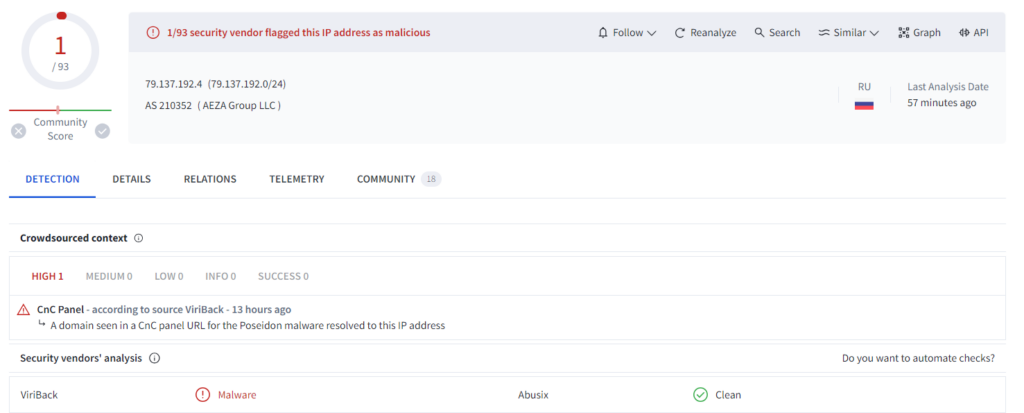

Una volta installato, Poseidon inizia a inviare dati sensibili a un server remoto, con rapporti che indicano l’invio a un indirizzo IP noto: 79.137.192.4. Questo indirizzo ospita il pannello di controllo di Poseidon, dove i dati rubati possono essere gestiti e sfruttati dai cybercriminali.

Dashboard di Poseidon

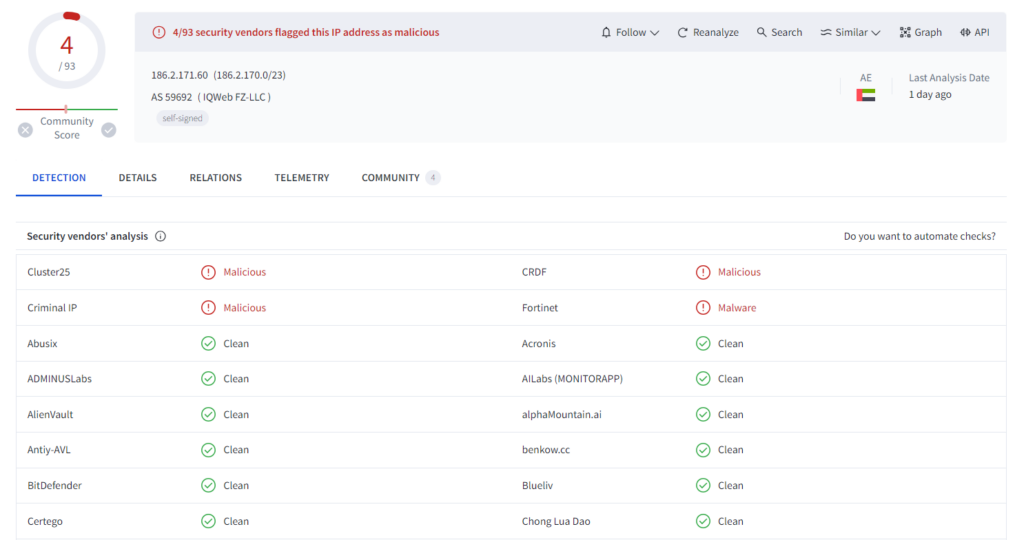

Risultato ricerca per l’indirizzo IP 79.137.192.4 utilizzando Virus Total

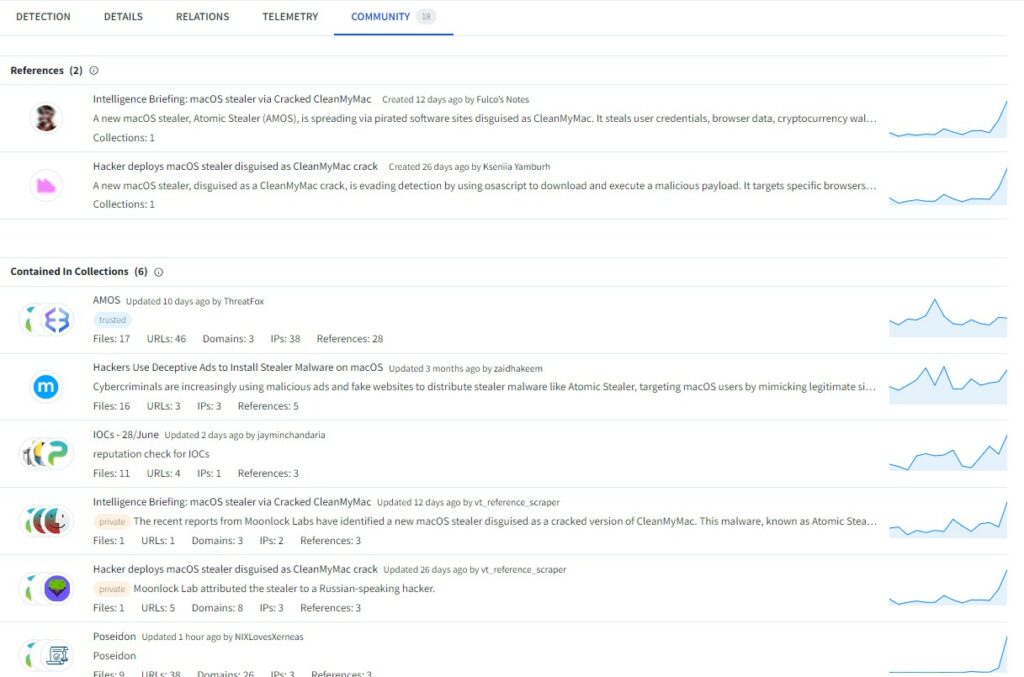

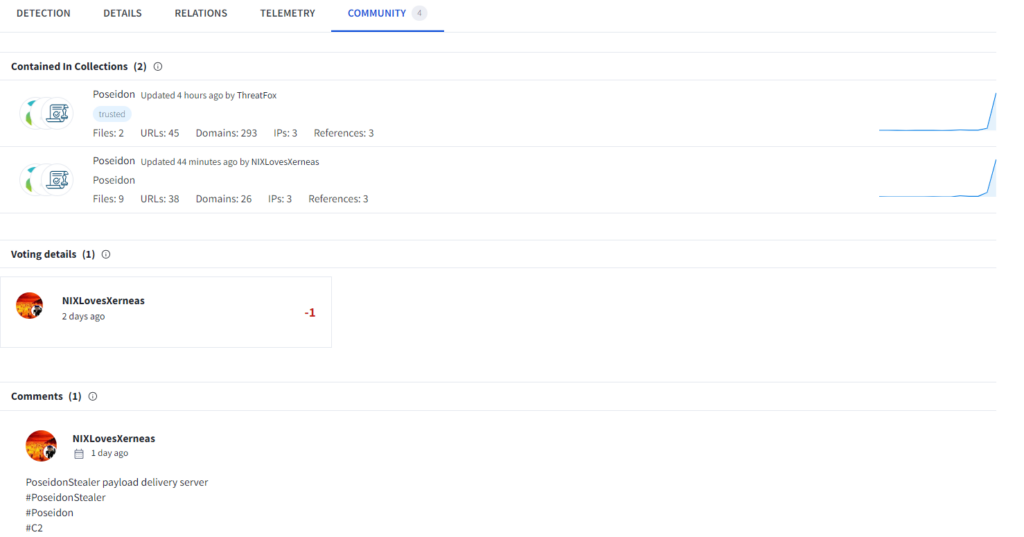

Dettagli per l’indirizzo IP 79.137.192.4 ottenuti dalla sezione “Community” di Virus Total

La scoperta di Poseidon, successiva a una precedente campagna che ha distribuito una versione falsa di Arc per Windows, mette in luce un aumento della sofisticazione delle minacce informatiche. Questo malware è progettato per rubare informazioni sensibili e rappresenta una seria minaccia per gli utenti Mac.

Recenti sviluppi hanno evidenziato che Poseidon non è la prima minaccia per il mondo Apple, c’è un interesse crescente da parte del ransomware LockBit verso dispositivi macOS basati su architettura ARM, come Apple M1 e M2. Questa evoluzione ha sollevato preoccupazioni sulla sicurezza degli endpoint macOS, anche se attualmente i campioni scoperti sono ancora in fase di sviluppo e presentano alcune incompletezze, come la mancanza di firma del campione macOS e un semplice metodo di crittografia delle stringhe. Se rilasciate, queste varianti potrebbero permettere a LockBit di mantenere la sua rilevanza in un mercato RaaS altamente competitivo.

Questo scenario dimostra che gli attacchi informatici stiano effettivamente diversificando i loro obiettivi, sottolineando l’importanza cruciale di adottare misure di sicurezza informatica aggiornate e di rimanere vigili per tutti i sistemi operativi.

Questo tipo di attacco dimostra come i criminali informatici sfruttano la crescente popolarità di nuovi software per diffondere malware e trarre in inganno gli utenti. Nonostante gli sforzi di Google per proteggere la sua piattaforma pubblicitaria, i malintenzionati continuano a orchestrare campagne ingannevoli. Malwarebytes raccomanda vivamente l’uso di strumenti di blocco pubblicitario, protezioni web avanzate e una continua prudenza durante il download e l’installazione di nuove applicazioni, al fine di mitigare il rischio di compromissione della sicurezza.

| 186.2.171.60 |

| agov-ch[.]com |

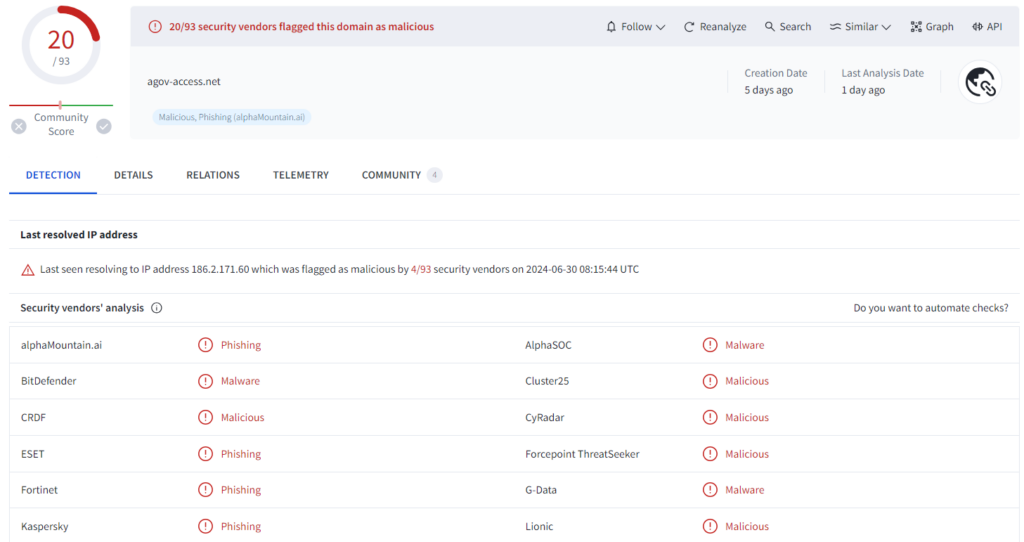

| agov-access[.]net |

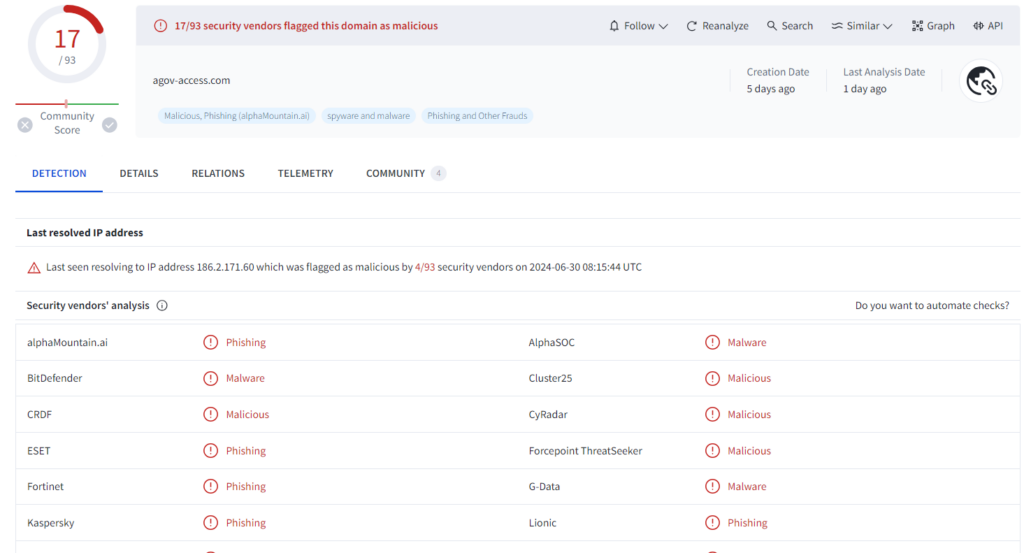

| agov-access[.]com |

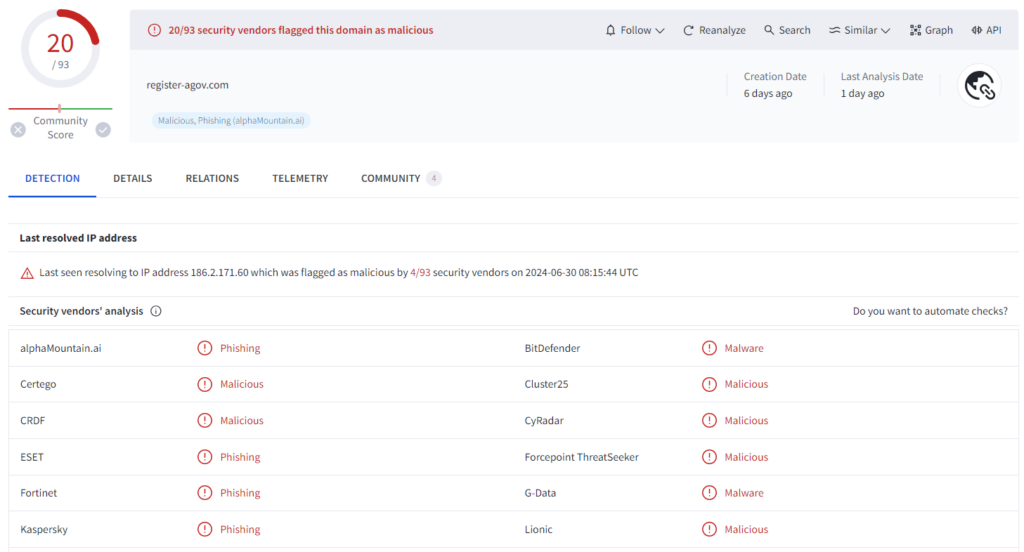

| register-agov[.]com |

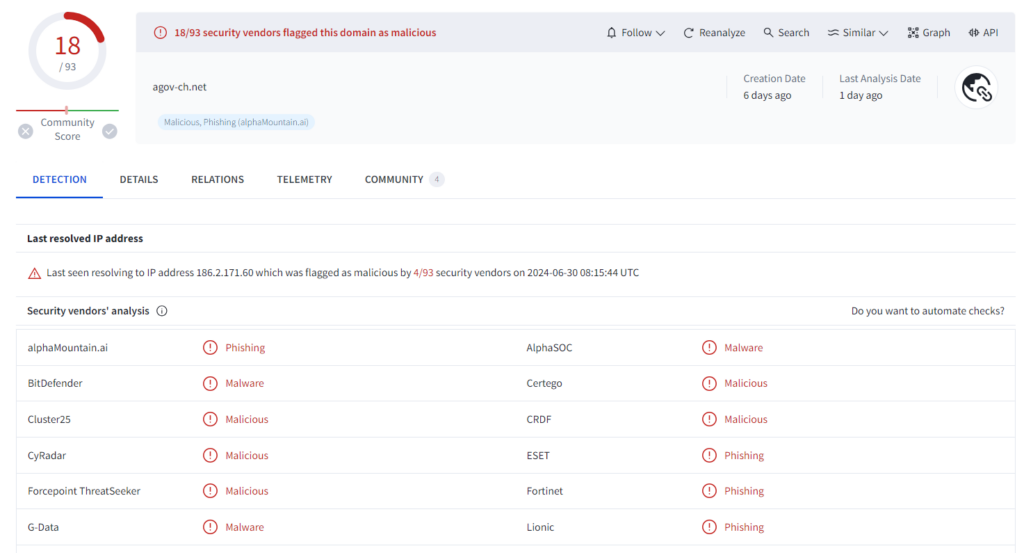

| agov-ch[.]net |

| bb8911f632a4547802a8dbb40268e1bd |

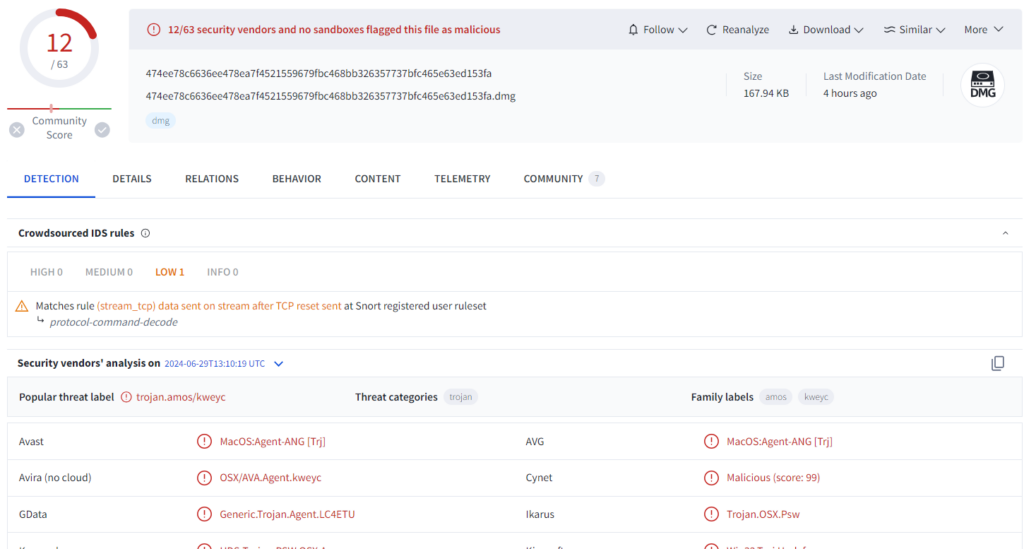

Dettagli IoC ottenuti utilizzando Virus Total

Dettagli ottenuti dalla sezione “Community” di Virus Total

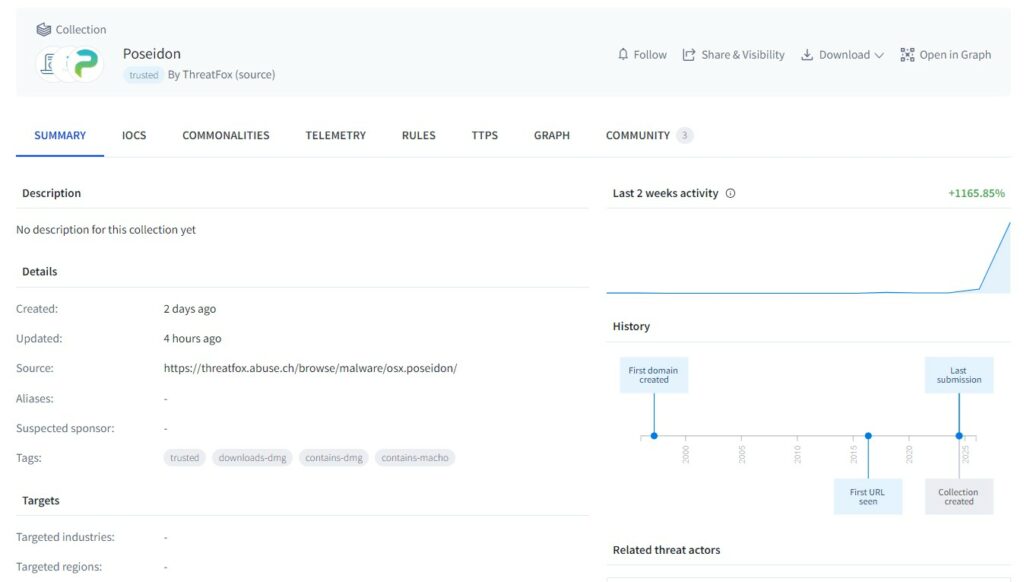

Dettagli collection “Poseidon” ottenuti da Virus Total

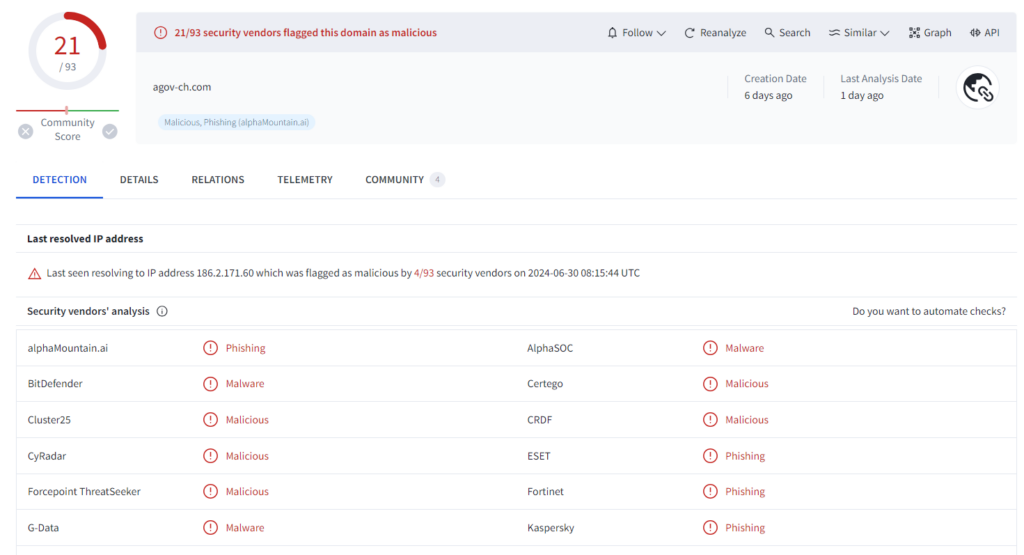

Dettagli ottenuti utilizzando Virus Total (stessi dettagli visti precedentemente)

Pagina raggiungibile dall’URL “agov-ch.com”

Dettagli ottenuti utilizzando Virus Total (stessi dettagli visti precedentemente)

Dettagli ottenuti utilizzando Virus Total (stessi dettagli visti precedentemente)

Dettagli ottenuti utilizzando Virus Total

Dettagli ottenuti utilizzando Virus Total

Dettagli ottenuti utilizzando Virus Total

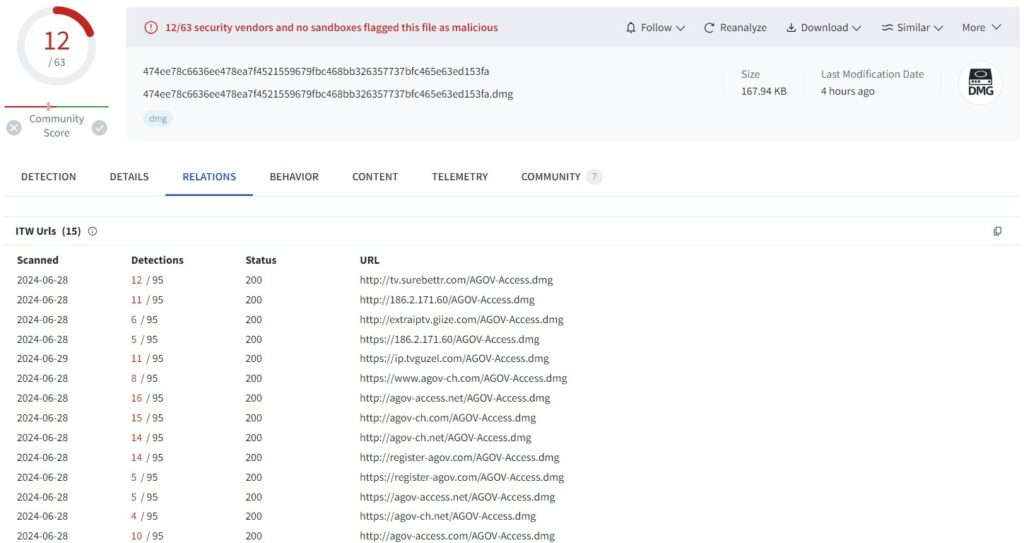

Dettagli ottenuti dalla sezione “Relation” di Virus Total

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…