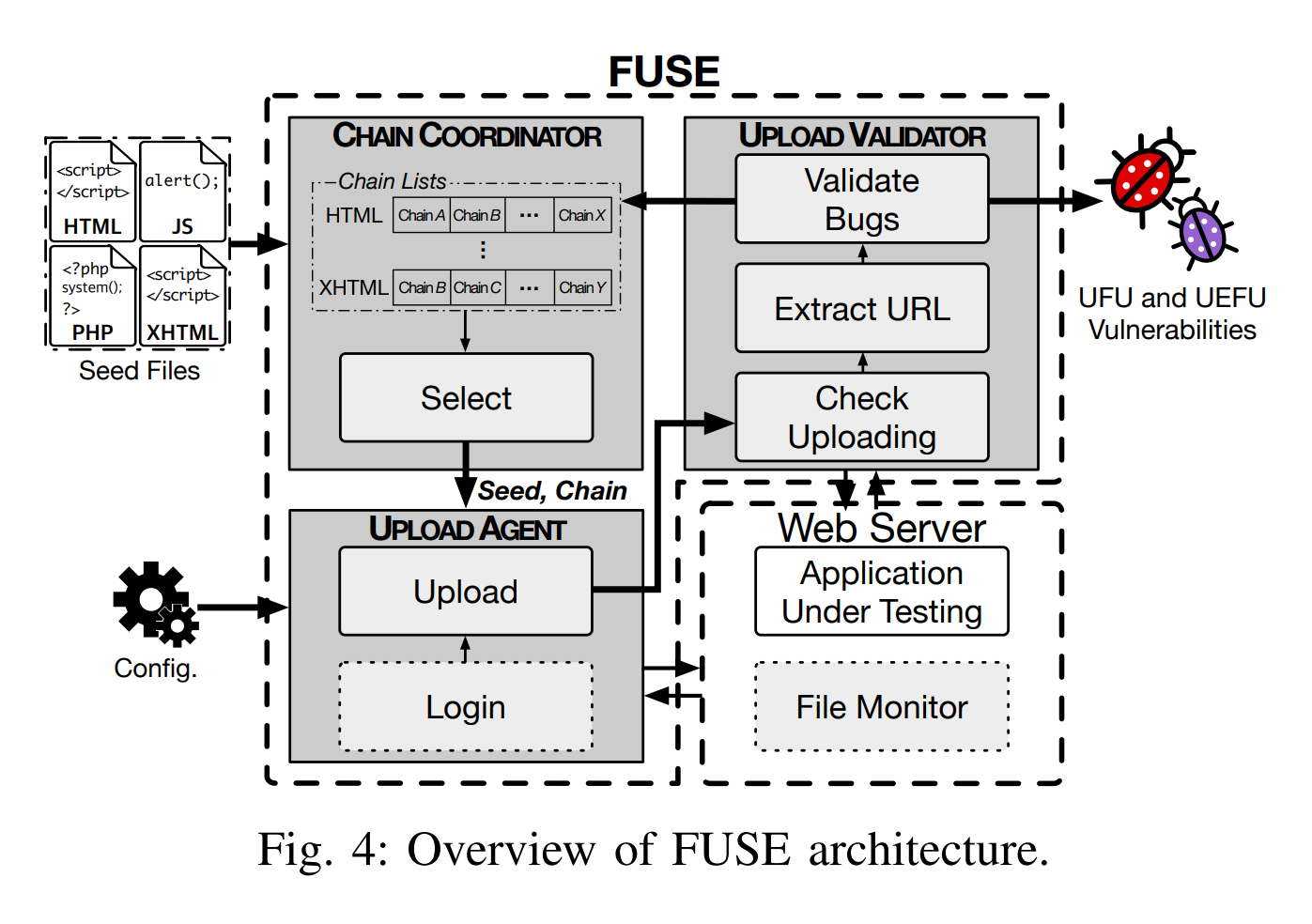

FUSE è un sistema che facilita la ricerca, all’interno delle attività di penetration test, di bug di Unrestricted Executable File Upload (UEFU). I dettagli della strategia di test possono essere trovati all’interno del paper chiamato “FUSE: Finding File Upload Bugs via Penetration Testing“.

Di seguito andremo ad analizzare come installare, configurare e lanciare FUSE: Ovviamente per qualsiasi altro dettaglio sul suo utilizzo e sul modello di test vi rimandiamo al documento sopra riportato.

FUSE attualmente funziona su Ubuntu 18.04 e Python 2.7.15. Per prima cosa installiamo le dipendenze:

# apt-get install rabbitmq-server# apt-get install python-pip# apt-get install git

Ora procediamo all’installazione

$ git clone https://github.com/WSP-LAB/FUSE$ cd FUSE && pip install -r requirements.txt

FUSE utilizza un file di configurazione fornito dall’utente che specifica i parametri per un’applicazione PHP di destinazione.

Lo script deve essere compilato prima di testare un’applicazione Web di destinazione. Puoi controllare il file README e i file di configurazione di esempio. Configurazione per File Monitor (opzionale)

$ vim filemonitor.py… 10 MONITOR_PATH=’/var/www/html/’

Per poter utilizzare Fuse occorre digitare i seguenti comandi.

Per eseguire Fuse:

$ python framework.py [Path of configuration file]

Per eseguire il file monitor:

$ python filemonitor.py

Quando FUSE completa il test, viene creata una directory [HOST] e un file [HOST_report.txt].

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…