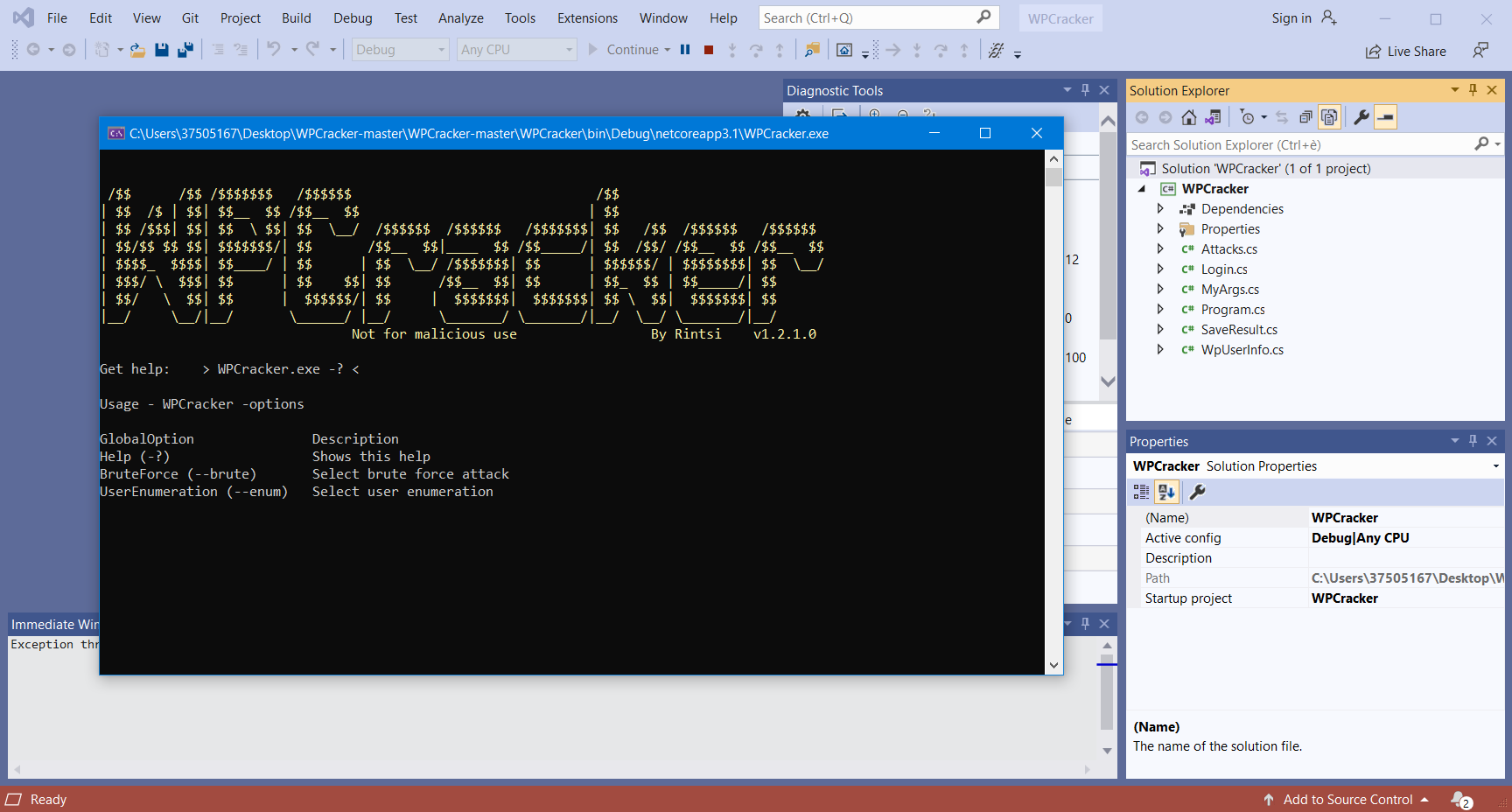

Per la serie “programmi hacker”, oggi parleremo di WPCrackerun .

WPCracker è uno strumento studiato per WordPress, capace di enumerare e fornire l’accesso ad un sito target, attraverso attacchi di Brute Force sia per Windows che per Linux.

Con uno strumento di Brute Force, puoi controllare l’aggressività dell’attacco che desideri eseguire influendo sul tempo di attacco richiesto. Lo strumento consente di regolare il numero di thread e la quantità di batch di password da testare per ciascun thread alla volta.

Tuttavia, occorre fare attenzione sulla “potenza di fuoco”, in quanto se si eccede, potrebbe degradare le performance del server e quindi rallentare il sito web della vittima.

In questo articolo, ci riferiremo come “vittima” ad un sito WordPress in una normale attività di penetration-test dove non si dispone dell’autorizzazione per potervi accedere.

Dopo aver enumerato con dovizia i plugin con altri tool (ad esempio WPScan) e verificata la mancata presenza di una vulnerabilità da sfruttare (ad esempio una RCE che affligge il sistema), una volta che il sito è risultato solido, non ci rimane altro che tentare la strada del bruteforcing per avere un accesso, ed in questo WPCracker ci può dare una mano.

Per prima cosa scarichiamo da GitHub il progetto per il sistema operativo che utilizziamo, oppure se non vogliamo compilare il codice, scarichiamo direttamente l’eseguibile.

Intanto diamo un’occhiata all’Help digitando:

.WPCracker.exe –brute -?

Per poter indirizzare l’attacco, ed enumerare gli utenti possiamo richiamare questo comando:

.\WPCracker.exe –enum -u

Se vogliamo avviare l’attacco

.WPCracker.exe –brute -u

oppure solamente

.WPCracker.exe –brute

sarà il programma a richiedere successivamente le informazioni necessarie

Come abbiamo detto all’inizio, occorre prestare molta attenzione al numero di chiamate effettuate verso il sistema, pena creargli un DoS e in un ambiente di produzione, questo un qualsiasi penetration tester non può permetterselo, quindi è possibile indirizzare il numero di threads specificando questo comando.

.WPCracker.exe –brute -u

Ovviamente, solo per uso etico.

Fonte

https://github.com/JoniRinta-Kahila/WPCracker

https://github.com/JoniRinta-Kahila/WPCracker/releases/tag/v1.3

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.