Le minacce informatiche non fanno altro che evolvere. Questa volta i criminali informatici hanno colpito un sito di e-commerce italiano, introducendo nuove forme di pressione verso i malcapitati. Il threat actor Alpha Team ha rivendicato l’attacco informatico all’azienda italiana pubblicando i dati esfiltrati direttamente sulla piattaforma pubblica Trustilot.

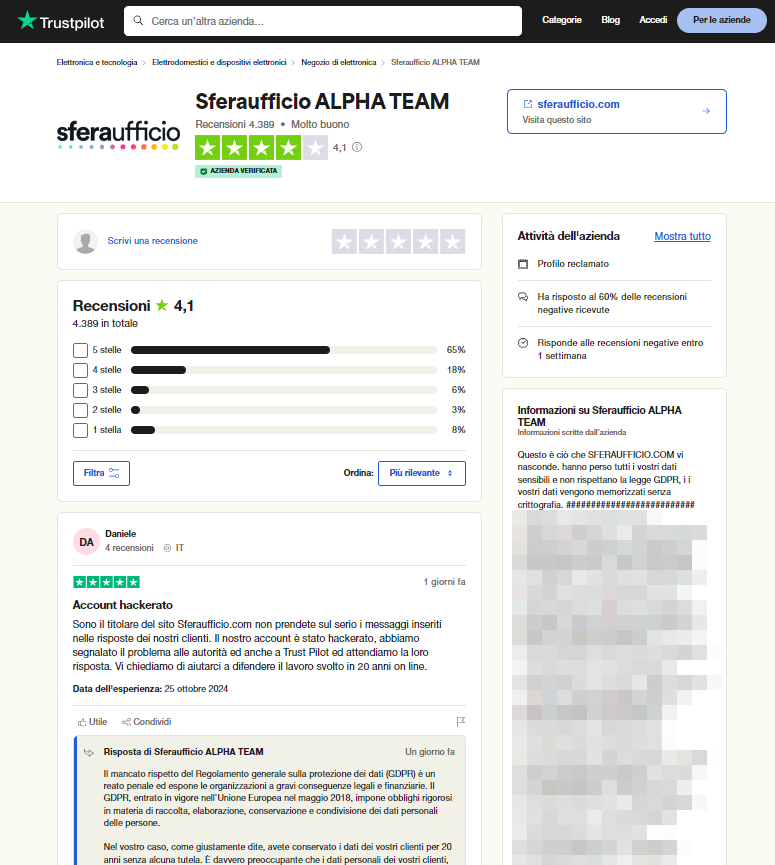

Nella giornata di oggi, venerdì 25 ottobre 2024, intorno alle 5 del mattino ora italiana, sono comparsi diversi commenti nella sezione dedicata ad una azienda italiana su Trustpilot ed è stata modificata la descrizione con riportato i dettagli relativi alla violazione.

Nota Bene: I dati riportati in questo articolo sono stati raccolti nell’ambito di attività di threat intelligence e sono da intendersi come tali. Non è stato possibile verificare l’autenticità delle informazioni o metterci in contatto con l’azienda per ottenere una conferma ufficiale. Pertanto, le informazioni qui presentate riflettono esclusivamente le dichiarazioni e i contenuti resi pubblici dal presunto attaccante.

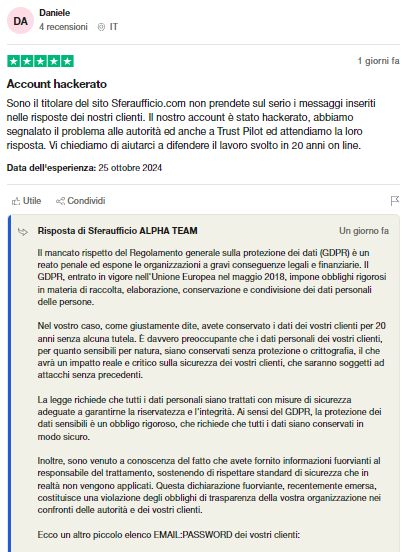

In questi post pubblici, i threat actor non mirano solo a sottolineare la perdita dei dati, ma anche a mettere in evidenza la mancata conformità al GDPR. Infatti nel messaggio pubblicato si legge: “Questo è ciò che ****** vi nasconde. Hanno perso tutti i vostri dati sensibili e non rispettano la legge GDPR; i vostri dati vengono memorizzati senza crittografia.”

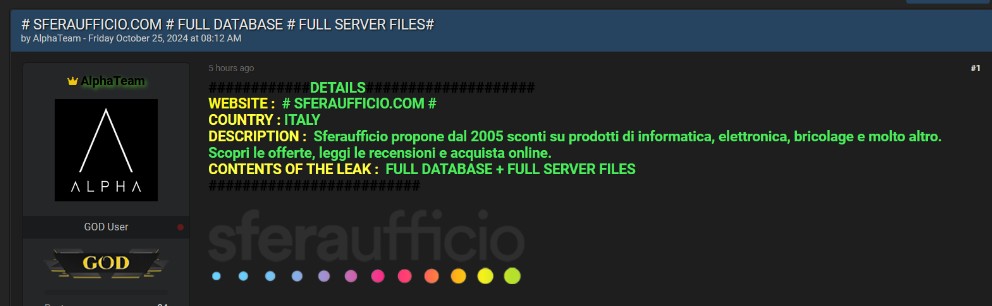

Dopo alcune ore, appare un post su un noto forum underground in cui i dati venivano messi in vendita. Non era indicato un prezzo specifico, ma figurava la dicitura generica “FULL DATABASE, FULL SERVER FILES , probabilmente invitando gli interessati a fare un’offerta tramite messaggio privato.

Nel post viene specificato che i dati comprendono l’intero contenuto del database e tutti i file presenti sul server della vittima. A supporto di queste affermazioni, veniva pubblicato un samples di un campione della tabella esfiltrata.

Successivamente tale post veniva rimosso dal forum underground e poi ricreato.

Se quanto evidenziato nei vari sample sia verificato (come anche riportato in precedenza su TrustPilot), oltre alla grave mancanza di crittografia delle password, emergerebbe un ulteriore problema significativo: l’assenza di policy minime per la complessità delle password.

Una password priva di complessità minima, come lunghezza adeguata, presenza di caratteri speciali, numeri e lettere maiuscole, è molto più vulnerabile agli attacchi di forza bruta e a tecniche di cracking.

Questo aspetto evidenzia l’importanza di adottare misure di sicurezza adeguate, come la crittografia dei dati sensibili e l’implementazione di policy che garantiscano password complesse e meccanismi di autenticazione e più fattori (MFA).

AlphaTeam è un utente di livello (GOD User) sul forum underground, con un’ottima reputazione nel dark web e diverse recensioni positive a supporto della sua affidabilità. La sua posizione di rilievo nella comunità conferisce peso alle dichiarazioni e alle rivendicazioni fatte, aumentando la credibilità delle informazioni condivise.

Sebbene si tratti di criminali informatici, questi dati evidenziano l’influenza e la fiducia che AlphaTeam ha acquisito all’interno del forum underground criminale, rendendo le sue affermazioni particolarmente significative.

L’azienda risulta essere verificata su trustipilot con più di 4 mila recezioni e con una reputazione definita “Molto Buono” dal sito stesso.

Questo tipo di attacchi da parte degli hacker hanno come obbiettivo non solo quello di compromettere la sicurezza dei dati, ma mirano anche a colpire la fiducia dei clienti e la reputazione dell’azienda. Utilizzando piattaforme pubbliche come Trustpilot, i cybercriminali cercano di amplificare l’impatto dell’attacco, danneggiando l’immagine dell’azienda e mettendo in dubbio la sua capacità di proteggere le informazioni sensibili dei clienti

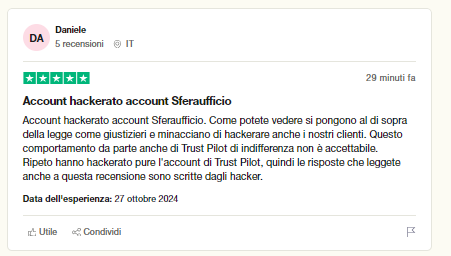

Il 27 ottobre, l’account dell’azienda riporta “Come potete vedere si pongono al di sopra della legge come giustizieri e minacciano di hackerare anche i nostri clienti. Questo comportamento da parte anche di Trust Pilot di indifferenza non è accettabile. Ripeto hanno hackerato pure l’account di Trust Pilot, quindi le risposte che leggete anche a questa recensione sono scritte dagli hacker.”

In conclusione, il caso in questione evidenzia come le strategie dei cybercriminali stiano evolvendo verso tattiche sempre più sofisticate, mirate non solo a sottrarre dati, ma anche a compromettere la reputazione delle aziende. L’uso di piattaforme pubbliche come Trustpilot per rivendicare l’attacco e diffondere informazioni sui dati rubati rappresenta un nuovo livello di pressione che le vittime devono affrontare, mettendo a rischio la fiducia dei clienti e l’immagine aziendale.

Questo episodio mette in luce l’importanza di adottare misure di sicurezza informatica robuste, conformi al GDPR, e di implementare pratiche di gestione delle crisi che includano non solo la protezione dei dati, ma anche la risposta rapida ed efficace a eventuali minacce reputazionali.

Vicende come questa servono da monito per tutte le aziende, sottolineando la necessità di prepararsi a scenari in cui le violazioni non solo avvengono nel buio del dark web, ma emergono alla luce pubblica, amplificando l’impatto del danno.

È fondamentale che le organizzazioni rafforzino la propria resilienza informatica, investano in formazione continua per il personale e adottino strategie di monitoraggio e risposta che siano in grado di affrontare sia la perdita di dati sia le conseguenze a livello reputazionale.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…