Gli esperti di sicurezza informatica hanno scoperto un nuovo exploit che sfrutta il protocollo RDP (Remote Desktop Protocol). Questa vulnerabilità consente agli aggressori di ottenere un controllo non autorizzato sui sistemi Windows e di dirottare l’attività del browser, rappresentando una minaccia significativa per la sicurezza dei dati individuali e aziendali.

L’exploit nasce dalla gestione e dall’archiviazione improprie dei file di cache bitmap RDP, progettati per migliorare le prestazioni durante le sessioni desktop remote. Questi file memorizzano frammenti di attività sullo schermo, come elementi grafici e dati dello schermo, sul computer locale del client.

Sebbene pensata per l’ottimizzazione delle prestazioni, questa funzionalità è stata ora sfruttata da malintenzionati per ottenere informazioni sulle sessioni attive di Windows e sulle attività di navigazione web.

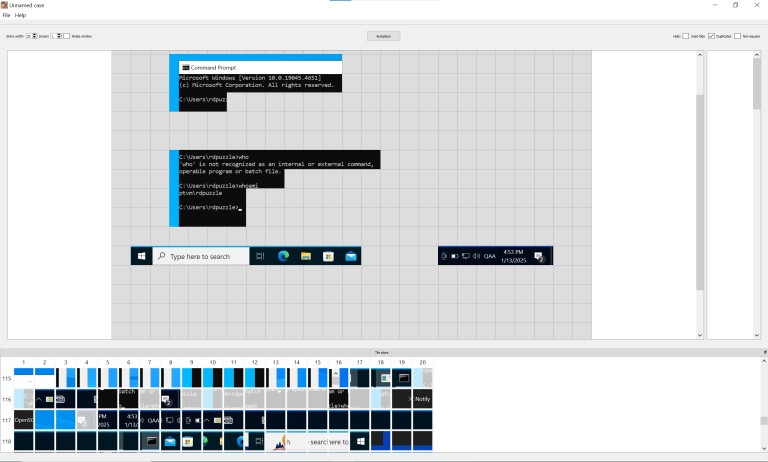

Analizzando i file di cache bitmap memorizzati sulla macchina che ha avviato l’attacco, gli aggressori possono ricostruire parti della schermata della sessione remota.

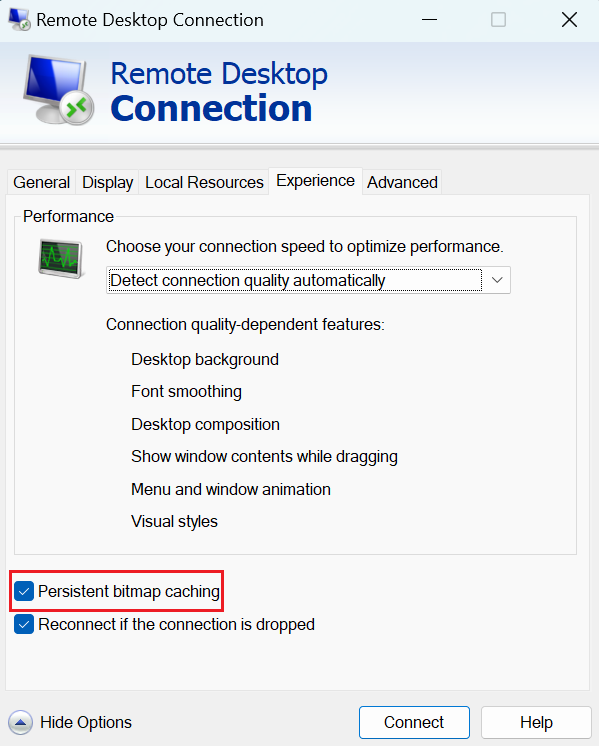

La memorizzazione nella cache persistente delle immagini bitmap è abilitata per impostazione predefinita in mstsc.exe Ciò include la registrazione di applicazioni aperte, comandi eseguiti, sessioni private del browser e attività sensibili dell’utente, come l’accesso alle pagine di login o il download di file.

Con strumenti aggiuntivi, come BMC-Tools (sviluppato dall’agenzia francese per la sicurezza informatica ANSSI) e RdpCacheStitcher, gli aggressori possono ricomporre i frammenti grafici e ricavarne informazioni fruibili. I ricercatori che hanno esplorato questo exploit lo hanno paragonato a un “guardare virtualmente alle spalle” dell’utente bersaglio. In un esempio reale, gli aggressori hanno ricostruito con successo i frame di sessione RDP per visualizzare:

Questo livello di informazioni non solo compromette la privacy degli utenti, ma fornisce anche agli aggressori informazioni dettagliate per aumentare i propri privilegi e rafforzare la propria posizione nelle reti compromesse.

L’exploit è particolarmente pericoloso per le organizzazioni. Gli amministratori che utilizzano RDP per gestire più macchine creano un’ampia rete di connessioni sensibili, tutte vulnerabili se un aggressore ottiene l’accesso alla macchina che le ha avviate.

In un caso, gli aggressori hanno utilizzato questo exploit per colpire i fornitori di servizi che gestivano da remoto i sistemi dei clienti, diffondendo malware ed esfiltrando credenziali sensibili. Sebbene anche gli utenti comuni siano a rischio, l’impatto maggiore si riscontra negli ambienti aziendali in cui RDP è essenziale per le operazioni IT.

I malintenzionati possono utilizzare i dati ricostruiti per condurre attacchi di phishing, diffondere ransomware o semplicemente monitorare attività sensibili senza renderle tracciabili. Per mitigare i rischi posti da questo exploit, gli esperti di sicurezza informatica raccomandano le seguenti misure:

Poiché le organizzazioni si stanno sempre più orientando verso modelli di lavoro da remoto e ibridi, la protezione delle connessioni RDP deve rimanere una priorità assoluta. Gli esperti avvertono che la mancata risoluzione tempestiva di queste vulnerabilità potrebbe esacerbare i danni derivanti da futuri attacchi informatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…