Il laboratorio Red Team Research (RTR) di Telecom Italia, firma 3 nuovi CVE su Oracle GlassFish e su Nokia NetAct, come riportato nella pagina del progetto online.

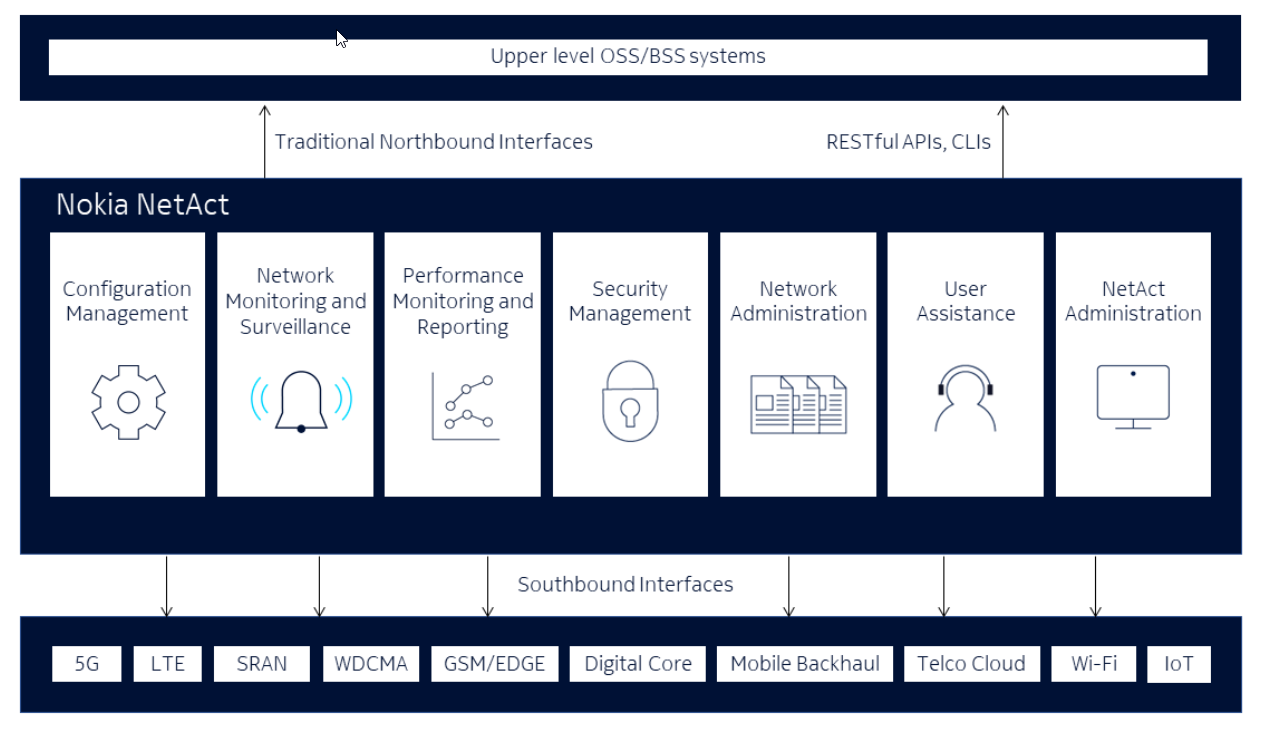

2 CVE sono state emesse su Nokia NetAct, un sistema di gestione di rete mobile, che offre una visione centralizzata delle reti multitecnologiche, come 5G, 4G, 3G e 2G. Il sistema offre una gestione integrata di tutte le migliori operazioni quotidiane senza interruzioni, inclusa la gestione della configurazione, il monitoraggio e la gestione del software. NetAct supporta gli elementi di rete nella radio mobile e core, Wi-Fi, IoT, sicurezza pubblica e telco cloud.

L’ultima CVE invece riguarda GlassFish, un prodotto di Oracle che offre pieno supporto alle specifiche Java EE 8 (ne è l’implementazione di riferimento) con le ultime versioni delle API per le tecnologie quali, ad esempio: Java Servlet 4, JavaServer Pages (JSP 2.3), Enterprise JavaBeans (EJB 3.2), Java Persistence API (JPA 2.1).

Le vulnerabilità sono state isolate dai ricercatori del Red Team Research e segnalate prontamente ai rispettivi vendor dove in seguito sono state emesse le relative CVE, pubblicate sul National Vulnerability Database degli Stati Uniti D’America e quotate dal NIST.

An issue was discovered in Nokia NetAct 18A. A remote user, authenticated to the NOKIA NetAct Web Page, can visit the Site Configuration Tool web site section and arbitrarily upload potentially dangerous files without restrictions via the /netact/sct dir parameter in conjunction with the operation=upload value.

An issue was discovered in Nokia NetAct 18A. A malicious user can change a filename of an uploaded file to include JavaScript code, which is then stored and executed by a victim’s web browser. The most common mechanism for delivering malicious content is to include it as a parameter in a URL that is posted publicly or e-mailed directly to victims. Here, the /netact/sct filename parameter is used.

** UNSUPPORTED WHEN ASSIGNED ** Oracle GlassFish Server 3.1.2.18 and below allows /common/logViewer/logViewer.jsf XSS. A malicious user can cause an administrator user to supply dangerous content to the vulnerable page, which is then reflected back to the user and executed by the web browser. The most common mechanism for delivering malicious content is to include it as a parameter in a URL that is posted publicly or e-mailed directly to victims. NOTE: This vulnerability only affects products that are no longer supported by the maintainer.

Il laboratorio di ricerca zeroday di TIM, risulta attivo da circa un anno e mezzo (in base alla prima CVE emessa) e sono già state identificate 52 vulnerabilità non documentate, su vari prodotti tra i quali NOKIA, Oracle, Siemens, IBM, Selesta, Johnson & Controls, Schneider Electric e altri ancora.

TIM è una delle pochissime realtà industriali italiane a condurre ricerche di vulnerabilità non documentate e questo progetto risulta unico nel suo genere.

Fonte

https://www.gruppotim.it/it/innovazione/servizi-digitali/cybersecurity/red-team.html

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.