Altro colpo messo a segno dal laboratorio di ricerca delle vulnerabilità di TIM, il Red Team Research (RTR), il quale sfodera 5 nuovi CVE su due prodotti analizzati, quali ARCHIBUS Web Central e Wowza Streaming Engine.

Archibus è una piattaforma IWMS ( Integrated Workplace Management System) sviluppata da Archibus, Inc. La piattaforma è integrata in modo bidirezionale con il software di modellazione delle informazioni edilizie e di progettazione CAD. Il software Archibus viene utilizzato per gestire circa 15 milioni di proprietà in tutto il mondo e si integra facilmente con i sistemi Mobile, GIS ed ERP come Oracle , SAP , Sage e altri.

Di seguito vengono riportate le CVE emesse su ARCHIBUS Web Central 21.3.3.815:

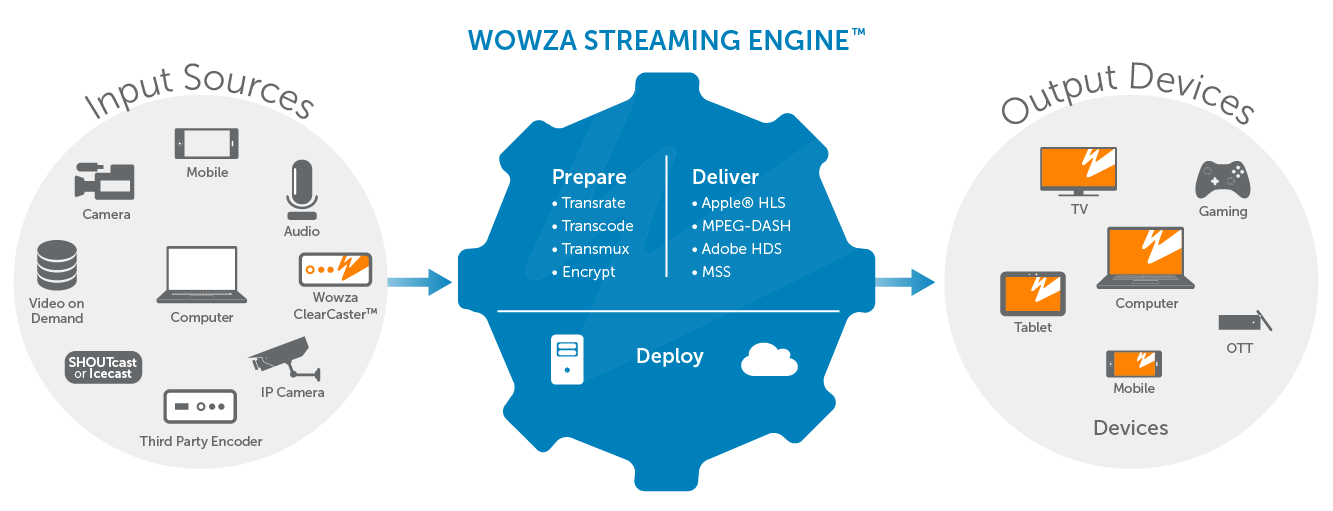

Wowza Streaming Engine (noto come Wowza Media Server) è un software per server multimediale in streaming unificato sviluppato da Wowza Media Systems con sede in Colorado, negli Stati Uniti d’America e utilizzato da molte entità governative statunitensi come NASA, US Air Force, Boeing, New Dipartimento di Polizia di York e molti altri clienti in tutto il mondo.

Di seguito invece vengono elencate le CVE che sono state scoperte sul prodotto Wowza Streaming Engine fino alla versione 4.8.11+5

I ricercatori, Luca Carbone, Mattia Campanelli, Alessandro Sabetta, Veno Eivazian, una volta individuate queste vulnerabilità, hanno immediatamente avviato il percorso di Coordinated Vulnerability Disclosure (CVD) assieme a Massimiliano Brolli, alla guida del progetto, effettuando la pubblicazione. solo a valle della produzione delle fix da parte dei rispettivi vendor.

L’etica nella ricerca delle vulnerabilità, in questo periodo storico, è qualcosa di molto importante e una volta individuate queste vulnerabilità non documentatate (c.d. zeroday), devono essere immediatamente segnalate al vendor evitando di fornire informazioni pubbliche che ne consentono il loro sfruttamento attivo sui sistemi privi di patch dai Threat Actors (TA).

Il laboratorio RTR di TIM, ci sta abituando a queste pubblicazioni in modo costante, sinonimo che anche la ricerca industriale in ambito italiano, relativamente alla ricerca di bug non documentati di sicurezza informatica, sta cambiando. Il team, ha già rilevato in circa due anni, oltre 60 zeroday che sono stati corretti prima della loro pubblicazione. Si tratta di un numero considerevole per una azienda italiana, che sta sfornando una CVE ogni circa 11 giorni, numeri importanti a livello internazionale e soprattutto per il panorama italiano.

Infatti TIM è una delle pochissime realtà industriali italiane a condurre ricerche di vulnerabilità non documentate.

Fonte

https://www.gruppotim.it/redteam

https://nvd.nist.gov/vuln/detail/CVE-2021-41553

https://nvd.nist.gov/vuln/detail/CVE-2021-41554

https://nvd.nist.gov/vuln/detail/CVE-2021-41555

https://nvd.nist.gov/vuln/detail/CVE-2021-35492

https://nvd.nist.gov/vuln/detail/CVE-2021-35491

https://www.wowza.com/docs/wowza-streaming-engine-4-8-14-release-notes

https://archibus.mecklenburgcountync.gov/archibus/help/user_it/Subsystems/webc/webc.htm

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.