I computer connessi alle reti sono costantemente minacciati da aggressori che cercano di sfruttare le vulnerabilità ovunque possano trovarle.

Questo rischio è particolarmente elevato per le macchine connesse a Internet, ma qualsiasi connessione di rete può essere soggetta ad attacchi.

Come evidenziato dal ricercatore e consulente di sicurezza Rick Osgood, anche i computer collegati a nient’altro che una radio possono essere vulnerabili agli attacchi se utilizzano determinate modalità di comunicazione digitali.

La vulnerabilità che Rick ha trovato comporta lo sfruttamento di un difetto in un software chiamato WinAPRS.

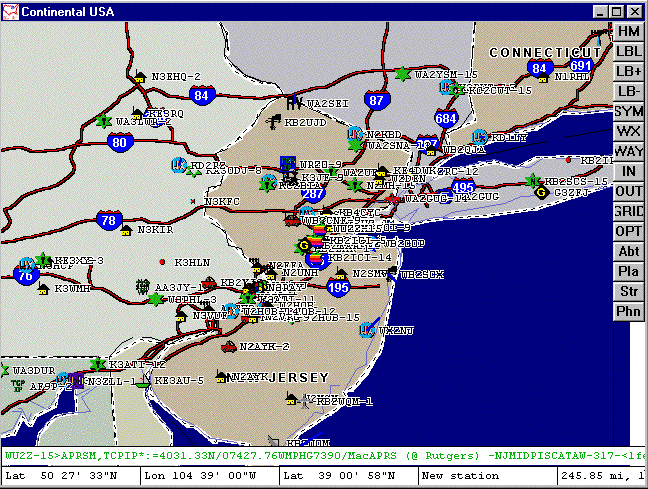

APRS è un metodo comunemente utilizzato nella comunità dei radioamatori per l’invio di dati via radio e WinAPRS consente questa funzionalità su un PC.

Dopo alcune analisi, ha trovato un bug di memoria che è stato utilizzato per manipolare il registro Extended Instruction Pointer (EIP) che memorizza l’indirizzo di memoria della prossima istruzione che deve essere eseguita dalla CPU.

Ciò consente essenzialmente l’esecuzione di codice arbitrario su una macchina remota via radio.

L’exploit è stato trovato durante l’utilizzo di Windows XP perché manca di alcune delle più moderne funzionalità di protezione della memoria dei moderni sistemi operativi, ma l’exploit funziona ancora con Windows 10, ma non in modo affidabile e richiede un po’ di sforzo in più.

È un buon promemoria per utilizzare il software open source quando possibile in modo che problemi come questi possano essere risolti e per installare regolarmente aggiornamenti di sicurezza quando possibile.

Se stai cercando di approfondire il mondo dell’APRS in tempi più moderni, dai un’occhiata a questo progetto che aggiunge APRS ai ricetrasmettitori economici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…