Alla recente conferenza Google I/O 2024, gli sviluppatori hanno annunciato diverse nuove funzionalità di protezione che appariranno in Android 15 e Google Play Protect e aiuteranno a combattere frodi, truffe e applicazioni dannose sui dispositivi degli utenti.

Le nuove funzionalità, che saranno disponibili entro la fine dell’anno, sono progettate non solo per aiutare gli utenti finali, ma anche per avvisare gli sviluppatori se le loro app sono state manomesse.

Ad esempio, da molti anni i ricercatori avvertono che il malware Android ruba codici monouso da messaggi SMS e notifiche. L’anno scorso, una nuova versione del malware bancario Xenomorfo ha addirittura imparato a rubare i codici MFA direttamente da Google Authenticator. Ora Google ha annunciato una nuova protezione che nasconderà i codici monouso nelle notifiche in modo che il malware non possa rubarli.

Inoltre, l’azienda espanderà la funzionalità Impostazioni limitate per includere autorizzazioni aggiuntive che gli utenti dovranno concedere esplicitamente alle app per impedire loro di rubare dati.

Ci saranno anche nuove funzionalità che proteggono dagli attacchi di condivisione dello schermo, che in genere vengono effettuati tramite ingegneria sociale. Quando Android è in modalità di condivisione dello schermo, il sistema operativo bloccherà automaticamente la visualizzazione delle informazioni sensibili nelle notifiche in modo che non possano essere rubate da intrusi.

La stessa funzione impedirà che lo schermo venga condiviso con gli aggressori durante l’inserimento delle credenziali e dei dati della carta bancaria. E lo schermo mostrerà indicatori più visibili che la condivisione dello schermo è attiva.

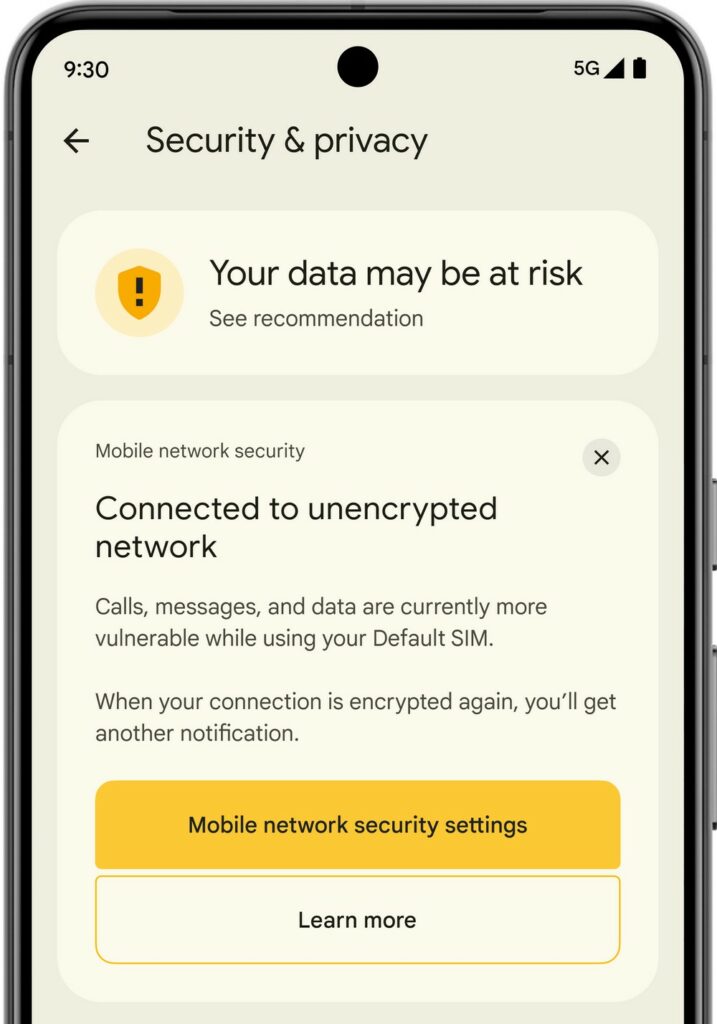

Infine, per bloccare gli attacchi Stingray, Android introdurrà apposite notifiche che avvisano della connessione ad una rete mobile non criptata. Ricordiamo che con questo termine ci si riferisce ad attacchi che utilizzano emulatori di stazioni radio base attraverso i quali vengono intercettate le connessioni. Tali intercettori sono chiamati Stingray o IMSI Catcher.

“Ti avviseremo se la tua connessione di rete cellulare non è crittografata, il che potrebbe comportare l’intercettazione o la potenziale visibilità del traffico vocale e SMS ad altri. Ciò aiuterà ad avvisare gli utenti che sono presi di mira da criminali che stanno cercando di intercettare il loro traffico o di inserire messaggi SMS fraudolenti, afferma Google. Aiuteremo gli utenti a rischio, come giornalisti o dissidenti, avvisandoli che una stazione base o un dispositivo di sorveglianza potenzialmente non autorizzato sta catturando la loro posizione utilizzando un ID del dispositivo”.

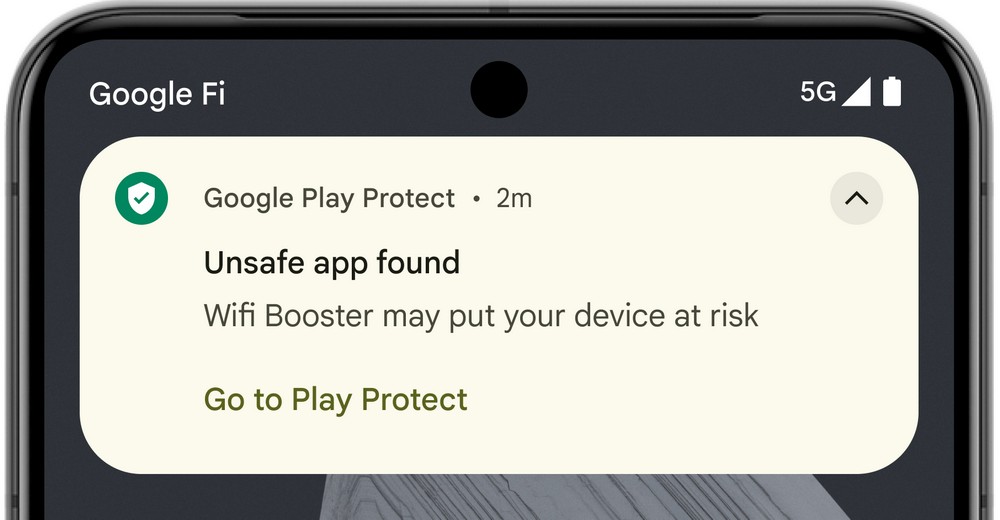

Si è inoltre appreso che nuove funzionalità appariranno in Google Play Protect. Pertanto, la protezione di Google acquisirà una funzionalità di rilevamento delle minacce in tempo reale che utilizzerà l’intelligenza artificiale locale sul dispositivo per rilevare comportamenti sospetti delle applicazioni. L’infrastruttura Private Compute Core (PCC) verrà utilizzata per rilevare anomalie sul dispositivo.

Se viene rilevata una potenziale minaccia, l’app verrà inviata per un’ulteriore revisione da parte di Google e l’utente verrà avvisato di disattivarla finché non sarà possibile determinare se è dannosa.

Il rilevamento delle minacce in tempo reale sarà presto disponibile per gli utenti di Google Pixel, nonché per i dispositivi Honor, Lenovo, Nothing, OnePlus, Oppo, Sharp, Transsion e altri produttori.

È interessante notare che l’azienda sta lavorando anche su altre funzionalità di sicurezza basate sull’intelligenza artificiale, incluso il rilevamento delle chiamate fraudolente. Si prevede che questa protezione avvisi le persone quando rilevano determinati modelli nelle conversazioni che sono coerenti con frodi e truffe.

Per gli sviluppatori, Google ha aggiornato l’API Play Integrity in modo che possano verificare se le app vengono eseguite in un ambiente sicuro. L’API ora ti consente di controllare i seguenti segnali nella tua applicazione.

Secondo Google, tutte queste funzionalità saranno disponibili per gli utenti Android tramite gli aggiornamenti di Google Play Services e Android 15 entro la fine dell’anno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…