Considerare l’autenticazione multifattore (MFA) come una difesa assolutamente inviolabile non solo è un errore, ma una pericolosa sottovalutazione. Un toolkit chiamato Rockstar 2FA, sta prendendo di mira gli utenti di Microsoft 365 e Google con attacchi sofisticati che sfruttano la tecnica Adversary-in-the-Middle (AiTM). Questo metodo permette agli attaccanti di intercettare in tempo reale credenziali e cookie di sessione, bypassando anche le protezioni MFA più avanzate.

Rockstar 2FA è un kit di phishing-as-a-service (PhaaS) che, per una cifra contenuta di $200 per due settimane o $350 al mese, consente anche ai criminali informatici meno esperti di lanciare campagne sofisticate. Questo strumento avanzato offre funzionalità come il bypass dell’MFA, permettendo il furto dei cookie di sessione, protezione antibot per evitare i rilevamenti automatizzati, e la possibilità di creare temi personalizzabili che replicano perfettamente le pagine di login di servizi noti. Inoltre, i link generati sono FUD (Fully Undetectable), cioè totalmente invisibili ai sistemi di sicurezza, e l’interfaccia fornisce un pannello di controllo intuitivo, che consente ai criminali di gestire e monitorare facilmente le loro campagne. Queste caratteristiche rendono Rockstar 2FA uno strumento potente e pericoloso, accessibile anche a chi ha poca esperienza tecnica, trasformando il crimine informatico in un’attività sempre più strutturata e professionale.

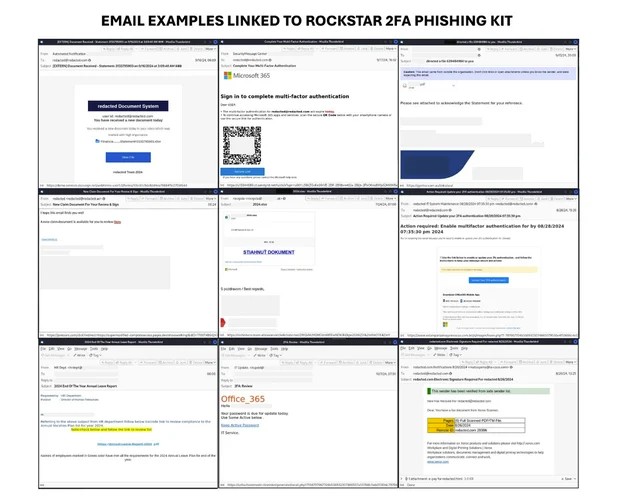

Rockstar 2FA sfrutta una combinazione di vettori di attacco per colpire le sue vittime, utilizzando URL camuffati, codici QR e allegati dannosi inviati tramite account compromessi o strumenti di spamming. Una delle sue caratteristiche più insidiose è l’uso di piattaforme legittime come Google Docs Viewer e Microsoft OneDrive per ospitare i link di phishing, sfruttando così la fiducia degli utenti in questi servizi. Le false pagine di login, create con un’accuratezza estremamente dettagliata, imitano perfettamente quelle dei servizi reali. Una volta che l’utente inserisce le credenziali, queste vengono immediatamente inviate al server dell’attaccante, consentendogli di ottenere anche i cookie di sessione e aggirare le misure di autenticazione MFA.

La minaccia di Rockstar 2FA si inserisce in una tendenza più ampia, in cui il phishing diventa sempre più accessibile e sofisticato grazie a strumenti come i phishing-as-a-service. Campagne parallele, come quella recentemente individuata da Malwarebytes e denominata Beluga, mostrano come i criminali utilizzino allegati dannosi per sottrarre credenziali, mentre altre operazioni fraudolente continuano a diffondere applicazioni dannose con la promessa di guadagni facili. Questi esempi sottolineano quanto sia fondamentale per le aziende e gli utenti finali mantenere alta la guardia contro attacchi sempre più avanzati e su misura.

In un contesto dove persino l’MFA può essere aggirato, la sicurezza richiede un approccio a 360 gradi. Ecco alcune misure essenziali:

Rockstar 2FA non è solo una minaccia, ma un campanello d’allarme che segnala l’evoluzione del crimine informatico. Con la capacità di aggirare l’autenticazione MFA, il phishing non è più una semplice minaccia, ma un attacco strutturato e mirato che richiede una protezione adeguata.

Le aziende non possono più permettersi di basarsi esclusivamente su soluzioni tradizionali. La protezione contro questi attacchi sofisticati è una necessità strategica, che richiede investimenti in soluzioni avanzate e una vigilanza continua per proteggere le risorse più critiche e salvaguardare la fiducia degli utenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.