Nel panorama sempre più affollato e inquietante del cybercrimine internazionale, una nuova figura ha cominciato ad attirare l’attenzione degli analisti di sicurezza di tutto il mondo: Sarcoma Ransomware. Un nome inquietante, mutuato dalla terminologia medica, che richiama alla mente tumori maligni ad alta aggressività. E in effetti, di aggressività questo gruppo criminale ne ha da vendere: nel giro di pochi mesi dalla sua prima individuazione, avvenuta nell’ottobre 2024, Sarcoma ha già dimostrato una pericolosità fuori dal comune.

Non siamo davanti all’ennesimo clone di ransomware con tecniche rudimentali e obiettivi casuali: Sarcoma rappresenta una nuova generazione di minacce informatiche, capace di coniugare sofisticazione tecnica, strategia operativa e una precisa selezione delle vittime, il tutto avvolto in un alone di elusività che ha già messo in difficoltà anche le strutture più mature.

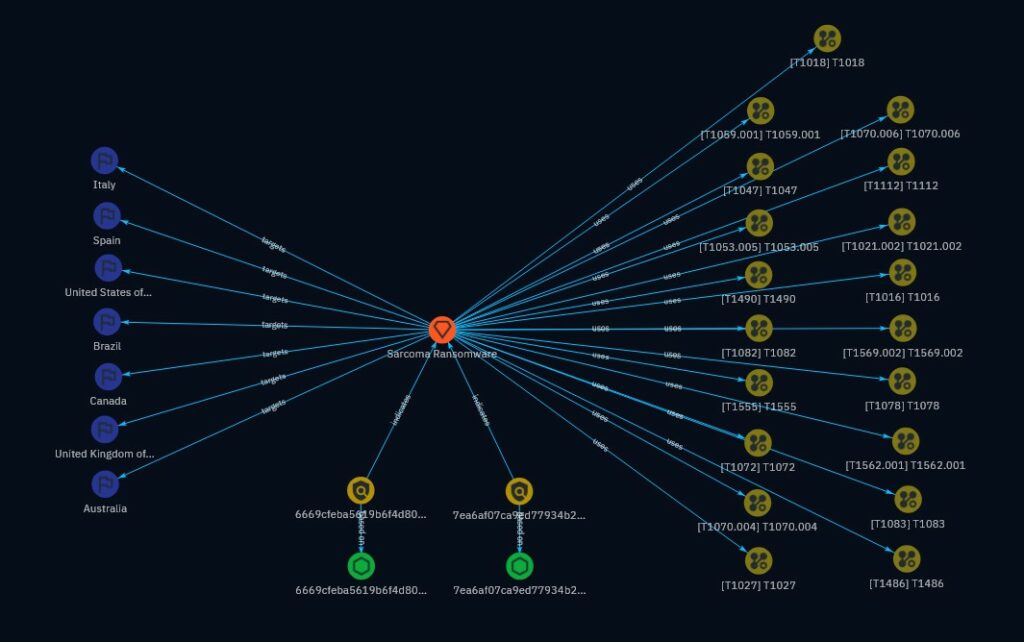

Dai primi indicatori di compromissione rilevati fino a oggi, Sarcoma ha mostrato un pattern operativo coerente con una campagna pianificata su scala globale, focalizzata però su obiettivi ad alto valore. Dall’analisi dei flussi e delle interazioni (visibili nell’immagine allegata), è evidente come l’attore minaccioso abbia colpito in maniera coordinata diversi Paesi tra cui Stati Uniti, Italia, Canada, Regno Unito, Spagna, Brasile e Australia.

L’Italia risulta essere tra i Paesi maggiormente colpiti, al pari degli Stati Uniti. Questo dato, oltre a suscitare legittima preoccupazione, sottolinea quanto anche le aziende italiane siano ormai entrate stabilmente nel radar dei gruppi ransomware più avanzati. Un dato che dovrebbe far riflettere sulla necessità di rafforzare non solo le difese tecniche, ma anche la postura complessiva di sicurezza, ancora troppo spesso reattiva e frammentata.

Quello che più colpisce, nell’analisi dell’operato di Sarcoma, è la lucidità ingegneristica con cui sono stati costruiti i singoli moduli del malware. A differenza di molte campagne ransomware “spray and pray”, Sarcoma non si limita a criptare i dati e lasciare un messaggio di riscatto. È un’operazione strutturata, preceduta da fasi di ricognizione approfondita, escalation dei privilegi, movimento laterale e disattivazione delle difese.

L’attore malevolo impiega una varietà di strumenti RMM (Remote Monitoring and Management) – comunemente utilizzati dagli amministratori di sistema – come AnyDesk, Atera e Splashtop, per ottenere accesso persistente alle reti delle vittime. Questo approccio permette a Sarcoma di passare inosservato, sfruttando software legittimo per compiere operazioni illegittime, confondendosi tra il normale traffico di rete.

Non mancano poi exploit sofisticati – alcuni dei quali riconducibili a vulnerabilità zero-day – utilizzati per iniziare la catena di compromissione. Gli attaccanti utilizzano anche strumenti come Advanced IP Scanner e Mimikatz per il rilevamento della rete e l’estrazione di credenziali, segno evidente di una familiarità avanzata con le tecniche di attacco laterale e privilege escalation.

La componente di crittografia dei dati mostra un livello tecnico decisamente elevato: Sarcoma utilizza un sistema ibrido, che combina l’algoritmo RSA (per la cifratura delle chiavi di sessione) con ChaCha20, un cifrario di flusso ad alte prestazioni e sicurezza, particolarmente adatto alle operazioni rapide su grandi volumi di dati.

Non solo: il ransomware dispone di versioni distinte per Windows e Linux, dimostrando una volontà precisa di colpire ambienti misti e infrastrutture aziendali complesse. I payload includono moduli per la propagazione in rete, disattivazione dei backup e interferenza con sistemi hypervisor – probabilmente per neutralizzare ambienti virtualizzati e infrastrutture di tipo ESXi, spesso utilizzati nei data center.

Un dettaglio che non è sfuggito agli analisti è il comportamento selettivo del malware: Sarcoma evita intenzionalmente di infettare sistemi con layout di tastiera uzbeko. Questo elemento, già visto in passato con altri gruppi (come REvil o Conti), potrebbe indicare un’origine geografica o alleanze criminali nell’area eurasiatica, o comunque un tentativo di evitare conflitti con determinati governi.

Nel grafo allegato si evidenzia chiaramente una rete articolata di relazioni tra TTPs (Tactics, Techniques and Procedures), infrastrutture command & control, ID hash riconducibili a vari file malevoli e Paesi target. I riferimenti alle tecniche MITRE ATT&CK (come T1059.001 – Command and Scripting Interpreter: PowerShell, o T1021.002 – Remote Services: SMB/Windows Admin Shares) offrono un ulteriore livello di dettaglio e confermano l’adozione sistemica di vettori ben documentati, ma orchestrati in modo estremamente efficace.

L’analisi mostra anche come il gruppo abbia creato una infrastruttura di doppia estorsione, pubblicando i dati esfiltrati su data leak sites nel dark web, aumentando così la pressione sulle vittime affinché paghino il riscatto.

Sarcoma non è solo un altro ransomware. È il sintomo di un problema più ampio: la continua evoluzione della criminalità informatica verso forme più organizzate, professionali e pericolosamente simili ad aziende legittime. Il gruppo dietro Sarcoma mostra capacità, risorse e visione strategica. Ma soprattutto, dimostra che il tempo delle difese minime è finito.

Le organizzazioni devono urgentemente adottare un approccio olistico alla sicurezza, che vada oltre l’antivirus e il backup giornaliero. Serve un cambio di paradigma: cyber hygiene, threat intelligence, segmentazione della rete, zero trust, controllo degli accessi privilegiati e formazione continua.

Perché mentre Sarcoma agisce nell’ombra con chirurgica precisione, le aziende ancora oggi pagano il prezzo dell’impreparazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…