Sono state scoperte molteplici vulnerabilità in Google Chrome, la più grave delle quali permette l’esecuzione di codice arbitrario attraverso una pagina HTML preimpostata.

Lo sfruttamento riuscito di questa vulnerabilità porta all’esecuzione di codice arbitrario quando l’utente è connesso in rete.

A seconda dei privilegi associati all’utente, un utente malintenzionato potrebbe quindi installare programmi; visualizzare, modificare o eliminare i dati; o creare nuovi account con diritti utente completi.

Al momento non si conoscono altri dettagli, ma la vulnerabilità risulta “critica” già nella descrizione presente sul National Vulnerability Database.

Gli utenti i cui account sono configurati per avere meno diritti utente sul sistema potrebbero subire un impatto minore rispetto a quelli che operano con diritti amministrativi. A quanto pare non sono presenti in rete Exploit Poc e al momento non ci sono segnalazioni di sfruttamento di questa vulnerabilità.

I software impattati sono i seguenti:

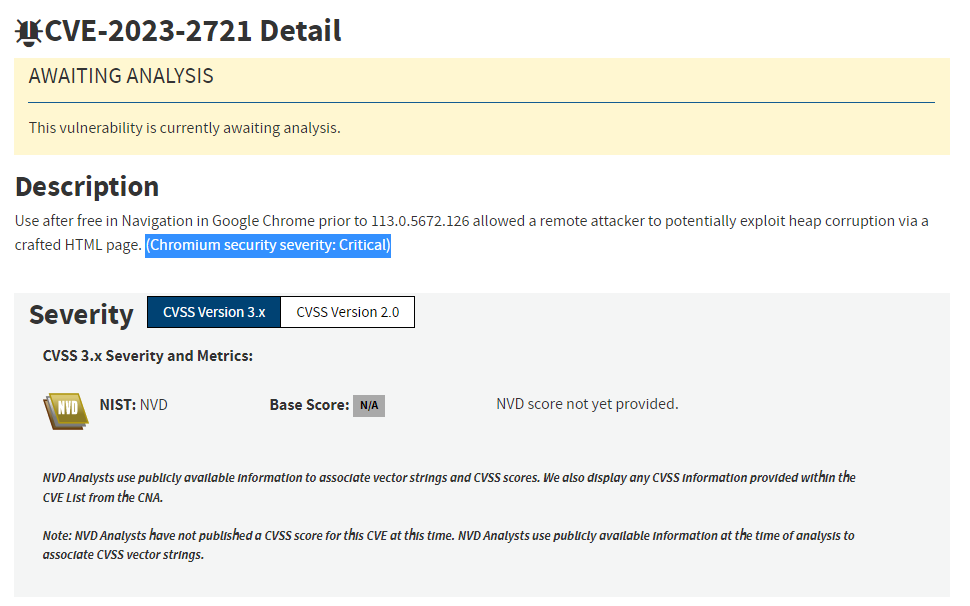

Di seguito riportiamo le CVE pubblicate e le relative severity

| CVE ID | Vulnerability | Severity |

| CVE-2023-2721 | Use after free in Navigation | Critical |

| CVE-2023-2722 | Use after free in Autofill UI | High |

| CVE-2023-2723 | Use after free in DevTools | High |

| CVE-2023-2724 | Type Confusion in V8 | High |

| CVE-2023-2725 | Use after free in Guest View | High |

| CVE-2023-2726 | Inappropriate implementation in WebApp Installs | Medium |

Per installare questo aggiornamento sui computer Windows/Mac, avviare una sincronizzazione tra Central Patch Repository e il server Endpoint Central/Patch Manager Plus/Vulnerability Manager Plus.

Una volta completata la sincronizzazione, cerca i seguenti ID patch o ID bollettino e distribuiscili sui sistemi di destinazione.

| ID patch | ID bollettino | Descrizione della patch |

| 330683 | TU-017 | Google Chrome (x64) (113.0.5672.127) |

| 330682 | TU-017 | Google Chrome (113.0.5672.127) |

| 605202 | MAC-012 | Google Chrome per Mac 113.0.5672.127 |

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…