Gli specialisti FACCT hanno parlato della scoperta di un nuovo loader chiamato PhantomDL (o PhantomGoDownloader) precedentemente sconosciuto. L’analisi dei campioni identificati ha permesso di stabilire una connessione tra il malware e il gruppo PhantomCore.

I ricercatori hanno parlato per la prima volta del gruppo di spionaggio PhantomCore questa primavera. Dal gennaio 2024, gli hacker criminali attaccano le aziende russe e utilizzano l’esclusivo trojan di accesso remoto PhantomRAT nelle loro operazioni.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Di norma il gruppo invia e-mail di phishing a target con archivi protetti da password come allegati e una password nel corpo dell’e-mail. Gli esperti ritengono inoltre che per distribuire PhantomDL siano state utilizzate anche e-mail di phishing con allegato un archivio.

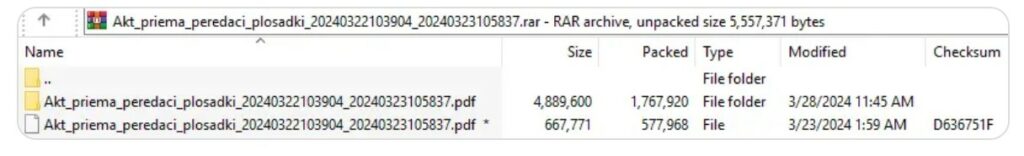

Come dicono gli esperti, alla fine di marzo su VirusTotal sono stati scoperti un file eseguibile con il nome “Akt_priema_peredaci_plosadki_20240322103904_20240323105837.pdf.exe” e un archivio RAR protetto da password “Akt_priema_peredaci_plosadki_20240322103904_2024032″. 3105837.rar.”

I ricercatori sono riusciti a indovinare la password dell’archivio (11112222) e hanno scoperto che l’archivio contiene un file eseguibile e un file PDF legittimo, che è un documento esca con lo stesso nome.

Il documento esca, a sua volta, contiene informazioni sul certificato di trasferimento e accettazione di un cantiere per lavori sul territorio di un’impresa russa dell’industria nucleare.

Gli aggressori sfruttano una variante della vulnerabilità WinRAR ( CVE-2023-38831 ), in cui vengono utilizzati archivi RAR al posto degli archivi ZIP. Pertanto, se un utente con una versione WinRAR inferiore alla 6.23 avvia un file PDF, verrà avviato il file eseguibile contenuto nella directory di archivio con lo stesso nome. Se si utilizza WinRAR versione 6.23 e successive, all’utente verrà mostrato un file PDF legittimo.

L’eseguibile in questione è un bootloader scritto in Go, presumibilmente utilizzato dall’utilità garble per offuscare i file. Inoltre, il 26 marzo, su VirusTotal è stato caricato un altro archivio con la password “11112222”, contenente i seguenti file:

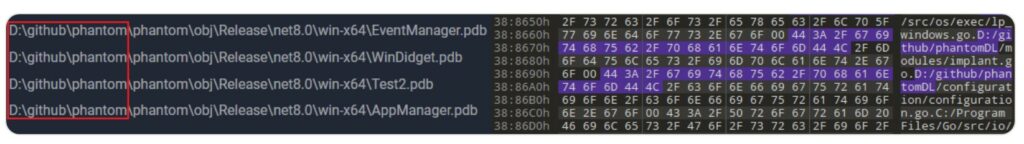

Circa un mese dopo la prima scoperta del loader Go, gli esperti sono stati in grado di identificare un nuovo campione che, a differenza del precedente, non presentava offuscamento di classi e metodi. Questo ha permesso di ottenere il nome del progetto D:\github\phantomDL e denominare il caricatore PhantomDL.

Questo esempio supporta gli stessi comandi della versione precedente del bootloader: bay, install. Ma come server di controllo viene utilizzato un indirizzo IP diverso: 91.219.151[.]47. Tra le modifiche c’è anche il fatto che nel nuovo campione sono stati sostituiti i nomi delle pagine per l’invio delle richieste al server.

Il malware era collegato a PhantomCore a causa di diversi fattori. Ad esempio, sono state notate sovrapposizioni nella denominazione di file e password per gli archivi di diversi attacchi e PhantomCore è stato il primo gruppo noto ai ricercatori a sfruttare CVE-2023-38831 utilizzando archivi RAR invece di archivi ZIP.

Inoltre, sono state osservate intersezioni nei nomi dei percorsi PDB dei moduli PhantomRAT e nei nomi dei percorsi dei file Go del progetto PhantomDL loader, nonché intersezioni nei nomi delle classi e dei metodi.

I ricercatori riassumono che PhantomCore sta sviluppando attivamente i suoi strumenti e sta passando dalla fase di test a quella offensiva. Se nei primi attacchi gli aggressori hanno utilizzato un semplice loader PhantomCore.Downloader e gli specialisti hanno scoperto campioni di prova in sandbox pubblici, un mese dopo sono passati a un loader più complesso.

Va notato separatamente che gli aggressori utilizzano documenti esca di alta qualità, il cui contenuto potrebbe indicare che stanno prendendo di mira le imprese russe nel complesso militare-industriale o le organizzazioni che interagiscono con loro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.