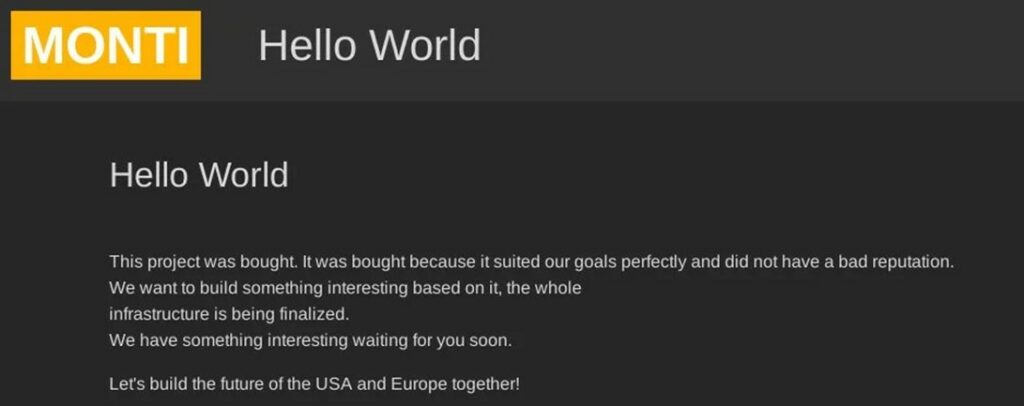

Secondo l’ultimo post all’interno del data leak site del noto gruppo ransomware, si legge: “Questo progetto è stato acquistato. È stato acquistato perché si adattava perfettamente ai nostri obiettivi e non aveva una cattiva reputazione.”

Monti ransomware, noto per le sue versioni sia su sistemi Windows che Linux, ha attirato l’attenzione degli esperti di sicurezza informatica a partire del giugno 2022. Il ransomware è stato notato non solo per il suo nome simile al famigerato ransomware Conti, ma anche per l’uso di tattiche simili. Sebbene non ci siano conferme definitive, si ritiene che operi dalla Russia. Questa ipotesi si basa su varie analisi tecniche e comportamentali, inclusa la lingua utilizzata nelle comunicazioni interne e la scelta delle vittime, che spesso escludono paesi dell’ex Unione Sovietica.

Il ransomware Monti utilizza un modello di business noto come Ransomware-as-a-Service (RaaS). Questo approccio permette ai creatori del ransomware di affittare il loro software a criminali affiliati, i quali eseguono gli attacchi in cambio di una parte dei guadagni. Tale modello ha permesso a Monti di espandere rapidamente la sua attività.

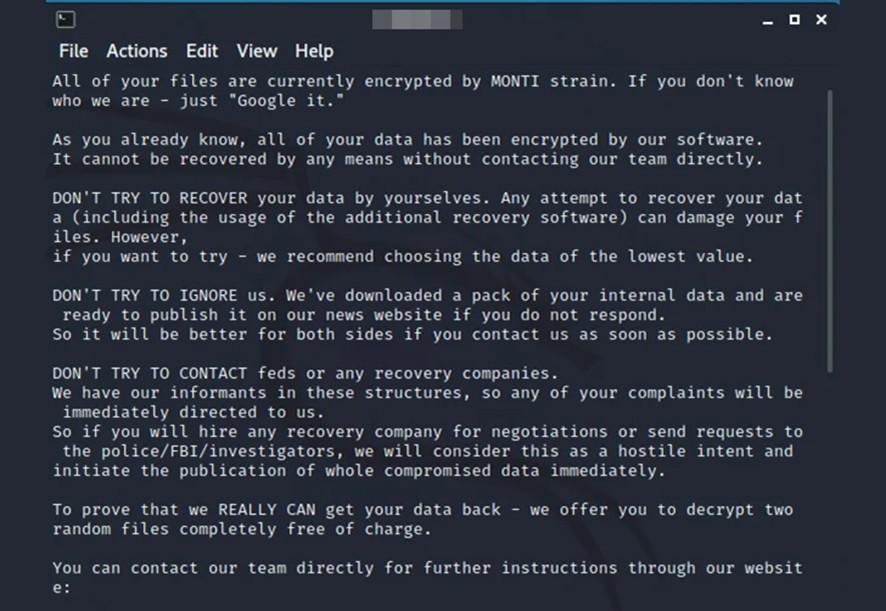

Monti ha intenzionalmente copiato le tattiche, tecniche e procedure (TTP) del team Conti. Hanno persino incorporato molti degli strumenti di Conti e sfruttato il codice sorgente trapelato di Conti. Dalla sua scoperta, il gruppo ransomware Monti ha costantemente preso di mira aziende e esposto i loro dati sul loro sito di leak.

Il cambiamento di proprietà e un cambio di focus verso i paesi occidentali evidenziano un nuovo approccio verso il ransomware. Secondo dichiarazioni recenti, il progetto è stato acquisito, con i nuovi proprietari che esprimono l’intenzione di rinnovare la sua infrastruttura per futuri sviluppi.

In un criptico post sulla loro piattaforma, il gruppo ha accennato a sviluppi imminenti, sollecitando uno sforzo collaborativo per “costruire insieme il futuro degli USA e dell’Europa.”

Ciao Mondo!

Questo progetto è stato acquistato. È stato acquistato perché si adattava perfettamente ai nostri obiettivi e non aveva una cattiva reputazione. Vogliamo costruire qualcosa di interessante basato su di esso, l'intera infrastruttura è in fase di finalizzazione. Abbiamo qualcosa di interessante in serbo per voi presto.Il cambio di proprietà ed in particolare il contenuto del post potrebbe generare ripercussioni geopolitiche notevoli, data la sua possibile attribuzione ad essere un gruppo Russo.

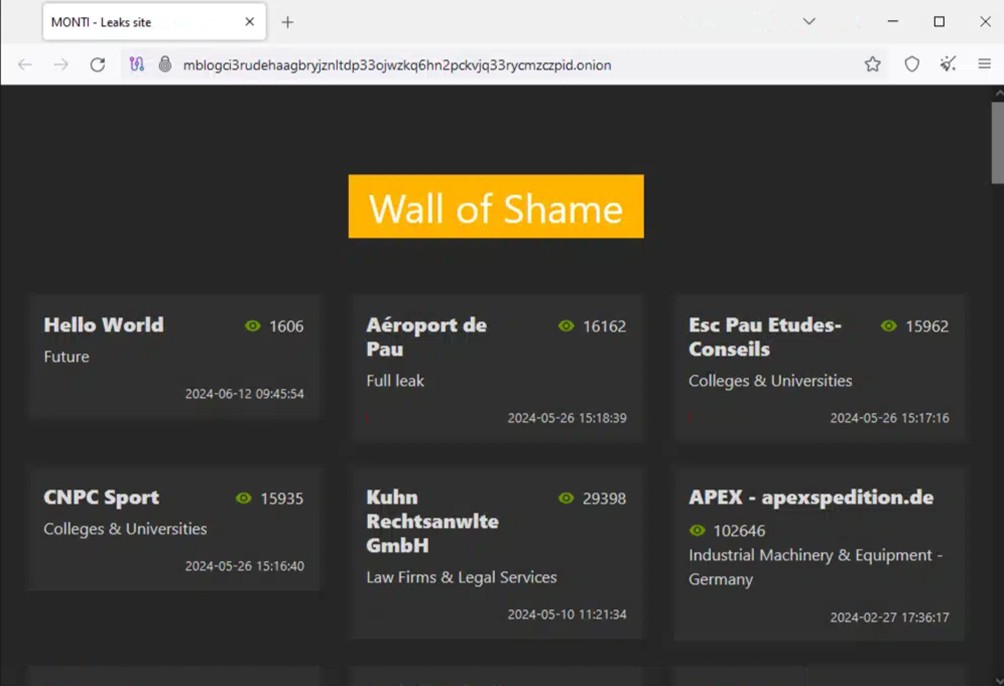

Questo annuncio segue una serie di attacchi informatici perpetrati dal gruppo ransomware Monti. In particolare, un recente incidente nel sud della Francia ha colpito contemporaneamente tre istituzioni di rilievo: l’aeroporto Pau-Pyrénées, la scuola di commercio di Pau e il campus digitale della città.

Questi attacchi, avvenuti durante la notte tra il 12 e il 13 maggio 2024, hanno interrotto le operazioni e sollevato preoccupazioni riguardo alle vulnerabilità della sicurezza informatica nei settori critici.

Il modus operandi del gruppo ransomware Monti richiama quello dei suoi predecessori, in particolare Conti, che ha cessato le operazioni nel maggio 2022. L’emergere di Monti con tattiche e tecniche simili suggerisce un’emulazione strategica, volta a sfruttare il vuoto lasciato dall’assenza di Conti. Con il recente cambio di proprietà, il futuro di Monti e l’impatto delle sue operazioni saranno temi di grande interesse e preoccupazione per la comunità della sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…