MailChimp, la nota piattaforma statunitense di e-mail marketing, il 13 gennaio ha comunicato una violazione di sicurezza che ha coinvolto i propri sistemi ed è tutt’ora oggetto di analisi interna.

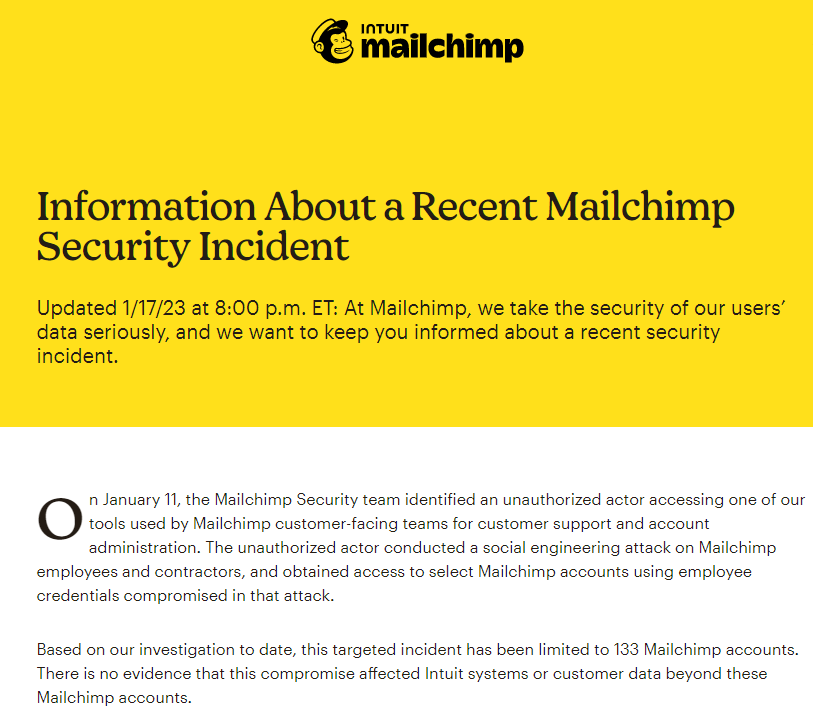

L’allerta è scattata per un evento di due giorni prima, nel momento in cui il team di sicurezza ha rilevato un incidente di sicurezza interno derivante da alcuni accessi non autorizzati agli strumenti interni per il contatto con i clienti e l’amministrazione dell’account. L’attore malevolo aveva infatti condotto alcuni attacchi di ingegneria sociale nei confronti di dipendenti e fornitori per ottenere l’accesso a circa 133 account.

Successivamente alla scoperta dell’accaduto, la misura di mitigazione intrapresa è stata la sospensione degli accessi agli account in cui erano state rilevate le attività anomale e la violazione è stata notificata ai titolari degli account in meno di 24 ore dalla scoperta. Non solo: gli utenti sono stati contattati in seguito per ottenere assistenza nei passaggi di ripristino dell’account e poter ottenere ulteriori dettagli, mentre tutti gli aggiornamenti saranno pubblicati nella pagina dedicata alla violazione.

A questo punto può venire da chiedersi se le organizzazioni Clienti cui fanno riferimento gli account compromessi debbano o meno attivare una procedura di data breach, o se altrimenti sia un adempimento che deve svolgere unicamente MailChimp.

Dal momento che MailChimp assume il ruolo di responsabile del trattamento e i rapporti sono regolati da un apposito Addendum sul trattamento dei dati, al punto 4.4 sono specificamente previste le modalità di risposta agli incidenti di sicurezza. Fra queste figura l’obbligo in capo a MailChimp di fornire informazioni ai “senza indebito ritardo e, ove possibile, in ogni caso entro 48 ore dal momento in cui ne viene a conoscenza”, “fornire informazioni tempestive relative all’Incidente di sicurezza non appena ne viene al corrente o come ragionevolmente richiesto dal Cliente”, nonché “adottare tempestivamente misure ragionevoli per contenere e indagare qualsiasi Incidente di sicurezza”.

È bene ricordare infatti che un responsabile del trattamento ha solo obblighi di assistenza nei confronti del titolare per garantire il rispetto degli adempimenti relativi alla gestione delle violazioni di dati personali (come da art. 28.3 lett. f) GDPR).

L’eventuale notifica di violazione, così come la comunicazione agli interessati, è un obbligo in capo al solo titolare. Ad oggi, e dalle informazioni rese note da MailChimp, ciascuno dei titolari coinvolti dovrà certamente limitarsi a registrare l’evento (come previsto dall’art. 33.5 GDPR) attendendo di ricevere ulteriori informazioni circa l’effettiva o potenziale compromissione dei dati personali delle liste di iscritti (consistenti in nominativi e indirizzi e-mail).

Dunque, la procedura di data breach deve essere comunque attivata, in quanto un incidente di sicurezza è occorso, ma le 72 ore per la notifica all’autorità di controllo inizieranno a decorrere dalla conferma circa la possibile compromissione dei dati personali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…