Aziende come Facebook non stanno costruendo tecnologia per te, stanno costruendo tecnologia per i tuoi dati.

Raccolgono tutto ciò che possono da FB, Instagram e WhatsApp per vendere pubblicità alle persone.

Questo non è esattamente un segreto, ma il quadro completo è nebuloso, vagamente nascosto all’interno di sistemi complessi, con un rendering opaco per essere passato in rassegna. Il modo in cui funziona la maggior parte di Internet oggi sarebbe considerato intollerabile qualora fosse riportato nel mondo reale, ma resiste perché è invisibile.

Tuttavia, gli strumenti di Facebook hanno il potenziale per divulgare ciò che altrimenti non si vede.

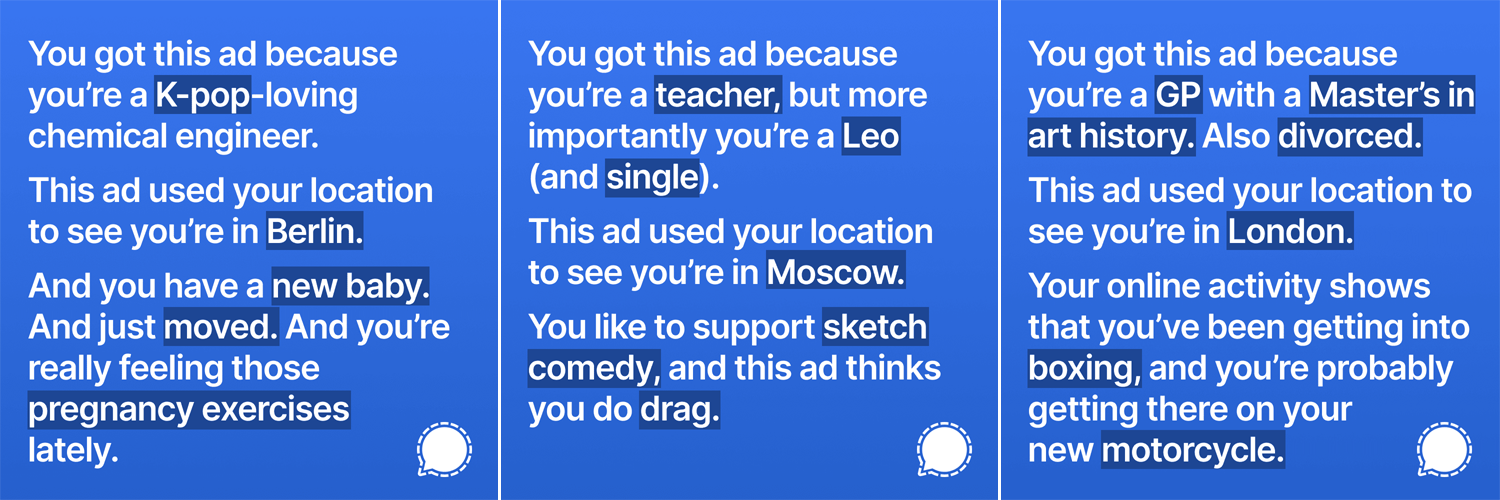

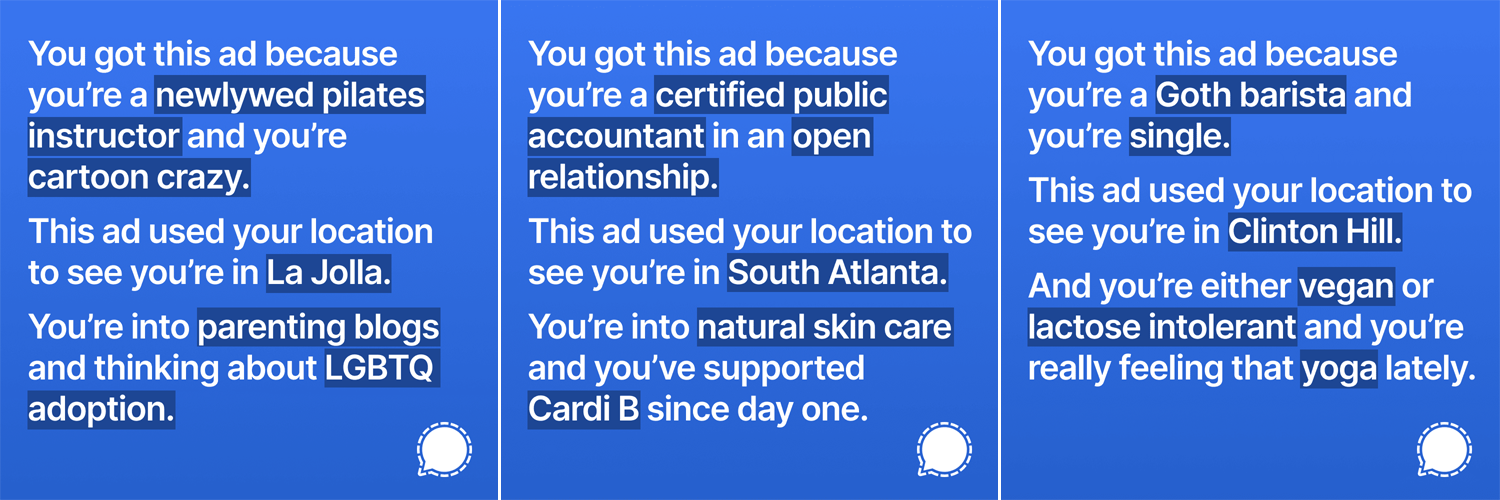

È già possibile cogliere frammenti di questo negli annunci che ti vengono mostrati; sono barlumi che riflettono il mondo di uno sconosciuto sorvegliante che ti conosce perfettamente, in tutto quello che circonda la tua vita.

Signal voleva utilizzare gli stessi strumenti per evidenziare direttamente come funziona la maggior parte della tecnologia, acquistando degli annunci per sponsorizzare dei post su Instagram.

Abbiamo creato un annuncio mirato, progettato per mostrarti i dati personali che Facebook raccoglie su di te per i quali vende l’accesso.

L’annuncio mostrerebbe semplicemente alcune delle informazioni raccolte da un utente che utilizza la piattaforma pubblicitaria.

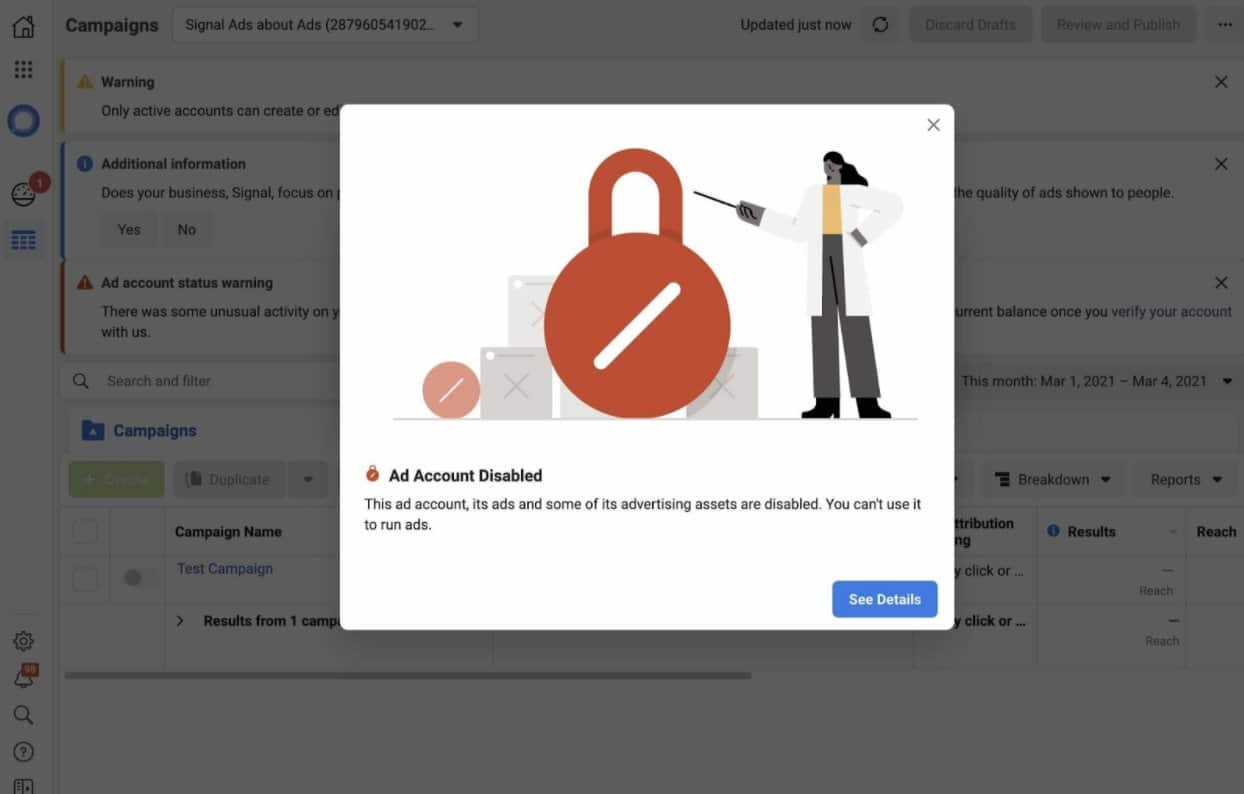

Ma Facebook non era di questa idea e ha “bannato” l’account pubblicitario di Signal.

Essere trasparenti su come gli annunci utilizzano i dati delle persone è apparentemente sufficiente per essere banditi; nel mondo di Facebook, l’unico utilizzo accettabile è nascondere quello che stai facendo per il tuo pubblico.

Quindi, ecco alcuni esempi di annunci mirati che non vedrai mai su Instagram.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.