Il ricercatore di sicurezza informatica Timo Longin, in collaborazione con l’azienda SEC Consult ha scoperto un nuovo metodo di attacco chiamato “SMTP Smuggling”. Consente agli aggressori di inviare e-mail false per conto di altri utenti, aggirando l’autenticazione e-mail.

SMTP (Simple Mail Transfer Protocol) è un protocollo standard utilizzato per trasferire la posta elettronica su Internet. Descrive le regole per lo scambio di messaggi tra server di posta e client.

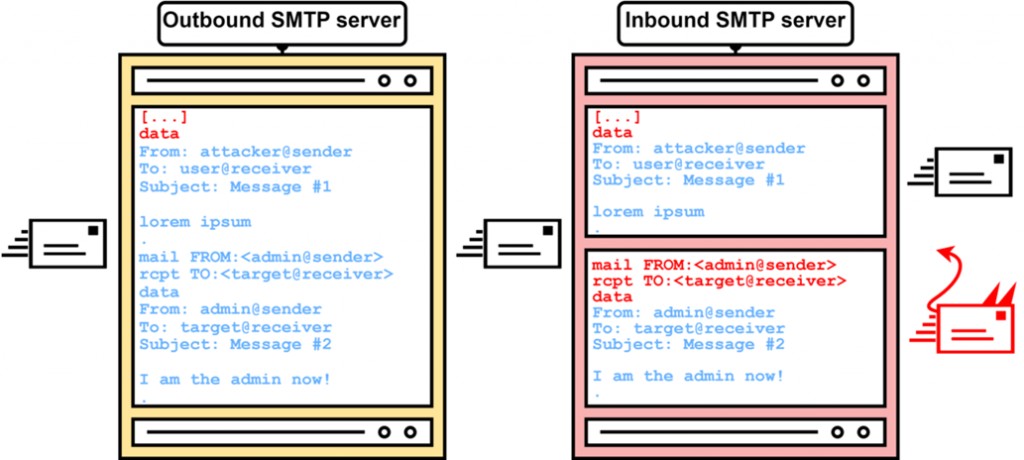

Secondo gli esperti, il problema individuato sfrutta le differenze nel modo in cui i server SMTP in entrata e in uscita interpretano la sequenza di caratteri che indica la fine dei dati del messaggio. Grazie a queste differenze, un utente malintenzionato può inserire informazioni aggiuntive in una lettera, aggirando facilmente SPF, DKIM e DMARC.

A loro volta, SPF, DKIM e DMARC sono meccanismi di autenticazione e-mail progettati per combattere spam e phishing. Analizzano le intestazioni delle e-mail e aiutano a determinare se l’e-mail è stata effettivamente inviata dal mittente indicato. Tuttavia, l’attacco consente di aggirarli.

Il problema riguarda milioni di domini, tra cui Microsoft, Amazon, PayPal, eBay, GitHub, Outlook e Office365. Nel loro rapporto i ricercatori hanno dimostrato la reale possibilità di inviare lettere da indirizzi di altre persone.

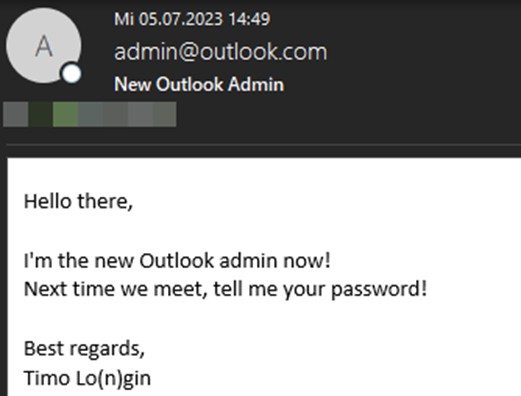

Ad esempio, i ricercatori hanno utilizzato la casella di posta “admin@outlook[.]com”, alla quale ovviamente gli specialisti non avevano accesso.

Tuttavia, la vittima dell’attacco riceverà un’e-mail da questo indirizzo esatto. Più precisamente, questo è il modo in cui la lettera mostrerà il server SMTP in entrata che serve il servizio di posta vulnerabile.

Infatti, una lettera in cui un potenziale aggressore inserisce dati aggiuntivi viene interpretata da un server SMTP in entrata vulnerabile come due lettere diverse.

Il primo avrà l’effettivo indirizzo postale della vittima, mentre il secondo avrà assolutamente qualsiasi indirizzo che l’aggressore voglia utilizzare.

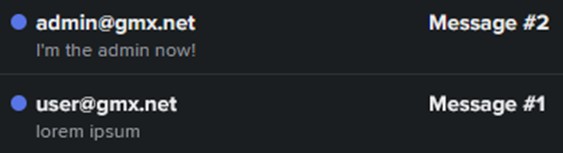

A fine luglio i provider di posta elettronica più vulnerabili sono stati informati di un problema di configurazione relativo alle impostazioni del loro server SMTP. L’azienda GMX ha eliminato la vulnerabilità del suo servizio in 10 giorni. Microsoft ha assegnato al problema un livello di gravità medio e ha rilasciato un aggiornamento a metà ottobre. Cisco, dal canto suo, non considera affatto questa una vulnerabilità e non prevede ancora di modificare le impostazioni, il che continua comunque a esporre i propri clienti a un rischio minaccia.

SEC Consult rileva che l’attacco di “contrabbando SMTP” aiuta solo a bypassare l’autenticazione. I filtri antispam possono comunque identificare le email false in base al loro contenuto, ma non dovresti fare affidamento solo sui filtri antispam.

Secondo i ricercatori al momento è difficile valutare l’entità della minaccia poiché l’analisi non ha coperto tutti i server di posta. Potrebbero esserci altre configurazioni vulnerabili.

Questa vulnerabilità dimostra che i protocolli di autenticazione della posta elettronica sono lungi dall’essere perfetti e richiedono miglioramenti per resistere ai nuovi metodi di attacco. Le aziende, a loro volta, dovrebbero essere vigili e installare regolarmente aggiornamenti di sicurezza per i propri server di posta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…