Gli esperti di Guardio Labs hanno scoperto una campagna fraudolenta su larga scala chiamata SubdoMailing. Gli hacker hanno utilizzato più di 8.000 domini abbandonati e 13.000 sottodomini per inviare spam via e-mail di massa (fino a 5.000.000 di e-mail al giorno), traendo profitto da truffe e pubblicità dannose.

L’indagine di Guardio Labs è iniziata con la scoperta di modelli insoliti nei metadati delle e-mail e si è scoperto che questa campagna è attiva dal 2022. Gli operatori di SubdoMailing si impadroniscono dei domini abbandonati di diverse aziende rinomate e li utilizzano per inviare e-mail dannose.

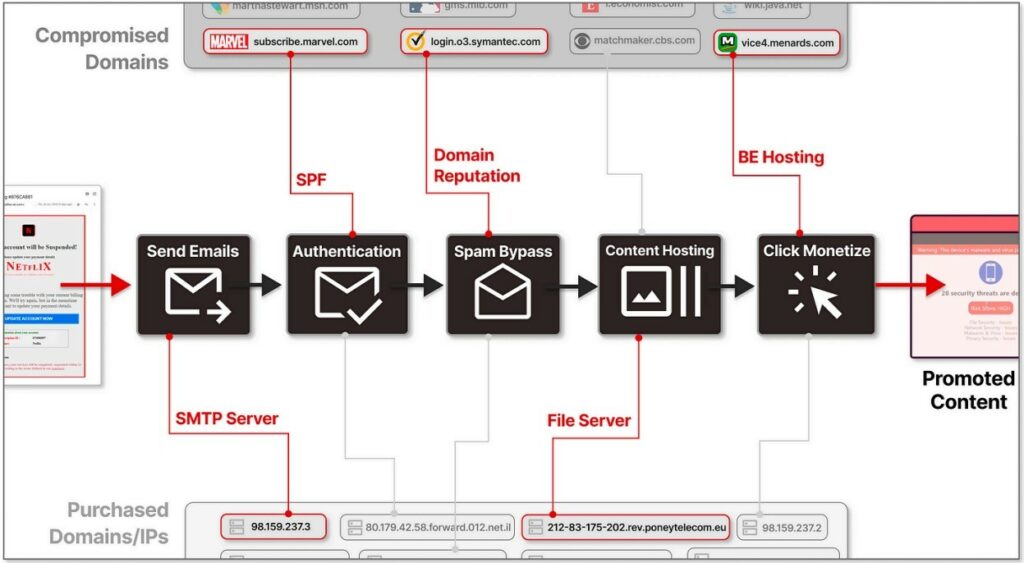

Poiché questi domini appartengono ad aziende affidabili e conosciute, possono bypassare i filtri antispam e talvolta sfruttare i criteri SPF e DKIM configurati che comunicano ai gateway di posta elettronica sicuri che le e-mail non sono spam. I domini catturati vengono utilizzati anche per ospitare pagine di phishing e contenuti pubblicitari fraudolenti.

I marchi interessati dall’attività di SubdoMailing includono: MSN, VMware, McAfee, The Economist, Cornell University, CBS, NYC.gov, PWC, Pearson, Better Business Bureau, Unicef, ACLU, Symantec, Java.net, Marvel ed eBay.

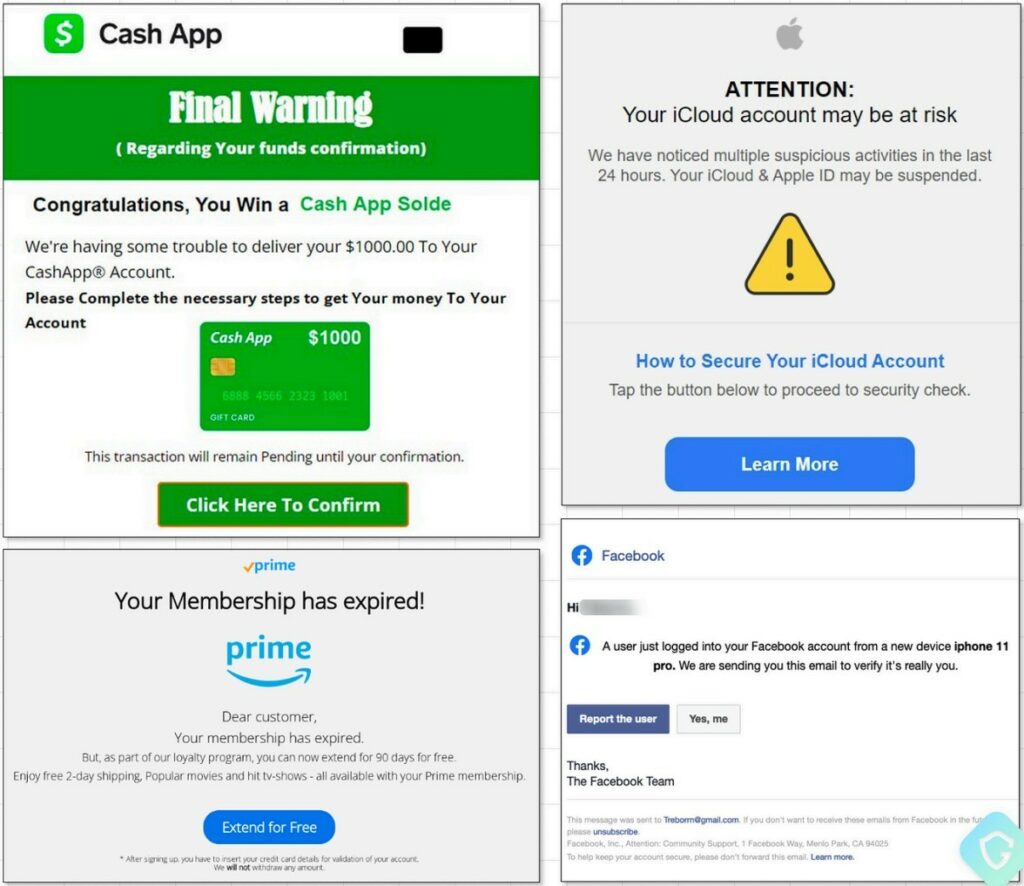

Quando fanno clic sui pulsanti incorporati nel corpo delle e-mail dannose, gli utenti vengono portati attraverso una serie di reindirizzamenti, che generano entrate per gli aggressori attraverso impressioni di annunci fraudolenti. E alla fine, la vittima finisce su una sorta di falso sito che distribuisce premi, sondaggi e truffa di affiliazione.

L’esame di una di queste e-mail, presumibilmente proveniente da MSN, ha dimostrato la varietà di tattiche utilizzate dagli aggressori per dare ai propri messaggi una percezione di legittimità e aggirare la sicurezza, compreso l’abuso dei controlli SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) e DMARC ( (Protocolli di posta basata su dominio), Autenticazione dei messaggi, Reporting e Conformità).

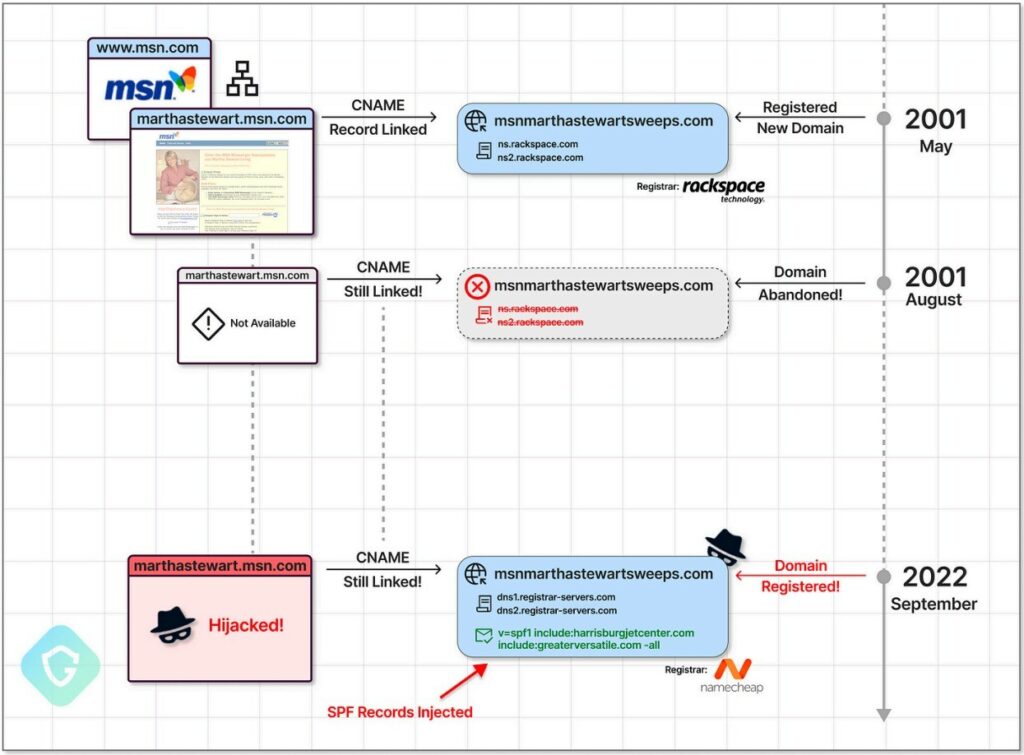

Guardio Labs afferma che gli operatori di SubdoMailing prendono di mira principalmente domini e sottodomini di aziende rinomate, che attaccano utilizzando l’intercettazione CNAME e lo sfruttamento dei record SPF.

Negli attacchi CNAME gli aggressori cercano quindi sottodomini di marchi noti con record CNAME che rimandano a domini esterni non più registrati. Gli hacker registrano quindi questi domini tramite NameCheap.

Il secondo metodo consiste nell’esaminare i record SPF dei domini di destinazione, che utilizzano l’opzione “include:” per puntare a domini esterni che non sono più registrati. Di conseguenza, l’opzione di inclusione SPF viene utilizzata dagli hacker per importare mittenti di posta elettronica consentiti da un dominio esterno che ora è sotto il controllo degli aggressori.

Gli aggressori registrano i domini che trovano e poi modificano i loro record SPF per autorizzare i loro server di posta dannosi. Ciò fa sembrare che le e-mail truffa provengano da un dominio attendibile (come MSN).

Gli esperti di Guardio Labs associano questa campagna al gruppo ResurrecAds, che scansiona regolarmente Internet alla ricerca di domini abbandonati e dimenticati da sequestrare e acquisisce anche nuovi host, indirizzi IP e così via. È da notare che gli aggressori aggiornano costantemente una vasta rete di domini compromessi e acquistati (vengono registrati fino a 71 domini al giorno), server SMTP e indirizzi IP per mantenere la portata delle loro operazioni.

Secondo i ricercatori, SubdoMailing utilizza attualmente circa 22.000 indirizzi IP univoci, circa 1.000 dei quali sembrano essere proxy residenziali. La base di questa campagna è ora costituita da server SMTP sparsi in tutto il mondo e configurati per distribuire e-mail dannose attraverso una rete di circa 8.000 domini e 13.000 sottodomini.

Poiché la portata di questa operazione è enorme, Guardio Labs ha creato un sito Web speciale con il quale i proprietari di domini possono verificare se sono stati sottoposti a un attacco SubdoMailing e se il loro marchio viene utilizzato come copertura per la distribuzione di spam pericoloso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…