Negli ultimi anni, il panorama delle minacce informatiche è stato dominato da gruppi ransomware sempre più sofisticati. Tra questi, il gruppo ransomware Stormous ha acquisito notorietà per aver preso di mira organizzazioni di alto profilo e per aver rivenduto dati, tra cui enti governativi e aziende tecnologiche.

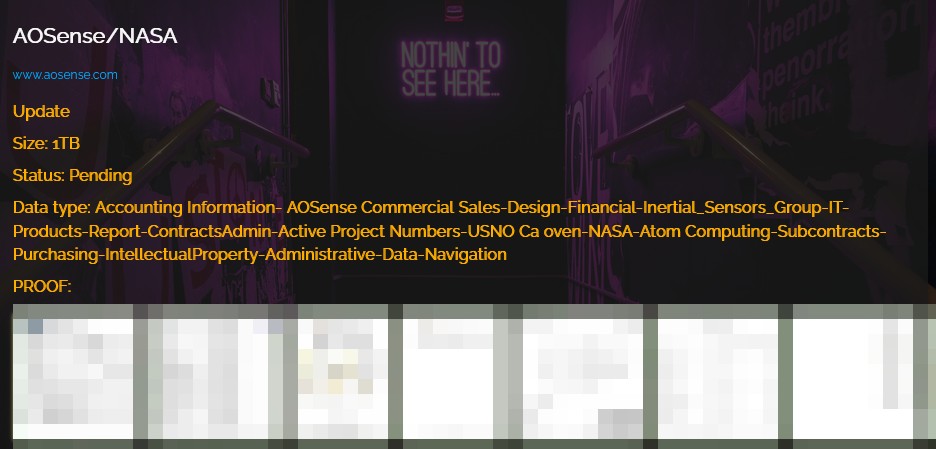

Recentemente, sul data leak site di Stormous sono apparse informazioni riguardanti la NASA e AOSense, una startup americana che sviluppa sensori basati su tecnologie quantistiche.

Queste informazioni, etichettate come “vittime” dal gruppo, non sono state ancora confermate ufficialmente né da NASA né da AOSense, ma rappresentano un’importante fonte di intelligence da analizzare.

Stormous è un gruppo cybercriminale noto per le sue campagne ransomware e rivendita dei dati. Attivo almeno dal 2022, ha preso di mira una vasta gamma di vittime, includendo settori come la sanità, l’educazione e, recentemente, organizzazioni governative e agenzie spaziali. Il modus operandi del gruppo è abbastanza classico: utilizzano tecniche di spear-phishing o vulnerabilità note per compromettere le reti delle vittime, cifrano i dati e richiedono un riscatto per il loro rilascio.

Una caratteristica unica di Stormous è la loro presenza attiva sui social media e su canali di comunicazione nel dark web, attraverso i quali pubblicano le informazioni rubate e le vittime dei loro attacchi. In questo modo, non solo esercitano pressione sulle vittime per pagare il riscatto, ma anche sul pubblico e su altre potenziali vittime per mostrare la loro “efficacia”.

Nel caso specifico della NASA e di AOSense, i dati apparsi sul sito di Stormous riportano dimensioni di file cifrati (tra cui 1TB per AOSense), suggerendo una violazione consistente di dati sensibili. Sebbene per NASA non siano stati riportati dettagli precisi, il sito ufficiale www.nasa.gov è indicato come uno dei target del gruppo.

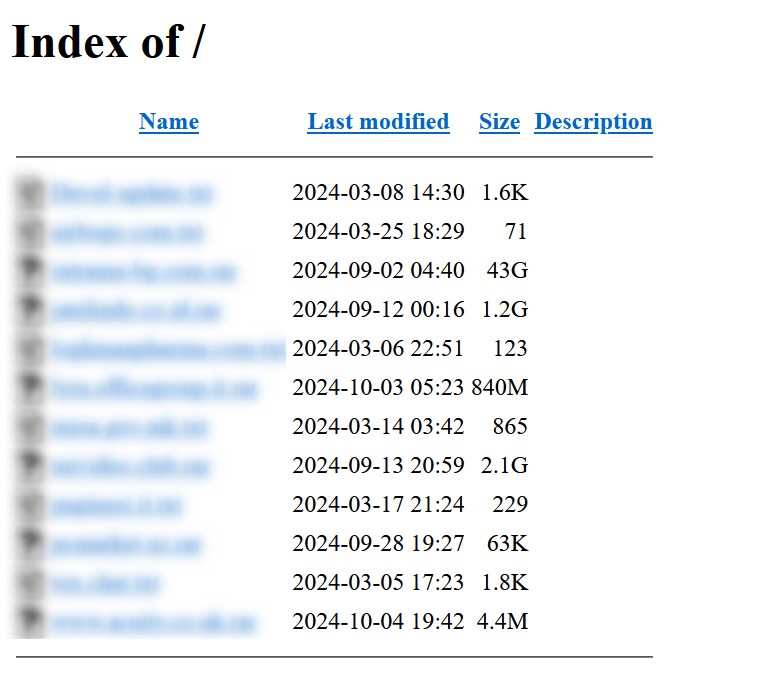

L’analisi delle informazioni, basata sui dati visibili ,indica che Stormous ha caricato una serie di file e documenti relativi a NASA e AOSense. Tuttavia, la presenza di file indicizzati e la mancanza di conferma ufficiale indicano che queste informazioni devono essere trattate con cautela. Molti gruppi ransomware pubblicano affermazioni senza aver ottenuto l’effettivo accesso a tutti i dati dichiarati, con l’intento di creare panico e ottenere pagamenti di riscatto.

Se confermato, l’attacco a NASA rappresenterebbe una delle più gravi violazioni degli ultimi anni, considerata la sensibilità dei dati trattati dall’agenzia spaziale statunitense. La compromissione di AOSense, d’altro canto, potrebbe avere implicazioni significative in termini di ricerca tecnologica, soprattutto nell’ambito dei sensori quantistici, una tecnologia avanzata utilizzata in settori critici come la difesa e la navigazione.

Questo presunto attacco da parte del gruppo ransomware Stormous contro NASA e AOSense solleva questioni fondamentali riguardo alla sicurezza delle infrastrutture critiche e delle tecnologie emergenti. Sebbene le informazioni trapelate siano al momento non confermate ufficialmente, rappresentano comunque una preoccupazione significativa per la comunità della sicurezza informatica. Ulteriori analisi e conferme saranno necessarie per comprendere appieno la portata della violazione e per adottare misure adeguate di risposta.