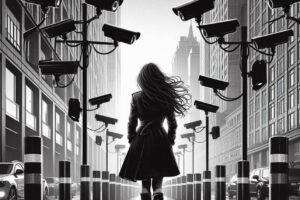

CrowdStrike: Il 76% delle organizzazioni fatica a contrastare gli attacchi AI

La preparazione delle aziende al ransomware risulta in ritardo mentre gli avversari utilizzano l’IA lungo tutta la catena d’attacco per accelerare intrusione, cifratura ed estorsione Milano – 27 ottobre 2025 – Secondo il report State of Ransomware 2025 di CrowdStrike (NASDAQ: CRWD), il 76% delle organizzazioni a livello globale fatica a eguagliare la velocità e la sofisticazione degli attacchi potenziati dall’intelligenza artificiale. Con un 89% che considera la protezione basata su IA essenziale per colmare il divario, i risultati mostrano chiaramente che a decidere sul futuro della sicurezza informatica, che siano gli avversari o i difensori, sarà chi saprà sfruttare il vantaggio