In questo articolo proveremo a entrare più a fondo nella tematica delle classificazioni relative le varie tipologie di incidente informatico.

Data gli sforzi che si stanno facendo nella regolamentazione che ci troviamo ad affrontare come Sistema Paese, questo documento resta da intendersi più come un “trim” sulla rotta da seguire piuttosto che una critica fine a sé stessa.

L’analisi mira ad una disamina dei concetti proposti, delle definizioni applicate e della forbice applicativa che dovrebbe essere coperta, in particolar modo rispetto l’applicazione pratica delle definizioni proposte, in uno “scenario reale” relativo ad un incidente informatico.

Per quanto riguarda il termine “tassonomia” possiamo trovare le seguenti definizioni:

Invece lato AgID per quanto riguarda “incidente informatico”, viene riportata la seguente definizione:

La tassonomia degli incidenti informatici è un sistema di classificazione degli eventi che possono mettere a rischio la sicurezza delle informazioni e delle infrastrutture informatiche.

Esistono diverse “tassonomie” degli incidenti informatici, tra cui quella sviluppata dal National Institute of Standards and Technology (NIST) degli Stati Uniti e quella sviluppata dall’Information Systems Audit and Control Association (ISACA).

Una delle principali caratteristiche, che si rendono evidenti esaminando le suddette tassonomie, riguarda la complessità: la NIST, ad esempio, classifica gli incidenti informatici in cinque categorie:

Queste classificazioni risultano di certo maggiormente utili all’intelligence che alla piccola e media impresa che riscontrano difficoltà nell’applicare determinate definizioni agli eventi di sicurezza critici subìti.

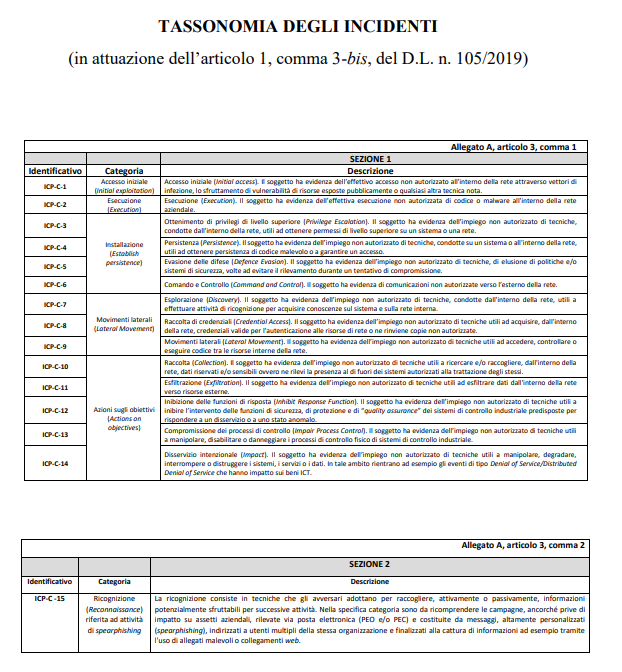

Nell’allegato A della Tassonomia degli incidenti che debbono essere oggetto di notifica (D.L.n. 105/2019) del 10/01/2023 si pone in essere una classificazione degli incidenti informatici (titolo dell’allegato “Tassonomia degli incidenti – in attuazione dell’articolo 1, comma 3-bis del D.L. 105/2019”) del tutto simile alla classificazione Mitre Att&ck della catena di attacco in tutte le sue fasi.

L’elenco descrive varie fasi di un attacco informatico, come l’accesso iniziale, l’esecuzione, l’installazione, la persistenza, l’evasione delle difese, il comando e il controllo, i movimenti laterali, la raccolta di credenziali, le azioni sugli obiettivi e l’esfiltrazione.

Queste categorie possono essere utilizzate per identificare le falle scatenanti di un evento di sicurezza informatica malevolo ed aiuta a capire come un attaccante sia stato in grado di compromettere una rete, ma non definiscono una classificazione degli incidenti stessi.

La categorizzazione degli incidenti informatici non riporta la terna “CIA TRIAD” (o RID in italiano cioè riservatezza, integrità e disponibilità). La Confidenzialità, integrità e disponibilità dei dati risultano i tre elementi principali caratterizzanti le varie tipologie di incidente informatico nonché i “three main pillar” del lavoro dell’operatore di Incident Response e non solo.

Gli incidenti stessi possono essere categorizzati, ad esempio, in questi termini:

Questo è solo un esempio di classificazione. Esiste un’ampia varietà di incidenti informatici che potrebbe definire ulteriori categorie o sotto categorie che identificherebbero il “danno” di un incidente, prescindendo dalle fasi che lo abbiano in qualche modo caratterizzato.

L’operatore impegnato nelle attività di incident response potrebbe avvertire confusione dopo l’approvazione di questi nuovi parametri che scardinano le basi comuni a livello mondiale in termini di definizione di incidente informatico.

Dal punto di vista legale si rende quindi necessario un riadattamento che prevede il dover trattare ogni singola fase di un incidente come un incidente a sé e per il quale bisognerà ricostruire la famosa “kill chain”. La domanda sorge spontanea: è possibile ricostruire una catena guardando ogni anello come una catena a sé?

La nuova Tassonomia in realtà non definisce categorie, bensì le fasi di un attacco informatico. E’ sicuramente di aiuto come linea guida standard per l’individuazione di operatività malevole ma non come lista di classificazione di attacchi informatici.

Mancano i riferimenti principali alle categorizzazioni standard, mancano tutti i possibili tipi di attacco suddivisi nella categorizzazione “CIA Triad” che costituisce la radice per l’albero di classificazione tassonomica, manca una classificazione per “impatto reale” dell’incident sulla CIA Triad, mancano le singole definizioni per sottocategoria di attacco, ad esempio sotto una possibile categoria “phishing” si sarebbe dovuto annotare “smishing”, “whaling”, ecc.…

La soluzione proposta è un ottimo punto di partenza che deve però classificare sia le modalità di attacco ma soprattutto il “danno” ricevuto in base alle violazioni della CIA. Occorre quindi definire delle classi certe in modo da garantire all’operatore di Incident Response (IR) una facilità di identificazione dell’impatto subito secondo i già definiti standard internazionali.

Ne beneficerebbero quindi sia gli operatori di Incident Response che i valutatori forensi durante le complesse fasi di ricostruzione e analisi degli incidenti, nonché l’intera catena dei fruitori delle documentazioni generate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…