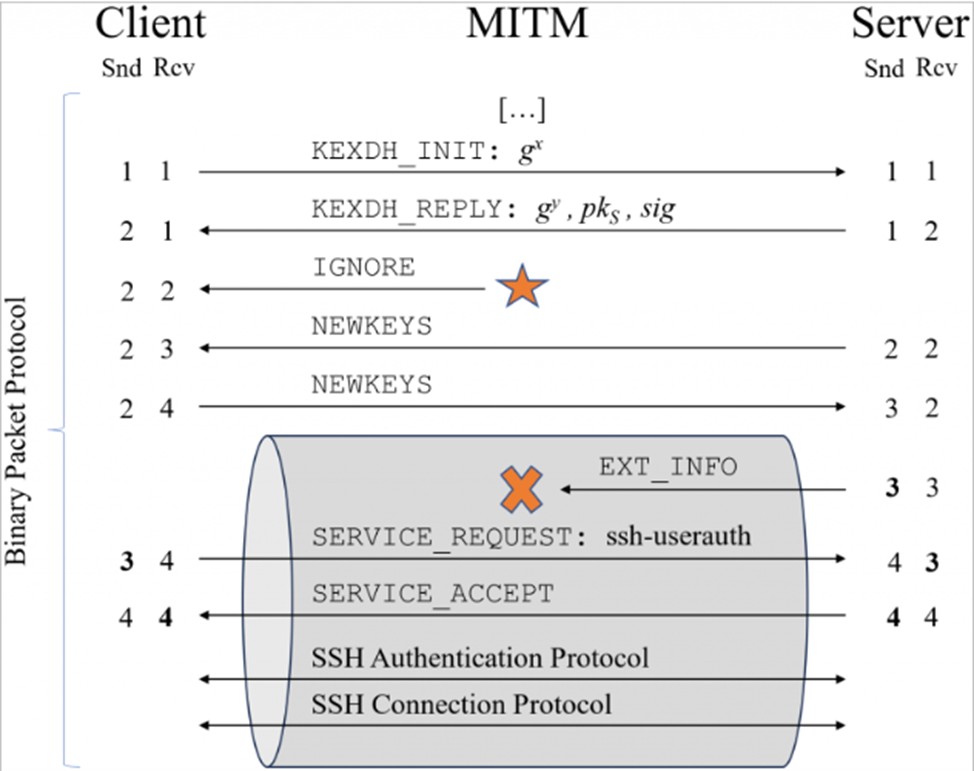

Un gruppo di ricercatori dell’Università della Ruhr di Bochum ha sviluppato un nuovo vettore di attacco chiamato “Terrapin”, che si basa sulla manipolazione di una sequenza di numeri durante il processo di handshake.

L’attacco Terrapin può compromettere l’integrità dei canali SSH quando si utilizzano le modalità di crittografia più diffuse. Utilizzando questo metodo, gli hacker possono eliminare o modificare i messaggi in un canale, il che comporta la riduzione della sicurezza degli algoritmi a chiave pubblica coinvolti nell’autenticazione dell’utente, nonché la disabilitazione della protezione contro gli attacchi basati sulla sequenza di tasti, che rappresentano una minaccia per OpenSSH 9.5.

Gli esperti universitari hanno notato che l’attacco Terrapin sfrutta le vulnerabilità del protocollo SSH insieme agli algoritmi crittografici e alle modalità di crittografia introdotte in OpenSSH più di dieci anni fa.

Le vulnerabilità menzionate associate al nuovo vettore di attacco sono state identificate come CVE-2023-48795, CVE-2023-46445 e CVE-2023-46446.

Per effettuare un attacco Terrapin, gli aggressori devono trovarsi in una posizione man-in-the-middle (MiTM) e la connessione deve essere protetta da ChaCha20-Poly1305 o CBC con Encrypt-then-MAC.

Molti produttori stanno già adottando misure per ridurre i rischi associati all’utilizzo di Terrapin. L’utilizzo di uno scambio di chiavi rigoroso, che impedisce l’inserimento di pacchetti durante la creazione della connessione, è un modo per combattere questa minaccia.

Gli esperti sottolineano che per ottenere la massima protezione è necessario implementare misure sia sul lato client che sul lato server, il che richiederà tempo aggiuntivo.

I ricercatori hanno sviluppato uno scanner di vulnerabilità Terrapin specializzato, disponibile su GitHub, che aiuta a determinare se un client o un server SSH è vulnerabile a una determinata vulnerabilità.

Una descrizione dettagliata dell’attacco e le raccomandazioni per proteggersi sono presentate nel rapporto tecnico preparato da esperti dell’Università della Ruhr.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…