TOP10 Owasp 2021 web-app. Cambi importanti in vista.

La TOP10 Owasp web application si rinnova.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Supporta Red Hot Cyber

- Seguendo RHC su Google news

- Seguendo RHC su Telegram

- Seguendo RHC su WhatsApp

- Acquistando il fumetto sul Cybersecurity Awareness

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

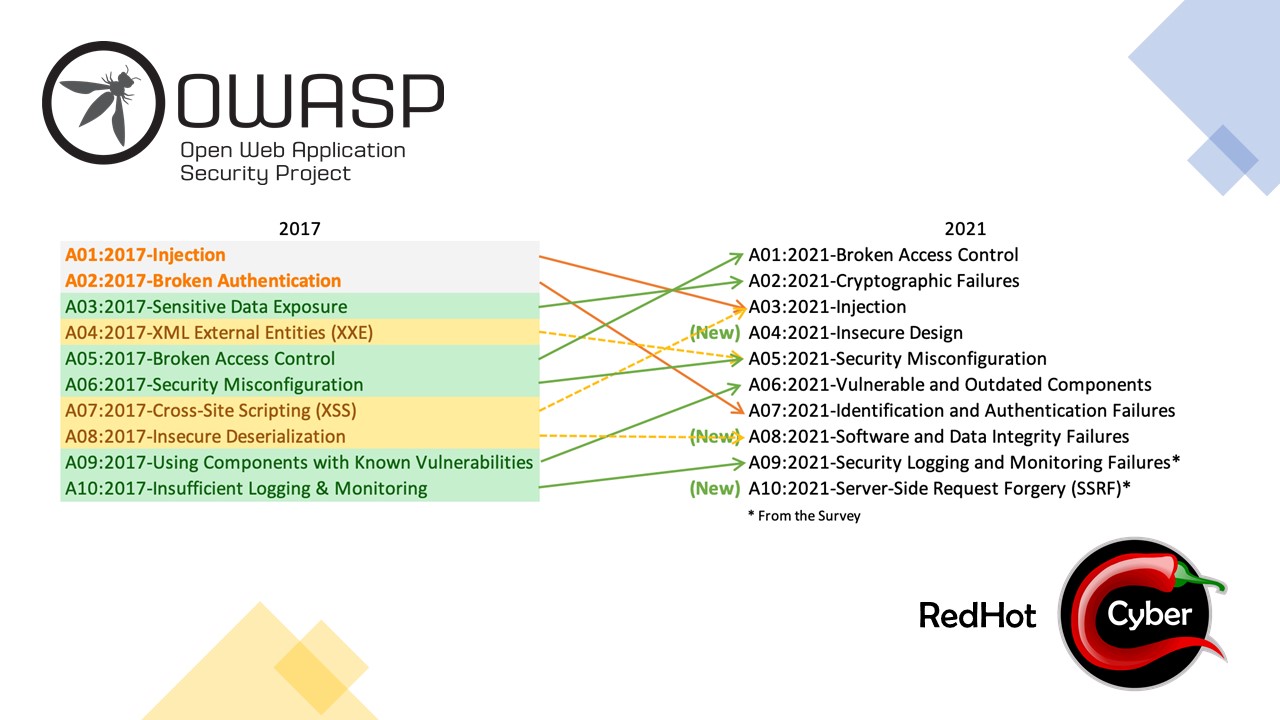

Si tratta della lista delle 10 vulnerabilità più comuni che era rimasta ferma al 2017. Owasp infatti, ha rilasciato le sue ultime analisi introducendo tre nuove categorie e quattro categorie con modifiche di denominazione e ambito.

Nel 2017, sono state selezionate le categorie in base al tasso di incidenza per determinare la probabilità di accadimento, quindi sono state classificate in base alla discussione di gruppo in base a decenni di esperienza relativamente allo sfruttamento, rilevabilità (anche probabilità) e Impatto tecnico. Per il 2021, si è voluto cambiare metrica analizzando l’exploitability e gli impatti.

Gli sforzi precedenti si sono concentrati su un sottoinsieme di circa 30 CWE, ma è stato appreso che le organizzazioni si concentrano principalmente solo su queste 30 e non sulle restanti. In questo nuovo lavoro, Owasp ha chiesto i dati, senza restrizioni sui CWE e da li sono partite le analisi.

Sono state analizzate quindi le applicazioni testate per un determinato anno (a partire dal 2017) e il numero di applicazioni con almeno un’istanza di CWE rilevata durante i test. Questo metodo ha consentito di tenere traccia della prevalenza di ogni CWE all’interno della popolazione delle applicazioni.

Facendo questa analisi si è passati dalle 30 CWE a quasi 400 CWE da analizzare nel set di dati. Ancora queste informazioni non sono stabili in quanto Owasp riporta che è “in programma di eseguire ulteriori analisi dei dati come supplemento futuro”, ma sicuramente possiamo iniziare a comprendere che il panorama è fortemente cambiato, anche considerando che alcune (come ad esempio la prima, ovvero la “Broken Access Control”), risulta molto difficile da rilevare in campo se non con dei test manuali (ethical hacking).

Questo aumento significativo del numero di CWE richiede modifiche al modo in cui le categorie sono strutturate. Infatti Owasp ha trascorso diversi mesi a raggruppare e classificare i CWE. Ad esempio ora le “Sql injection” e i “cross site scripting” (XSS) sono stati raggruppati giustamente, in quanto entrambe le categorie risultano derivate da una mancata depurazione degli input.

Ci sono alcuni cambiamenti critici che abbiamo adottato per continuare a maturare la Top 10.

- A01:2021-Broken Access Control sale dalla quinta posizione; Il 94% delle applicazioni è stato testato per una qualche forma di Broken Access Control. I 34 CWE mappati su Broken Access Control hanno avuto più occorrenze nelle applicazioni rispetto a qualsiasi altra categoria.

- A02:2021-Cryptographic Failures si sposta di una posizione al n. 2, precedentemente noto come Esposizione dati sensibili, che era un sintomo generale piuttosto che una causa principale. La rinnovata attenzione qui è sui guasti relativi alla crittografia che spesso portano all’esposizione di dati sensibili o al compromesso del sistema.

- A03:2021-Injection scivola in terza posizione. Il 94% delle applicazioni è stato testato per una qualche forma di iniezione e i 33 CWE mappati in questa categoria hanno il secondo maggior numero di occorrenze nelle applicazioni. Cross-site Scripting fa ora parte di questa categoria in questa edizione. Si trattano infatti di problemi

- A04:2021-Insecure Design è una nuova categoria per il 2021, con un focus sui rischi legati ai difetti di progettazione. Se vogliamo veramente lavorare bene come industria, è necessario un maggiore utilizzo della modellazione delle minacce, modelli e principi di progettazione sicuri e architetture di riferimento.

- A05:2021-Security Misconfiguration sale dal n. 6 dell’edizione precedente; Il 90% delle applicazioni è stato testato per qualche forma di configurazione errata. Con più cambiamenti nel software altamente configurabile, non sorprende vedere questa categoria salire. La precedente categoria per le entità esterne XML (XXE) fa ora parte di questa categoria.

- A06:2021-Componenti vulnerabili e obsoleti era precedentemente definito come Utilizzo di componenti con vulnerabilità note ed è al secondo posto nel sondaggio di settore, ma disponeva anche di dati sufficienti per entrare nella Top 10 tramite l’analisi dei dati. Questa categoria sale dalla n. 9 del 2017 ed è un problema noto che facciamo fatica a rimuovere dalle applicazioni. È l’unica categoria a non avere alcun CVE mappato ai CWE inclusi, quindi un exploit predefinito e pesi di impatto di 5.0 vengono presi in considerazione nei loro punteggi.

- A07:2021-Identification and Authentication Failures era precedentemente nota come Broken Authentication, che ora sta scivolando verso il basso dalla seconda posizione e ora include CWE che sono più correlati agli errori di identificazione. Questa categoria è ancora parte integrante della Top 10, ma la maggiore disponibilità di framework standardizzati sembra aiutare.

- A08:2021-Software and Data Integrity Failures è una nuova categoria per il 2021, incentrata sulla creazione di ipotesi relative ad aggiornamenti software, dati critici e pipeline CI/CD senza verificarne l’integrità. Uno degli impatti più ponderati dai dati CVE/CVSS mappati ai 10 CWE in questa categoria. La deserializzazione insicura del 2017 fa ora parte di questa categoria più ampia.

- A09:2021-Security Logging and Monitoring Failures passando dal numero 10 in precedenza al livello 9. Questa categoria è stata ampliata per includere più tipi di errori, è difficile da testare e non è ben rappresentata nei dati CVE/CVSS. Tuttavia, gli errori in questa categoria possono avere un impatto diretto sulla visibilità, sugli avvisi di incidenti e sull’analisi forense.

- A10:2021-Server-Side Request Forgery è una categoria aggiunta dal sondaggio di settore. I dati mostrano un tasso di incidenza relativamente basso con una copertura dei test superiore alla media. Questa categoria rappresenta lo scenario in cui i professionisti del settore hanno informato Owasp che questa categoria risulta importante, anche se al momento non è dimostrato dai dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

La Redazione di Red Hot Cyber fornisce aggiornamenti quotidiani su

bug,

data breach e

minacce globali. Ogni contenuto è validato dalla nostra community di esperti come

Pietro Melillo,

Massimiliano Brolli,

Sandro Sana,

Olivia Terragni e

Stefano Gazzella.

Grazie alla sinergia con i nostri

Partner leader nel settore (tra cui

Accenture,

CrowdStrike,

Trend Micro e

Fortinet), trasformiamo la complessità tecnica in consapevolezza collettiva, garantendo un'informazione accurata basata sull'analisi di fonti primarie e su una rigorosa

peer-review tecnica.