Sempre i fornitori di terze parti ultimamente risuonano nelle violazioni informatiche e questa volta è toccato ancora ad Uber, che nel 2022 segna ben 2 volazioni dei dati (una relativa a questo articolo e una di settembre 2022), oltre all’ammissione di un databreach del 2016.

Supporta Red Hot Cyber

In questo caso, la nuova violazione dei dati è avvenuta dopo che un attore di minacce ha fatto trapelare indirizzi e-mail dei dipendenti, rapporti aziendali e informazioni sulle risorse IT rubate da un fornitore di terze parti.

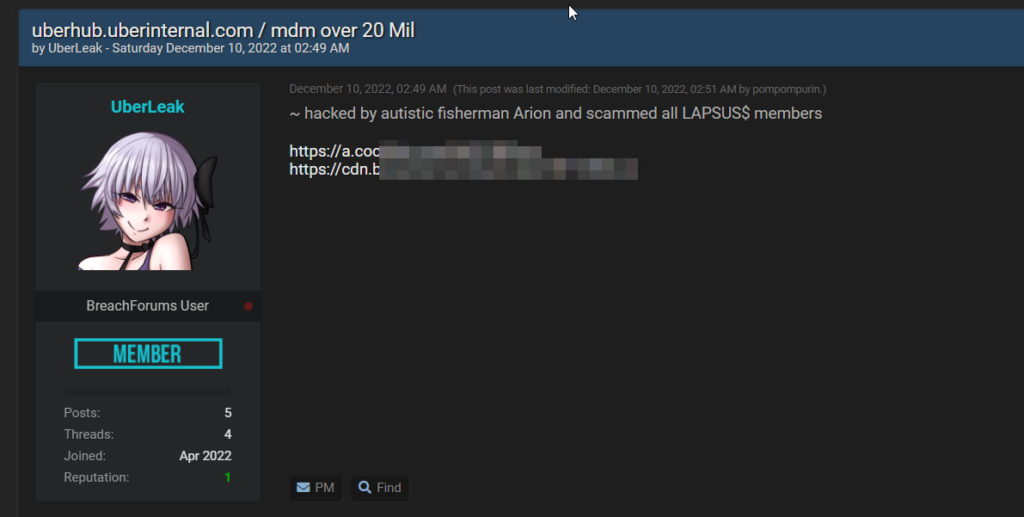

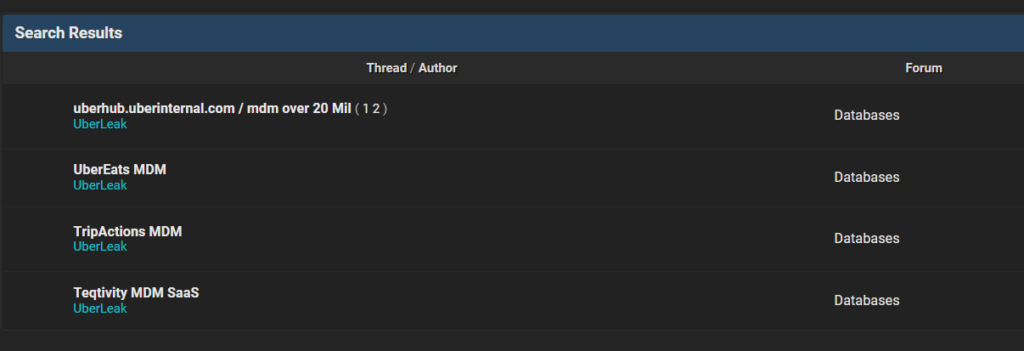

Sabato mattina presto, un attore di minacce chiamato “UberLeaks” ha iniziato a far trapelare dati presumibilmente rubati da Uber e Uber Eats sul noto forum underground Breach Forums.

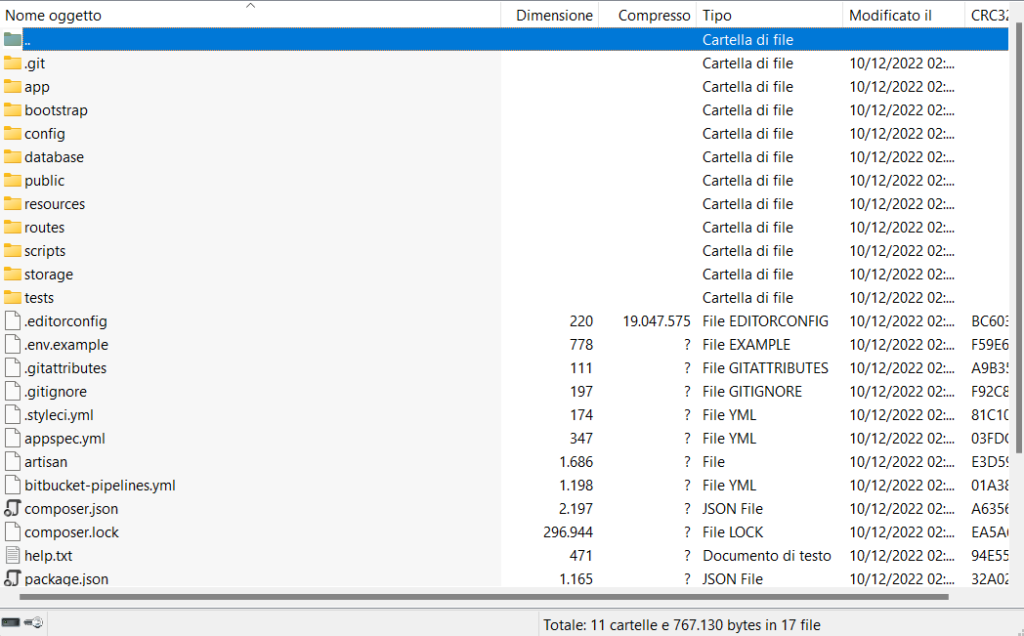

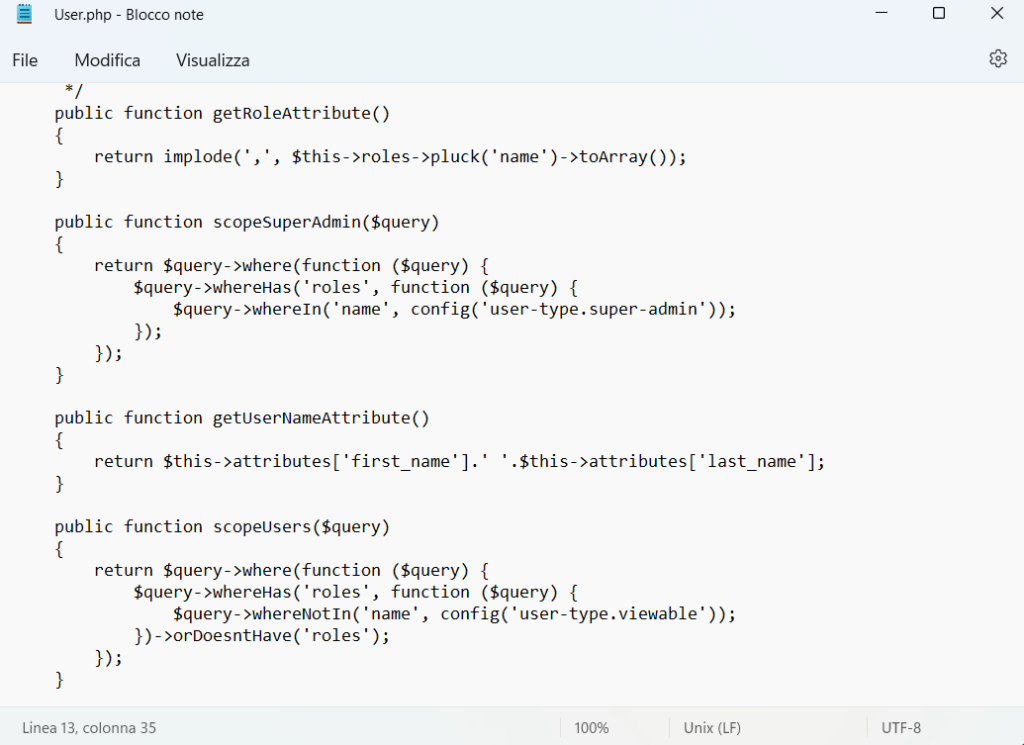

I dati trapelati includono diversi archivi che contengono presumibilmente codice sorgente associato alle piattaforme di gestione dei dispositivi mobili (MDM) utilizzate da Uber e Uber Eats e servizi di fornitori di terze parti.

L’attore malevolo ha creato ben 4 argomenti separati, presumibilmente per Uber MDM su uberhub.uberinternal.com e Uber Eats MDM, e le piattaforme Teqtivity MDM e TripActions MDM utilizzate dall’azienda.

Ogni post fa riferimento a un membro del gruppo di hacker Lapsus$ che si ritiene sia responsabile di numerosi attacchi di alto profilo, incluso l’attacco informatico di settembre a Uber in cui gli attori delle minacce hanno ottenuto l’accesso alla rete interna e al server Slack dell’azienda.

In questo periodo storico, molto spesso stiamo assistendo a continue perdite “collaterali” di dati, che non avvengono con esfiltrazioni dalle infrastrutture IT delle aziende, ma da aziende di terze parti.

Tutto questo ci porta all’attenzione che i fornitori sono un “tallone di Achille” nella sicurezza informatica aziendale e occorre prestarne la massima attenzione.

Gli attacchi supply chain possono avvenire in variegate forme: vulnerabilità sui sistemi, malware o impiegati infedeli, e le attività di controllo da applicare a tali aziende spesso si poggiano sulla corretta stipula di clausole contrattuali.

Ne consegue che oggi più che mai occorre investire sull’approfondire tutto questo, in quanto sui giornali ci va il brand dell’azienda cliente, in quanto i dati sono i suoi e non del fornitore.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.