Dei ricercatori britannici del gruppo NCC, hanno scoperto un semplice attacco contro i lucchetti digitali utilizzando la funzione di autenticazione di prossimità del protocollo di comunicazione dati wireless Bluetooth Low Energy (BLE).

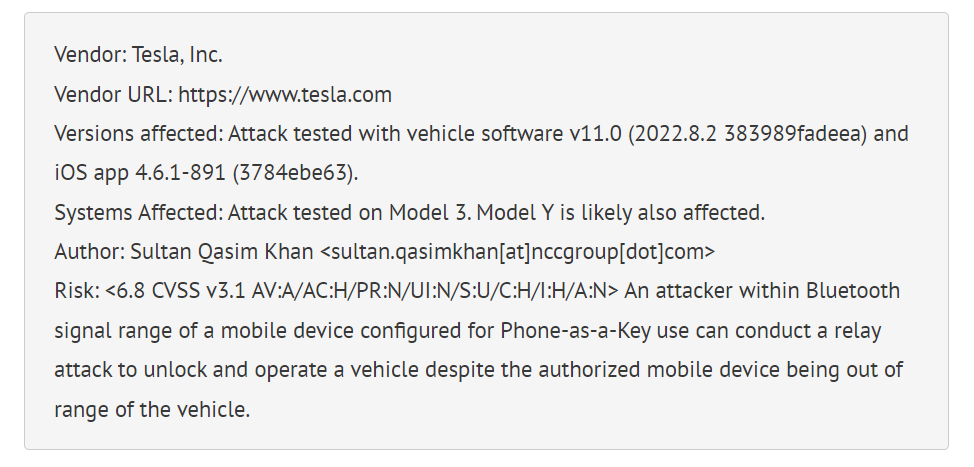

I ricercatori hanno testato il loro attacco su una Tesla Model 3 abbinata a un iPhone 13 Mini con l’app Tesla e sono stati in grado di sbloccare il veicolo con lo smartphone mentre si trova fuori dal raggio di azione del BLE, a 25 metri di distanza.

I ricercatori affermano anche che un aggressore può anche azionare il veicolo.

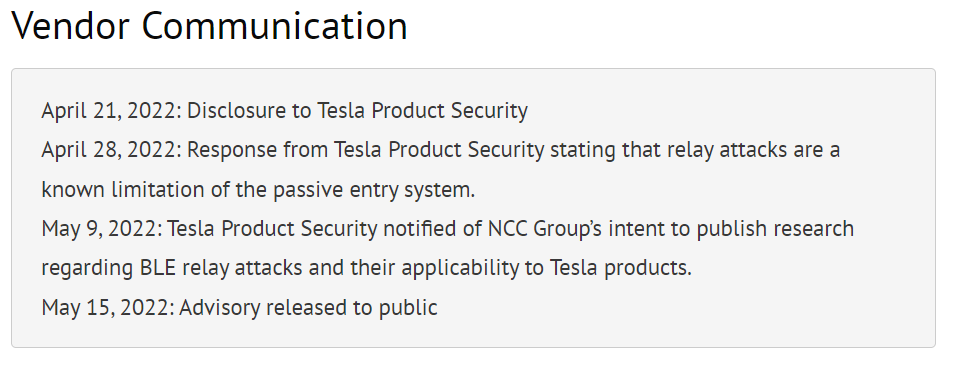

I ricercatori hanno rilasciato oggi tre avvisi: un avviso generico che copre l’autenticazione di prossimità BLE, uno specifico per le auto Tesla Model 3 e un altro per le serrature intelligenti Kwikset/Weiser Kevo.

I sistemi di blocco vulnerabili si sbloccano quando un dispositivo BLE affidabile si trova vicino al bersaglio.

In un attacco relay, un dispositivo controllato da un utente malintenzionato acquisisce il traffico tra il dispositivo BLE (ad esempio, uno smartphone affidabile) e il lucchetto.

Per proteggersi da ciò, i sistemi di autenticazione di prossimità misurano la latenza tra il blocco e il dispositivo BLE affidabile, poiché un attacco che riproduce il segnale introduce una latenza aggiuntiva nella fase di handshake.

Tuttavia, i ricercatori del gruppo NCC hanno trovato un modo per

“inoltrare le risposte all’interno di un singolo evento di connessione e introdurre un minimo di 8 ms di latenza di andata e ritorno oltre il normale funzionamento”.

“Poiché gli intervalli di connessione tipici nel sistema di autenticazione di prossimità sono di 30 ms o più, la latenza aggiuntiva può generalmente essere limitata a un singolo evento di connessione”

ha affermato la società.

Lo strumento sviluppato da NCC Group è anche in grado di trasmettere le connessioni anche quando i parametri del livello superiore cambiano.

“Quindi, né la crittografia del livello di collegamento né le modifiche ai parametri di connessione crittografati sono difese contro questo tipo di attacco di inoltro”

affermava l’avviso.

Nel loro test su Tesla, i ricercatori hanno dimostrato solo lo sblocco di una Model 3, ma a causa della somiglianza delle specifiche ritengono che una Model Y abbia la stessa vulnerabilità. L’avviso sulle serrature intelligenti Kevo ha rilevato che nell’attacco sono stati utilizzati due dispositivi di inoltro.

“Le comunicazioni BLE tra i due dispositivi di inoltro vengono inoltrate, facendo credere alla serratura intelligente e allo smartphone/portachiavi di essere adiacenti quando potrebbero essere effettivamente a grandi distanze l’una dall’altra e consentendo il successo delle operazioni Touch-to-Open sulle serrature intelligenti Kevo”.

Il gruppo NCC ha osservato che il Bluetooth Special Interest Group (SIG)

“avverte esplicitamente della possibilità di attacchi relay. avvertendo che la vicinanza indicata da un collegamento BLE non deve essere utilizzata come unica protezione dei beni di valore”.

Nonostante questa raccomandazione, diversi membri del forum del settore Bluetooth lo fanno.

“Il gruppo NCC raccomanda al SIG di consigliare in modo proattivo ai suoi membri lo sviluppo di sistemi di autenticazione di prossimità per mitigare i rischi degli attacchi di inoltro BLE”

afferma l’avviso.

Ove possibile, NCC Group afferma che il software di autenticazione di prossimità dovrebbe richiedere l’interazione dell’utente per funzionare. Laddove la modifica è impossibile, l’avviso richiede due cose: gli utenti dovrebbero essere informati sui rischi e dovrebbero avere la possibilità di disabilitare l’autenticazione di prossimità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.