Le informazioni su una vulnerabilità nel software Razer Synapse sono emerse su Twitter.

Si è scoperto che quando si utilizzano periferiche popolari per i giocatori, i potenziali aggressori possono ottenere i diritti di amministratore in Windows.

Il marchio Razer è conosciuto principalmente tra gli appassionati di videogiochi. Soprattutto i giocatori amano i mouse e le tastiere per computer di questa azienda.

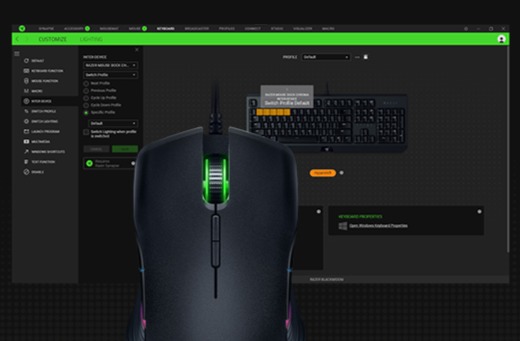

Quando colleghi questi dispositivi al computer, Windows 10 o Windows 11 dovrebbe scaricare e installare automaticamente il software Razer Synapse per una configurazione flessibile, mappatura dei tasti e impostazioni delle macro.

Secondo la stessa Razer, questo software è utilizzato da oltre 100 milioni di giocatori in tutto il mondo. Tuttavia, il ricercatore di sicurezza informatica Jonhat ha scoperto una vulnerabilità plug-and-play zero-day durante l’installazione di Razer Synapse.

Se sfruttato, questo difetto consente di ottenere i diritti di SISTEMA sui dispositivi basati su Windows.

Naturalmente, un tale vettore consentirà agli aggressori di controllare completamente il computer di destinazione e installare qualsiasi cosa gli venga in mente: malware, adware, keylogger, spyware, ecc.

Va tenuto presente che lo sfruttamento di questo bug è complicato dalla necessità di accedere fisicamente al dispositivo della vittima.

In effetti, tutto ciò di cui ha bisogno un aggressore è un mouse Razer e il computer dell’utente bersaglio. Dopo aver appreso del problema, Razer ha promesso di rilasciare presto una patch corrispondente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…