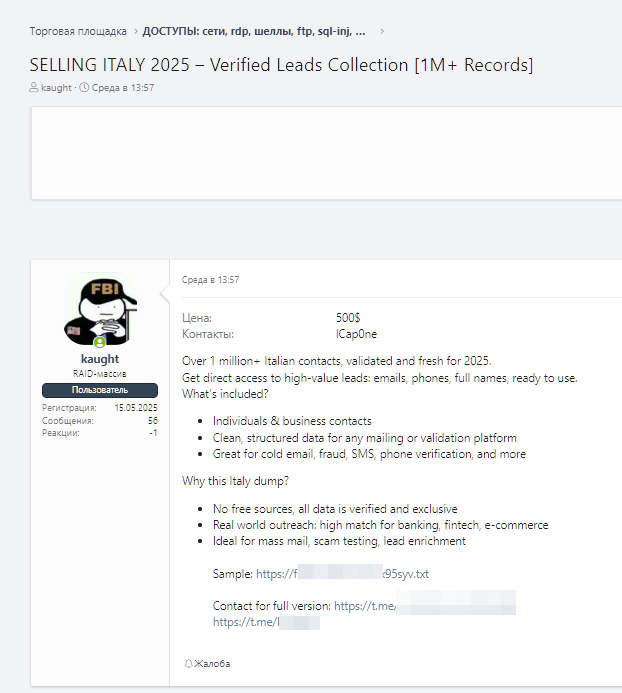

Sul forum underground russo XSS è apparso un post che offre una “Collection di Lead Verificati Italia 2025” con oltre 1 milione di record. Questo tipo di inserzioni evidenzia la continua mercificazione dei dati personali e aziendali nel sottobosco criminale online.

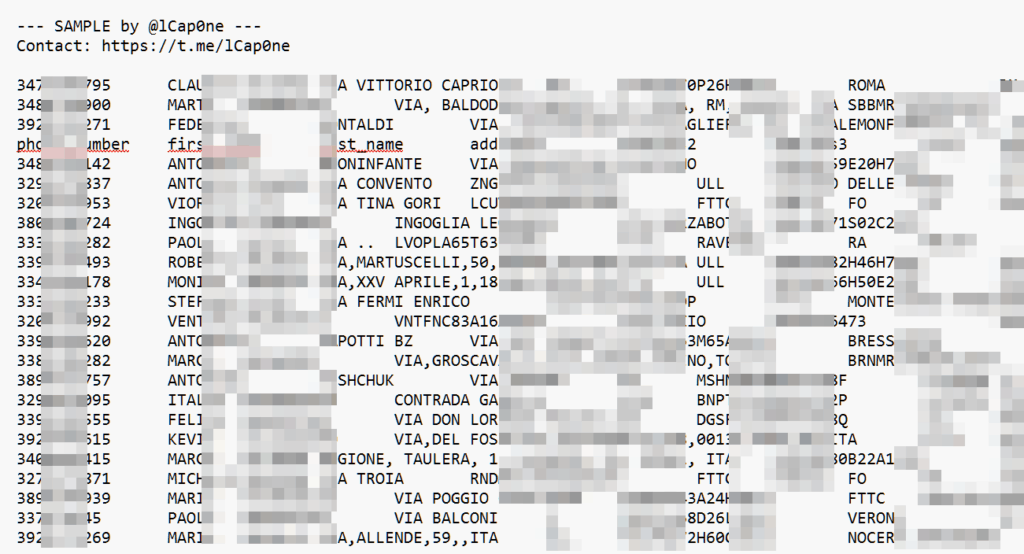

Nel mondo della criminalità informatica, una “collection strutturata di dati” si riferisce a un database organizzato contenente informazioni dettagliate su individui e aziende. Come descritto nel post, queste collezioni sono “pulite, strutturate per qualsiasi piattaforma di mailing o validazione” e includono contatti per privati e imprese.

La loro natura “strutturata” li rende immediatamente utilizzabili per attività su larga scala, come l’invio massivo di email o la verifica telefonica.

pesso, queste collezioni di dati provengono da “data breach” freschi, ovvero violazioni di sicurezza che espongono informazioni sensibili. I cybercriminali compromettono database, siti web o sistemi aziendali per estrarre grandi quantità di dati, che vengono poi aggregati, validati e venduti su mercati neri come i forum underground.

Lo scopo principale di queste collezioni è facilitare attività illecite, tra cui:

È importante distinguere tra la vendita di collezioni di dati e il ruolo degli Initial Access Brokers (IAB). Sebbene il post in questione venda una collezione di dati di contatto, il termine “IAB” si riferisce a criminali informatici specializzati nell’ottenere e vendere accessi non autorizzati a reti e sistemi informatici.

Gli IAB agiscono come un anello cruciale nella catena del cybercrime, fornendo ad altri gruppi (come quelli che implementano ransomware) la “porta d’ingresso” a un’organizzazione. Questo accesso può essere ottenuto tramite phishing, sfruttamento di vulnerabilità o altre tecniche. Sebbene la vendita di dati e l’attività degli IAB siano entrambe prevalenti su forum come XSS, il post qui analizzato rientra nella categoria della vendita di database di contatti, piuttosto che di accessi a sistemi.

La presenza di offerte come questa sul forum XSS sottolinea la costante minaccia rappresentata dal mercato sotterraneo dei dati.

La disponibilità di collezioni di “lead” strutturate e verificate abbassa la soglia per i criminali meno esperti, consentendo loro di lanciare attacchi più efficaci. È fondamentale che individui e organizzazioni adottino misure di sicurezza robuste, come l’autenticazione a due fattori, l’aggiornamento costante dei sistemi e la formazione sulla consapevolezza del rischio, per difendersi da queste minacce persistenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…